暗号化されたコンテンツのMicrosoft Entra構成

Microsoft Purview 情報保護から Azure Rights Management Service からの暗号化を使用して電子メールやドキュメントなどの機密性の高いアイテムを保護する場合、この暗号化されたコンテンツへの承認されたアクセスを妨げる可能性のあるMicrosoft Entra構成がいくつかあります。

同様に、ユーザーが別のorganizationから暗号化された電子メールを受信したり、Azure Rights Management サービスを使用してドキュメントを暗号化する他の組織と共同作業を行ったりした場合、ユーザーは、Microsoft Entra IDの構成方法のために、その電子メールまたはドキュメントを開けることができない可能性があります。

例:

ユーザーは、別のorganizationから送信された暗号化された電子メールを開くできません。 または、別のorganizationの受信者が、送信した暗号化された電子メールを開くことができないことをユーザーが報告します。

organizationは、共同プロジェクトで別のorganizationと共同作業を行い、プロジェクト ドキュメントを暗号化して保護し、Microsoft Entra IDのグループを使用してアクセスを許可します。 ユーザーは、他のorganizationでユーザーによって暗号化されたドキュメントを開くできません。

ユーザーは、オフィスにいるときに暗号化されたドキュメントを正常に開くことができますが、このドキュメントにリモートでアクセスしようとしたときに多要素認証 (MFA) を求められる場合は開けられません。

暗号化サービスへのアクセスが誤ってブロックされないようにするには、次のセクションを使用して、organizationのMicrosoft Entra IDを構成したり、別のorganizationのMicrosoft Entra管理者に情報を中継したりできます。 このサービスにアクセスしないと、ユーザーは認証されず、暗号化されたコンテンツを開く権限を与えられません。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview コンプライアンス ポータルのトライアル ハブで今すぐ開始してください。 サインアップと試用期間の詳細については、こちらをご覧ください。

テナント間アクセス設定と暗号化されたコンテンツ

重要

別のorganizationのテナント間アクセス設定は、ユーザーが暗号化したコンテンツを開くことができないか、ユーザーが他のorganizationによって暗号化されたコンテンツを開くことができないかのどちらかを担当できます。

ユーザーに表示されるメッセージは、ブロックされたアクセスorganization示します。 別のorganizationからこのセクションにMicrosoft Entra管理者を指示する必要がある場合があります。

既定では、ユーザーが Azure Rights Management サービスからの暗号化を使用してコンテンツを保護するときに、テナント間認証が機能するように構成する必要はありません。 ただし、organizationでは、外部 ID のテナント間アクセス設定Microsoft Entra使用してアクセスを制限できます。 逆に、別のorganizationは、これらの設定を構成して、organization内のユーザーとのアクセスを制限することもできます。 これらの設定は、暗号化されたメールや暗号化されたドキュメントを含む、暗号化されたアイテムを開くことに影響します。

たとえば、別のorganizationには、ユーザーがorganizationによって暗号化されたコンテンツを開くことができない設定が構成されている場合があります。 このシナリオでは、Microsoft Entra管理者がテナント間設定を再構成するまで、そのコンテンツを開こうとした外部ユーザーに、テナント管理者への参照を含むorganizationによって Access がブロックされていることを通知するメッセージが表示されます。

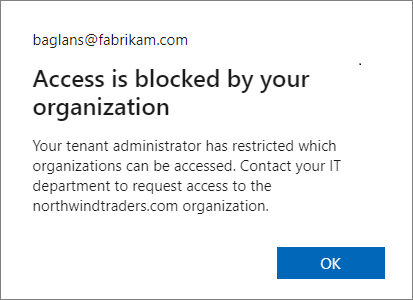

Fabrikam, Inc organizationからのサインイン ユーザーのメッセージ例(ローカル Microsoft Entra IDがアクセスをブロックする場合):

アクセスをブロックするMicrosoft Entra構成の場合、ユーザーにも同様のメッセージが表示されます。

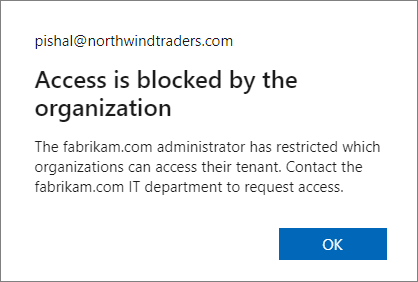

サインインしているユーザーの観点から見ると、アクセスをブロックする別のMicrosoft Entra organizationである場合、Access へのメッセージの変更はorganizationによってブロックされ、その他のorganizationのドメイン名がメッセージの本文に表示されます。 例:

テナント間アクセス設定がアプリケーションによるアクセスを制限する場合は常に、次のアプリ ID を持つ Rights Management サービスへのアクセスを許可するように構成する必要があります。

00000012-0000-0000-c000-000000000000

このアクセスが許可されていない場合、暗号化されたコンテンツを開くためにユーザーを認証および承認することはできません。 この構成は、既定の設定と組織の設定として設定できます。

暗号化されたコンテンツを別のorganizationと共有できるようにするには、Microsoft Azure Information Protection (ID: 00000012-0000-0000-c000-0000-000000000) へのアクセスを許可する受信設定を作成します。

ユーザーが他の組織から受け取る暗号化されたコンテンツへのアクセスを許可するには、Microsoft Azure Information Protection へのアクセスを許可する送信設定を作成します (ID: 00000012-0000-0000-c000-0000000000)

これらの設定が暗号化サービス用に構成されている場合、アプリケーションには Microsoft Rights Management Services が表示されます。

これらのクロステナント アクセス設定を構成する手順については、「 B2B コラボレーションのクロステナント アクセス設定を構成する」を参照してください。

ユーザーに多要素認証 (MFA) を必要とするMicrosoft Entra条件付きアクセス ポリシーも構成している場合は、暗号化されたコンテンツの条件付きアクセスを構成する方法に関する次のセクションを参照してください。

条件付きアクセス ポリシーと暗号化されたドキュメント

organizationが、Microsoft Rights Management Services を含むMicrosoft Entra条件付きアクセス ポリシーを実装しており、そのポリシーが、organizationによって暗号化されたドキュメントを開く必要がある外部ユーザーに拡張されている場合:

自分のテナントにMicrosoft Entra アカウントを持つ外部ユーザーの場合は、外部 ID のクロステナント アクセス設定を使用して、1 つ、多くの、またはすべての外部Microsoft Entra組織からの MFA 要求の信頼設定を構成することをお勧めします。

前のエントリでカバーされていない外部ユーザー (たとえば、Microsoft Entra アカウントを持っていないユーザー、または信頼設定にクロステナント アクセス設定を構成していないユーザー) の場合、これらの外部ユーザーはテナントにゲスト アカウントを持っている必要があります。

これらの構成の 1 つがないと、外部ユーザーは暗号化されたコンテンツを開けなくなり、エラー メッセージが表示されます。 メッセージ テキストは、自分のアカウントをテナントの外部ユーザーとして追加する必要があることを通知する場合があります。このシナリオでは、別のMicrosoft Entra ユーザー アカウントでもう一度サインアウトしてサインインするように誤った指示が表示されます。

organizationによって暗号化されたコンテンツを開く必要がある外部ユーザーに対してこれらの構成要件を満たしていない場合は、条件付きアクセス ポリシーから Microsoft Azure Information Protectionを削除するか、外部ユーザーをポリシーから除外する必要があります。

詳細については、「よく寄せられる質問」を参照してください。Azure Information Protection が条件付きアクセスに使用できるクラウド アプリとして一覧表示されているのを参照してください。これはどのように機能しますか?

外部ユーザーが暗号化されたドキュメントを開くゲスト アカウント

外部ユーザーがorganizationによって暗号化されたドキュメントを開くには、Microsoft Entra テナントにゲスト アカウントが必要な場合があります。 ゲスト アカウントを作成するためのオプション:

これらのゲスト アカウントを自分でCreateします。 これらのユーザーがすでに使用している任意のメール アドレスを指定できます。 たとえば、Gmail アドレスです。

このオプションの利点は、暗号化設定でメール アドレスを指定することにより、特定のユーザーへのアクセスと権利を制限できることです。 欠点は、アカウントの作成とラベル構成の調整のための管理オーバーヘッドです。

ユーザーがリンクを共有するときにゲスト アカウントが自動的に作成されるように、SharePoint と OneDrive の統合を B2B Microsoft Entra使用します。

このオプションの利点は、アカウントが自動的に作成されるため、管理オーバーヘッドが最小限に抑えられ、ラベルの構成が簡単になることです。 このシナリオでは、事前にメール アドレスがわからないため、暗号化オプション [認証されたユーザーを追加する] を選択する必要があります。 欠点は、この設定ではアクセス権と使用権を特定のユーザーに制限できないことです。

外部ユーザーは、Windows および Microsoft 365 Apps (以前の Office 365 アプリ) または Office 2019 のスタンドアロン エディションを使用するときに、Microsoft アカウントを使用して暗号化されたドキュメントを開くこともできます。 最近では他のプラットフォームでもサポートされており、macOS (Microsoft 365 Apps、バージョン 16.42 以降)、Android (バージョン 16.0.13029 以降)、iOS (バージョン 2.42 以降) で暗号化されたドキュメントを開くためにも Microsoft アカウントがサポートされています。

たとえば、組織内のユーザーが暗号化されたドキュメントを組織外のユーザーと共有し、暗号化設定で外部ユーザーの Gmail メール アドレスを指定します。 この外部ユーザーは、Gmail メール アドレスを使用する独自の Microsoft アカウントを作成できます。 次に、このアカウントでサインインした後、指定された使用制限に従って、ドキュメントを開いて編集できます。 このシナリオのチュートリアルの例については、「保護されたドキュメントを開いて編集する」を参照してください。

注:

Microsoft アカウントのメール アドレスは、暗号化設定へのアクセスを制限するために指定されたメール アドレスと一致する必要があります。

Microsoft アカウントを持つユーザーがこの方法で暗号化されたドキュメントを開くと、同じ名前のゲスト アカウントがまだ存在しない場合、テナントのゲスト アカウントが自動的に作成されます。 ゲスト アカウントが存在する場合は、サポートされているデスクトップおよびモバイル Office アプリから暗号化されたドキュメントを開くだけでなく、Office for the webを使用して SharePoint と OneDrive でドキュメントを開くために使用できます。

ただし、このシナリオでは、レプリケーションの待ち時間のため、自動ゲスト アカウントはすぐには作成されません。 暗号化設定の一部として個人用メール アドレスを指定する場合は、Microsoft Entra IDで対応するゲスト アカウントを作成することをお勧めします。 次に、これらのユーザーに、組織から暗号化されたドキュメントを開くにはこのアカウントを使用する必要があることを知らせます。

ヒント

外部ユーザーがサポートされている Office クライアント アプリを使用していることを確認できないため、ゲスト アカウントを作成した後 (特定のユーザーの場合) または SharePoint と OneDrive の Microsoft Entra統合を使用する場合(認証されたユーザーの場合)、SharePoint と OneDrive の統合を使用する場合は、外部ユーザーとの安全なコラボレーションをサポートする信頼性の高い方法です。

次の手順

追加の構成を行う必要がある場合は、「 テナントへのアクセスを制限する」を参照してください。 Azure Rights Management サービスのネットワーク インフラストラクチャ構成に関する詳細については、「 ファイアウォールとネットワーク インフラストラクチャ」を参照してください。

秘密度ラベルを使用してドキュメントやメールを暗号化する場合は、テナント間で適用されるラベル設定を理解するために、外部ユーザーとラベル付きコンテンツのサポートに関心がある場合があります。 ラベルの暗号化設定の構成ガイダンスについては、「 秘密度ラベルを使用してコンテンツへのアクセスを制限して暗号化を適用する」を参照してください。

暗号化サービスにアクセスする方法とタイミングを知りたいですか? 「Azure RMS のしくみのチュートリアル: 最初の使用、コンテンツ保護、コンテンツの使用」を参照してください。