アプリケーションを Microsoft Entra ID と Microsoft ID プラットフォームと統合する

開発者は、IT 担当者が企業内でセキュリティで保護できるアプリを構築して統合できます。 この記事では、ゼロ トラスト原則を使用して、アプリを Microsoft Entra ID と Microsoft ID プラットフォームと安全に統合する方法を理解するのに役立ちます。

マイクロソフトのクラウドベースの ID およびアクセス管理サービスである Microsoft Entra ID は、開発者に次のアプリケーション統合の利点をもたらします。

- アプリケーションの認証と認可

- ユーザーの認証と認可

- フェデレーションまたはパスワードを使用するシングル サインオン (SSO)

- ユーザーのプロビジョニングと同期

- ロールベースのアクセス制御

- Oauth 認可サービス

- アプリケーションの発行とプロキシ

- ディレクトリ スキーマ拡張属性

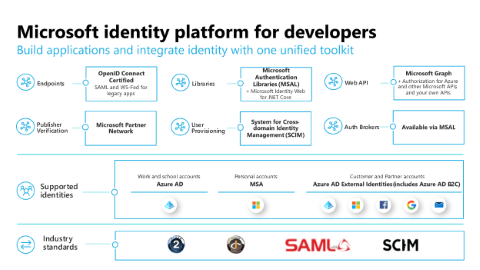

図のタイトル: 開発者向け Microsoft ID プラットフォーム。 図のサブタイトル: アプリケーションを構築し、ID を 1 つの統合ツールキットと統合する。

上の図は、複数の ID と業界標準をサポートする開発者向け Microsoft ID プラットフォームの統合ツールキットを示しています。 アプリケーションを構築し、エンドポイント、ライブラリ、Web API、発行元検証、ユーザー プロビジョニング、および認証ブローカーと ID を統合できます。

アプリ統合の概要

「Microsoft ID プラットフォームのドキュメント」サイトは、アプリケーションと Microsoft ID プラットフォームを統合する方法の学習を開始するのに最適です。 https://aka.ms/UpcomingIDLOBDev には、開発者ワークショップ、ワークショップ資料、ワークショップレコーディングへのリンク、今後のライブイベントに関する情報があります。

アプリを設計するときは、次の手順を実行する必要があります:

- アプリがアクセスする必要があるリソースを特定する。

- アプリに対話型ユーザーとワークロード コンポーネントがあるかどうかを検討すること。

- アクセス許可とアクセスを通じて ID をセキュリティで保護するアプリを構築することで、Microsoft Entra ID がセキュリティで保護するリソースにアクセスする。

統合できるアプリのタイプ

Microsoft ID プラットフォームは、登録およびサポートされているアプリケーションに対してのみ ID およびアクセス管理 (IAM) を実行します。 Microsoft ID プラットフォームと統合するには、アドレス https://login.microsoftonline.com にあるMicrosoft ID プラットフォームの承認エンドポイントに接続できる Web ブラウザー ベースのコンポーネントをアプリで提供できる必要があります。 アプリは、同じアドレスでトークン エンドポイントを呼び出すこと。

統合アプリは、次の例を含む任意の場所から実行できます。

- Microsoft Azure

- その他のクラウド プロバイダー

- 独自のデータ センターとサーバー

- デスクトップ コンピューター

- モバイル デバイス

- モノのインターネット デバイス。

承認エンドポイントにアクセスする Web ブラウザー アプリなどのアプリまたはデバイスは、要件をネイティブに提供できます。 切断されたブラウザーとアプリケーションの間の連携が要件を満たしていること。 たとえば、テレビで実行されているアプリでは、ユーザーがデスクトップまたはモバイル デバイス上のブラウザーで初期認証を実行する場合があります。

クライアント アプリケーション (Web またはネイティブ アプリ) または Web API を登録して、アプリケーションと Microsoft ID プラットフォームの間に信頼関係を確立します。 Microsoft Entra のアプリケーション登録は、アプリケーションの予防策における構成の誤りや時代遅れになったことによってダウンタイムや侵害が発生する可能性があるため、非常に重要です。 「Microsoft Entra ID でのアプリケーション プロパティのセキュリティに関するベスト プラクティス」に従ってください。

Microsoft Entra アプリケーション ギャラリーに発行する

Microsoft Entra アプリケーション ギャラリー は、Microsoft Entra ID のサービスとしてのソフトウェア (SaaS) アプリケーションのコレクション、Microsoft Entra ID で事前に統合されています。 このコレクションには、SSO および自動ユーザー プロビジョニングのデプロイと構成を簡単に行える何千ものアプリケーションが含まれています。

自動ユーザー プロビジョニングとは、ユーザーがアクセスする必要のあるクラウド アプリケーションのユーザー ID とロールを作成することです。 自動プロビジョニングには、ステータスまたはロールの変更に応じたユーザー ID の維持および削除が含まれます。 SaaS アプリや他のシステムにユーザーをプロビジョニングするために、Microsoft Entra プロビジョニング サービスは、アプリケーション ベンダーが提供するクロスドメイン ID 管理システム (SCIM) 2.0 ユーザー管理 API エンドポイントに接続します。 Microsoft Entra ID では、この SCIM エンドポイントを使って、プログラムによってユーザーが作成、更新、削除されます。

Microsoft Entra ID 用のアプリを開発する場合は、SCIM 2.0 ユーザー管理 API を使用して、プロビジョニングのために Microsoft Entra ID を統合する SCIM エンドポイントを構築できます。 詳細については、チュートリアル「Microsoft Entra ID の SCIM エンドポイントのプロビジョニングを開発および計画する」を参照してください。

次のタスクを実行することで、Microsoft Entra アプリケーション ギャラリーにアプリケーションを発行し、ユーザーがテナントに追加できるように公開します。

- 前提条件を満たします。

- ドキュメントを作成して公開します。

- アプリケーションを送信します。

- Microsoft Partner Network に参加します。

確認済みの発行者になる

「発行元の確認」では、アプリ ユーザーと組織の管理者に対し、Microsoft ID プラットフォームと統合されたアプリを発行する開発者の信頼性に関する情報を提供しています。 検証済みの発行元であるユーザーは、アプリケーションがサインインしてプロファイル情報にアクセスすることを許可するかどうかを、より簡単に判断できます。 ユーザーは、アプリがトークンで要求する情報とアクセスに基づいて決定できます。

アプリの発行元は、アプリの登録を検証済みの Microsoft Partner Network (MPN) アカウントに関連付けることで、マイクロソフトとの間で ID を確認します。 検証中にマイクロソフトから検証ドキュメントが要求されます。 検証済みの発行元になると、アプリの Microsoft Entra 同意プロンプトと Web ページに青色の検証済みバッジが表示されます。

次のステップ

- 「ID に対するゼロ トラストアプローチを使用したアプリの構築」では、アクセス許可とアクセスのベスト プラクティスの概要について説明しています。

- 承認のベスト プラクティスは、アプリケーションに最適な承認、アクセス許可、および同意モデルを実装するのに役立ちます。

- 「アプリの発行元ドメインを構成する」は、マルチテナント アプリと既定の発行元のドメイン値を理解するのに役立ちます。

- Microsoft Entra ID で使用するための SaaS アプリ統合チュートリアルは、クラウド対応 SaaS アプリケーションを Microsoft Entra ID と統合するのに役立ちます。

- 発行中にエラーが発生した場合や予期しない動作が発生した場合は、発行元の確認のトラブルシューティングに関するヒントを参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示