RaMP チェックリスト - すべてのアクセス要求の信頼を明示的に確認する

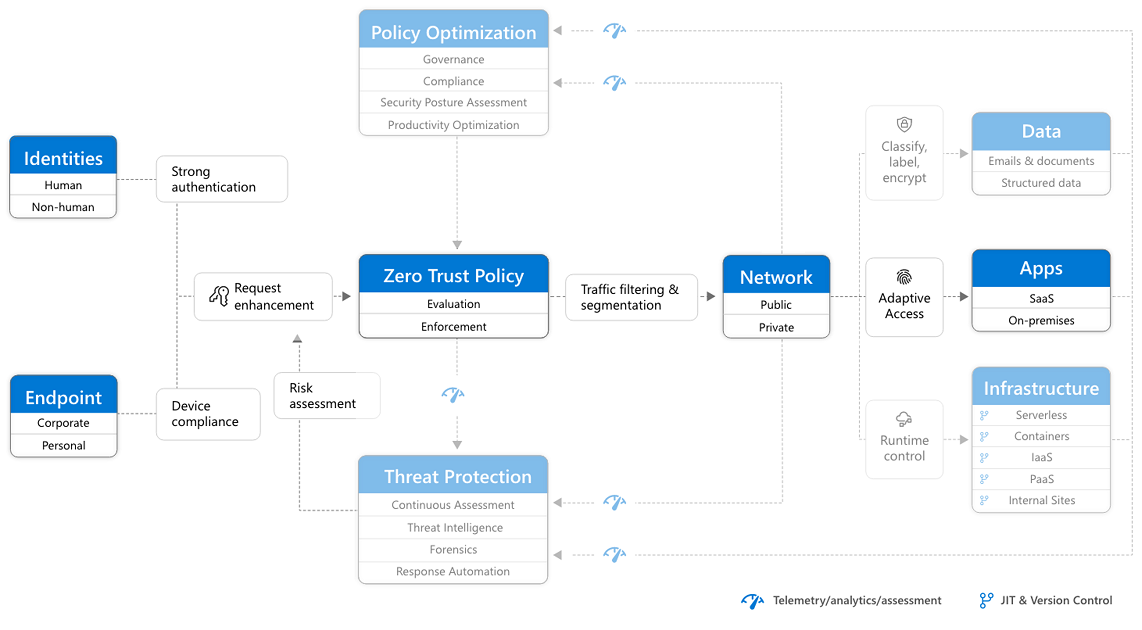

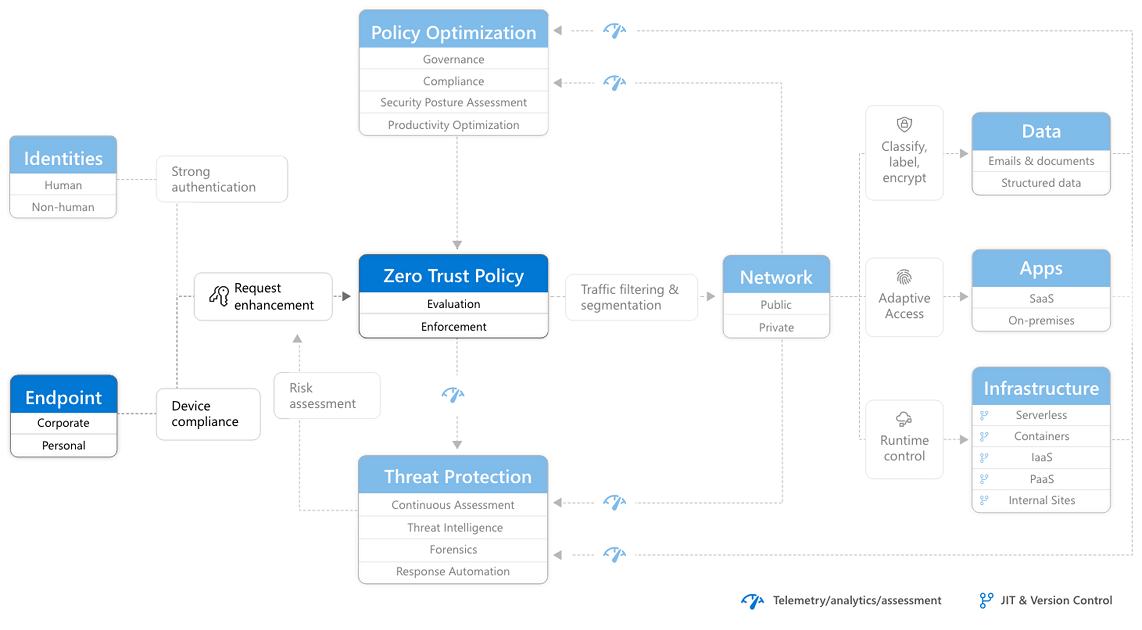

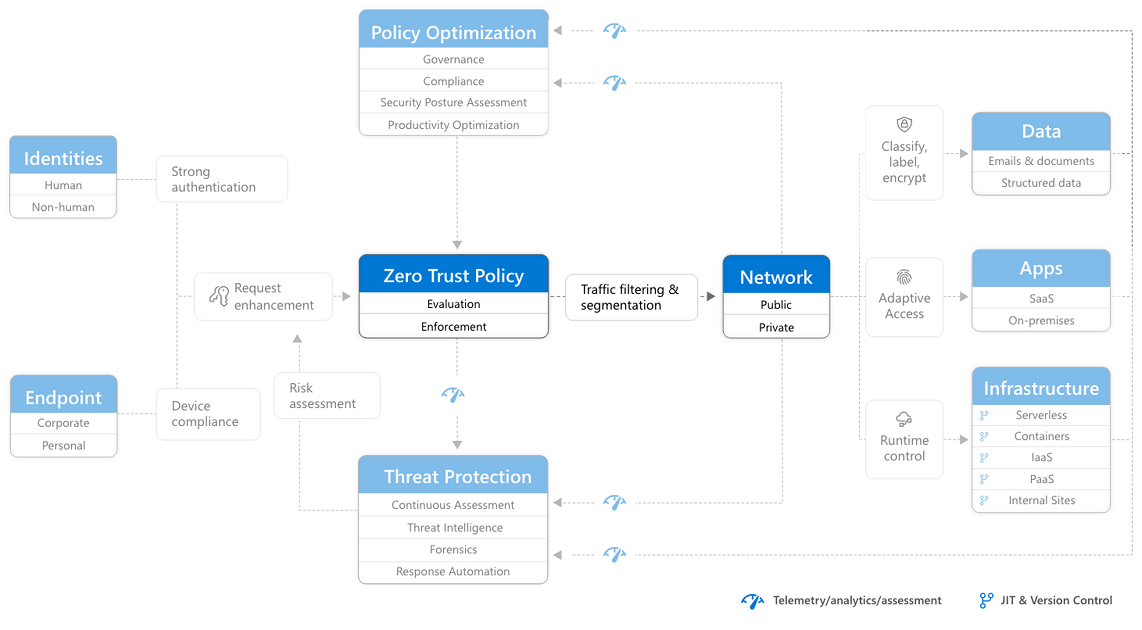

この Rapid Modernization Plan (RaMP) チェックリスト は、ID をコントロール プレーンとして使用するクラウド アプリケーションとモバイル デバイスのセキュリティ境界を確立し、パブリック ネットワークとプライベート ネットワークの両方でアクセスを許可する前に、ユーザー アカウントとデバイスの信頼を明示的に確認するのに役立ちます。

生産性を高めるためには、従業員 (ユーザー) が次の機能を使用できる必要があります:

- ID を検証するためのアカウント資格証明。

- PC、タブレット、電話などのエンドポイント (デバイス)。

- ジョブを実行するために提供したアプリケーション。

- オンプレミスとクラウドのどちらでも、デバイスとアプリケーションの間でトラフィックが流れるネットワーク。

これらの要素はそれぞれ攻撃者の目標であり、ゼロ トラストの「信頼しない、常に検証」 の中心原則で保護する必要があります。

このチェックリストには、ゼロ トラストを使用して、次のすべてのアクセス要求に対する信頼を明示的に確認することが含まれます:

この作業を終えると、ゼロ トラスト アーキテクチャのこの部分が構築されます。

ID

毎月何億人もの人々をアプリ、デバイス、データに接続する統合セキュリティを備えた完全な ID およびアクセス管理のソリューションである Microsoft Entra ID でのデジタル資産全体にわたる強力な認証を使用して各 ID を検証してセキュリティで保護します。

プログラムとプロジェクト メンバーのアカウンタビリティ

次の表では、結果を判別して推進するためのスポンサー、プログラム管理、プロジェクト管理の階層の観点から、ユーザー アカウントの全体的な保護について説明します。

| リード | Owner | 責任 |

|---|---|---|

| CISO、CIO、または ID セキュリティのディレクター | エグゼクティブスポンサー。 | |

| ID セキュリティまたは ID アーキテクトからのプログラム リード | 結果とチーム間の協力を推進する。 | |

| セキュリティ アーキテクト | 構成と標準に関してアドバイスする | |

| ID セキュリティまたは ID アーキテクト | 設定変更を実装する | |

| ID 管理者 | 標準とポリシードキュメントを更新する | |

| セキュリティ ガバナンスまたは ID 管理 | コンプライアンスを確保するために監視する | |

| ユーザー教育チーム | ユーザーのガイダンスにポリシーの更新が反映されるようにする |

展開目標

これらの展開目標を満たし、ゼロ トラストを使用して特権 ID を保護します。

| 完了 | デプロイ目標 | Owner | ドキュメント |

|---|---|---|---|

| 1. 管理ユーザー アカウントを保護するために、セキュリティで保護された特権アクセスを配置します。 | ITの実装ツール | Microsoft Entra ID でのハイブリッドおよびクラウド デプロイ用の特権アクセスをセキュリティで保護する | |

| 2. Microsoft Entra Privileged Identity Management (PIM) を、特権ユーザー アカウントを使用するための期限付きの Just-In-Time 承認プロセスに配置します。 | ITの実装ツール | Privileged Identity Management のデプロイを計画する |

これらの展開目標を満たし、ゼロ トラストを使用してユーザー ID を保護します。

| 完了 | デプロイ目標 | Owner | ドキュメント |

|---|---|---|---|

| 1. セルフサービス パスワード リセット (SSPR) を有効にして、認証情報のリセット機能を提供します | ITの実装ツール | Microsoft Entra セルフサービス パスワード リセットの展開をプランする | |

| 2.多要素認証 (MFA) を有効にし、MFA に適切なメソッドを選択する | ITの実装ツール | Microsoft Entra 多要素認証展開をプランする | |

| 3. ディレクトリのユーザー登録を組み合わせて有効にして、ユーザーが 1 つの手順で SSPR と MFA に登録できるようにします | ITの実装ツール | Microsoft Entra ID で統合されたセキュリティ情報の登録を有効にする | |

| 4. MFA 登録を要求するように条件付きアクセス ポリシーを構成します。 | ITの実装ツール | 方法: Microsoft Entra 多要素認証登録ポリシーを構成する | |

| 5. ユーザーとログインのリスクベースのポリシーを有効にして、リソースへのユーザー アクセスを保護します。 | ITの実装ツール | 方法: リスク ポリシーを構成して有効にする | |

| 6.既知の脆弱なパスワードやそのバリエーションを検出してブロックします。また、組織に固有のその他の脆弱な用語をブロックします。 | ITの実装ツール | Microsoft Entra のパスワード保護を使って不適切なパスワードを排除する | |

| 7. Microsoft Defender for Identity を展開し、オープンアラートを確認して軽減します (セキュリティ オペレーションと並行して)。 | セキュリティ運用チーム | Microsoft Defender for Identity | |

| 8.パスワードなしの認証情報を配置します。 | ITの実装ツール | Microsoft Entra ID でのパスワードレス認証のデプロイを計画する |

これで、ゼロ トラスト アーキテクチャの [ID] セクションが構築されました。

エンドポイント

エンドポイント (デバイス) へのアクセスを許可する前にコンプライアンスと正常性状態を確認し、それらがネットワークにアクセスする方法を可視化します。

プログラムとプロジェクト メンバーのアカウンタビリティ

このテーブルでは、結果を決定して推進するスポンサー、プログラム管理、プロジェクト管理の階層の条件でのエンドポイントの全体的な保護について説明します。

| リード | Owner | 責任 |

|---|---|---|

| CISO、CIO、または ID セキュリティのディレクター | エグゼクティブスポンサー。 | |

| ID セキュリティまたは ID アーキテクトからのプログラム リード | 結果とチーム間の協力を推進する。 | |

| セキュリティ アーキテクト | 構成と標準に関してアドバイスする | |

| ID セキュリティまたはインフラストラクチャ セキュリティ アーキテクト | 設定変更を実装する | |

| モバイルデバイス管理 (MDM)管理 | 標準とポリシードキュメントを更新する | |

| セキュリティ ガバナンスまたは MDM 管理 | コンプライアンスを確保するために監視する | |

| ユーザー教育チーム | ユーザーのガイダンスにポリシーの更新が反映されるようにする |

展開目標

これらの展開目標を満たし、ゼロ トラストを使用してエンドポイント(デバイス)を保護します。

| 完了 | デプロイ目標 | Owner | ドキュメント |

|---|---|---|---|

| 1.デバイスを Microsoft Entra ID に登録します。 | MDM 管理 | デバイス ID | |

| 2. デバイスを登録し、構成プロファイルを作成します。 | MDM 管理 | デバイス管理の概要 | |

| 3. Defender for Endpoint を Intune に接続します (セキュリティ オペレーションと並行して)。 | ID セキュリティ 管理 | Intune で Microsoft Defender for Endpoint を構成する | |

| 4.条件付きアクセス用のデバイス コンプライアンスとリスクを監視する。 | ID セキュリティ 管理 | コンプライアンス ポリシーを使用して、Intune で管理するデバイスのルールを設定する | |

| 5.Microsoft Information Protection ソリューションを実装し、条件付きアクセス ポリシーと統合します。 | ID セキュリティ 管理 | 秘密度ラベルを使用してコンテンツを保護します |

これで、ゼロ トラスト アーキテクチャの エンドポイント セクションが構築されました。

アプリ

アプリは悪意のあるユーザーによって組織に侵入するために使用されるため、アプリが Microsoft Entra ID や Intune などのサービスを使用していることを確認し、ゼロ トラスト保護を提供するか、攻撃に対して強化する必要があります。

プログラムとプロジェクト メンバーのアカウンタビリティ

このテーブルでは、結果を決定して推進するスポンサー、プログラム管理、プロジェクト管理の階層の条件で、アプリに対するゼロ トラスト実装について説明します。

| リード | Owner | 責任 |

|---|---|---|

| CISO、CIO、またはアプリケーション セキュリティのディレクター | エグゼクティブスポンサー。 | |

| アプリ管理からのプログラム リード | 結果とチーム間の協力を推進する。 | |

| ID アーキテクト | アプリの Microsoft Entra 構成に関するアドバイス オンプレミス アプリの認証標準を更新する |

|

| 開発者アーキテクト | 社内のオンプレミスおよびクラウド アプリの構成と標準に関するアドバイス | |

| ネットワーク アーキテクト | VPN構成の変更を実装する | |

| クラウド ネットワーク アーキテクト | Microsoft Entra アプリケーション プロキシをデプロイする | |

| セキュリティとガバナンス | コンプライアンスを確保するために監視する |

展開目標

Microsoft Cloud アプリ、サード パーティの SaaS アプリ、カスタム PaaS アプリ、オンプレミス アプリのゼロ トラスト保護を確保するために、これらの展開目標を満たします。

| 完了 | アプリまたはアプリの使用状況の種類 | 展開目標 | Owner | ドキュメント |

|---|---|---|---|---|

| Microsoft Entra ID に登録されているサード パーティの SaaS アプリとカスタム PaaS アプリ | Microsoft Entra アプリ登録では、Microsoft Entra 認証、認定、アプリの同意ポリシーが使用されます。 Microsoft Entra 条件付きアクセス ポリシーと Intune MAM ポリシーとアプリケーション保護ポリシー (APP) ポリシーを使用して、アプリの使用を許可します。 |

ID アーキテクト | Microsoft Entra ID でのアプリケーション管理 | |

| OAuth が有効で、Microsoft Entra ID、Google、Salesforce に登録されているクラウド アプリ | アプリビヘイビアーの表示範囲、ポリシーの実施によるガバナンス、アプリベースの攻撃の検出と修復には、Microsoft Defender for Cloud Apps のアプリ ガバナンスを使用します。 | セキュリティ エンジニア | 概要 | |

| Microsoft Entra ID に登録されていないサード パーティの SaaS アプリとカスタム PaaS アプリ | 認証、認定、アプリの同意ポリシー用に Microsoft Entra ID でそれを登録します。 Microsoft Entra 条件付きアクセス ポリシーと Intune MAM ポリシーと APP ポリシーを使用します。 |

アプリ アーキテクト | Microsoft Entra ID を使用したすべてのアプリの統合 | |

| オンプレミスのアプリケーションにアクセスするオンプレミス ユーザー。これには、オンプレミスと IaaS ベースのサーバーの両方で実行されているアプリケーションが含まれます | OAuth/OIDC や SAML などの先進認証プロトコルがアプリでサポートされていることを確認します。 ユーザーのログインを保護するための更新プログラムについては、アプリケーション ベンダーにお問い合わせください。 | ID アーキテクト | ベンダーのドキュメントを参照する | |

| VPN 接続を介してオンプレミスのアプリケーションにアクセスするリモート ユーザー | ID プロバイダーとして Microsoft Entra ID を使用するように VPN アプライアンスを構成する | ネットワーク アーキテクト | ベンダーのドキュメントを参照する | |

| VPN 接続を介してオンプレミス のWeb アプリケーションにアクセスするリモート ユーザー | Microsoft Entra アプリケーション プロキシを使用してアプリケーションを公開します。 リモート ユーザーは、アプリケーション プロキシ コネクタを介してオンプレミスの Web サーバーにルーティングされる、公開済みの個々のアプリケーションにのみアクセスする必要があります。 接続は強力な Microsoft Entra 認証を利用し、ユーザーとそのデバイスが一度に 1 つのアプリケーションにアクセスすることを制限します。 一方、一般的なリモート アクセス VPN の範囲は、オンプレミス ネットワーク全体のすべての場所、プロトコル、ポートです。 |

クラウド ネットワーク アーキテクト | Microsoft Entra アプリケーション プロキシからのオンプレミス アプリケーションへのリモート アクセス |

これらの展開目標を完了すると、ゼロ トラスト アーキテクチャのアプリ セクションが構築されます。

ネットワーク

ゼロ トラスト モデルでは、違反を想定し、各要求が制御されてないネットワークから送信されたかのように検証します。 これはパブリック ネットワークの一般的な方法ですが、通常はファイアウォールによってパブリック インターネットから分離されている組織の内部ネットワークにも適用されます。

ゼロ トラストに準拠するには、オンプレミスでもクラウドでもパブリック ネットワークとプライベート ネットワークの両方でセキュリティの脆弱性に対処し、明示的に検証し、最小限の特権アクセスを使用し、違反を想定する必要があります。 デバイス、ユーザー、アプリは、プライベート ネットワーク上にあるため、本質的に信頼されてはいません。

プログラムとプロジェクト メンバーのアカウンタビリティ

このテーブルでは、結果を決定して推進するスポンサー、プログラム管理、プロジェクト管理の階層の条件でのパブリックとプライベートネットワークに対するゼロ トラストの実装について説明します。

| リード | Owner | 責任 |

|---|---|---|

| CISO、CIO、または ネットワーク セキュリティのディレクター | エグゼクティブスポンサー。 | |

| ネットワーク リーダーシップからのプログラム リード | 結果とチーム間の協力を推進する。 | |

| セキュリティ アーキテクト | 暗号化とアクセス ポリシー構成と標準に関するアドバイス | |

| ネットワーク アーキテクト | トラフィック フィルター処理とネットワーク アーキテクチャの変更に関するアドバイス | |

| ネットワーク エンジニア | セグメント化構成の変更をデザインする | |

| ネットワーク実装者 | ネットワーク機器の構成の変更と構成ドキュメントの更新 | |

| ネットワーク ガバナンス | コンプライアンスを確保するために監視する |

展開目標

これらの展開目標を満たし、オンプレミスとクラウドベースの両方のトラフィックに対して、パブリック ネットワークとプライベート ネットワークのゼロ トラスト保護を確保します。 これらの目標は並行して実行できます。

| 完了 | デプロイ目標 | Owner | ドキュメント |

|---|---|---|---|

| IaaS コンポーネント間、オンプレミスユーザーとアプリ間など、すべてのトラフィック接続に対して暗号化を必要とします。 | セキュリティ アーキテクト | Azure IaaS コンポーネント オンプレミスの Windows デバイスの IPsec |

|

| ポリシー (ユーザーまたはデバイス ID) またはトラフィック フィルター処理によって、重要なデータとアプリケーションへのアクセスを制限します。 | セキュリティ アーキテクトまたはネットワーク アーキテクト | Defender for Cloud Apps のアプリの条件付きアクセス制御のためのアクセス ポリシー Windows デバイス用 Windows ファイアウォール |

|

| マイクロ境界とマイクロセグメント化を使用して、イングレストラフィックとエグレストラフィック制御を使用してオンプレミスのネットワークセグメント化を配置します。 | ネットワーク アーキテクトまたはネットワーク エンジニア | オンプレミスのネットワークとエッジ デバイスのドキュメントを参照してください。 | |

| オンプレミスのトラフィックに対してリアルタイムの脅威検出を使用します。 | SecOps アナリスト | Windows の脅威に対する保護 Microsoft Defender for Endpoint |

|

| マイクロ ペリメーターとマイクロ セグメント化があるイングレスとエグレス トラフィックでクラウドネットワークのセグメント化を配置する。 | ネットワーク アーキテクトまたはネットワーク エンジニア | ネットワークと接続に関する推奨事項 | |

| クラウド トラフィックに対してリアルタイムの脅威検出を使用します。 | ネットワーク アーキテクトまたはネットワーク エンジニア | Azure Firewall の脅威インテリジェンスベースのフィルター処理 Azure Firewall プレミアム ネットワークの侵入の検出と防止システム (IDPS) |

これらの展開目標を完了すると、ゼロ トラスト アーキテクチャのネットワーク セクションが構築されます。

次のステップ

データ、コンプライアンス、ガバナンスを使用して、ユーザー アクセスと生産性のイニシアティブを継続します。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示