SDN インフラストラクチャ内のネットワーク間でトラフィックをルーティングする

この記事では、System Center Virtual Machine Manager (VMM) ファブリックで設定されたソフトウェア定義ネットワーク (SDN) インフラストラクチャ内のネットワーク間でトラフィックをルーティングする方法について説明します。

SDN RAS ゲートウェイを使用すると、リソースが配置されている場所に関係なく、物理ネットワークと仮想ネットワークの間でネットワーク トラフィックをルーティングできます。 SDN RAS ゲートウェイはマルチテナントのボード ゲートウェイ プロトコル (BGP) に対応しており、IPsec または汎用ルーティング カプセル化 (GRE) またはレイヤー 3 転送を使用するサイト間仮想プライベート ネットワーク (VPN) を使用した接続をサポートします。 詳細情報。

Note

- VMM 2019 UR1 から、 One Connected ネットワークの種類が Connected Network に変更されます。

- VMM 2019 UR2 以降では、IPv6 がサポートされています。

- IPv6 は、IPSec トンネル、GRE トンネル、および L3 レイヤー トンネルでサポートされています。

Note

- IPv6 は、IPSec トンネル、GRE トンネル、および L3 レイヤー トンネルでサポートされています。

開始する前に

次のことを確認します。

SDN Network Controller、SDN Software Load Balancer、および SDN RAS ゲートウェイ がデプロイされます。

ネットワーク仮想化を備えた SDN VM ネットワークが作成されます。

VMM を使用してサイト間 VPN 接続を構成する

サイト間 VPN 接続を使用すると、インターネットを使用して、異なる物理的な場所にある 2 つのネットワークを安全に接続できます。

データセンター内の多くのテナントをホストするクラウド サービス プロバイダー (CSP) の場合、SDN RAS ゲートウェイはマルチテナント ゲートウェイ ソリューションを提供します。これにより、テナントはリモート サイトからのサイト間 VPN 接続を介してリソースにアクセスして管理できます。これにより、データセンター内の仮想リソースとその物理ネットワーク間のネットワーク トラフィックが可能になります。

VMM 2022 では、SDN コンポーネント用のデュアル スタック (Ipv4 + Ipv6) がサポートされています。

サイト間 VPN 接続で IPv6 を有効にするには、ルーティング サブネットが IPv4 と IPv6 の両方である必要があります。 ゲートウェイを IPv6 で動作させるには、セミコロン (;) で区切られた IPv4 アドレスと IPv6 アドレスを指定し、リモート エンドポイントで IPv6 アドレスを指定します。 たとえば、 192.0.2.1/23 です。2001:0db8:85a3:0000:0000:8a2e:0370::/64。 VIP 範囲を指定する場合は、IPv6 アドレスの短縮形式を使用しないでください。'2001:db8:0:200:200::7' ではなく、'2001:db8:0:200:0:0:7' 形式を使用してください。

![[IPv6 を有効にする] のスクリーンショット。](media/sdn-route-network-traffic/configure-site-to-site-virtual-private-network.png?view=sc-vmm-2022)

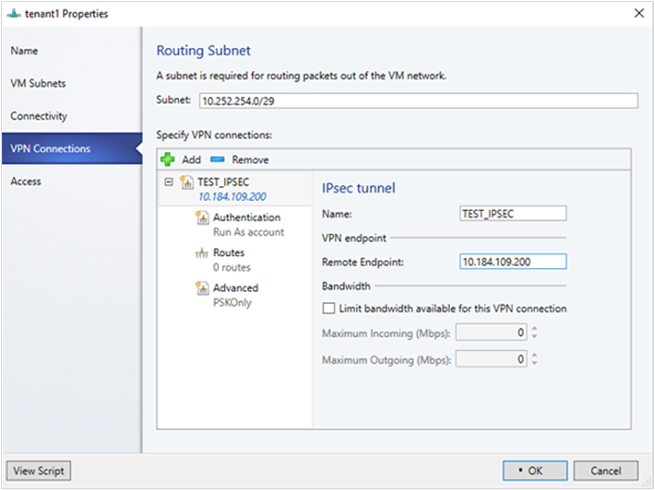

IPSec 接続の構成

次の手順に従います。

- サイト間 IPSec 接続を構成する VM ネットワークを選択し、 Connectivity を選択します。

- [ VPN トンネル経由で別のネットワークに接続するを選択します。 必要に応じて、データセンターで BGP ピアリングを有効にするには、 有効なボーダー ゲートウェイ プロトコル (BGP) を選択します。

- ゲートウェイ デバイスのネットワーク コントローラー サービスを選択します。

- VPN 接続>追加>IPSec トンネルの追加を選択します。

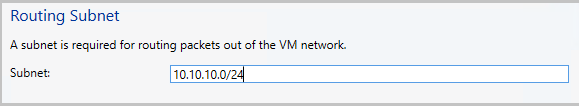

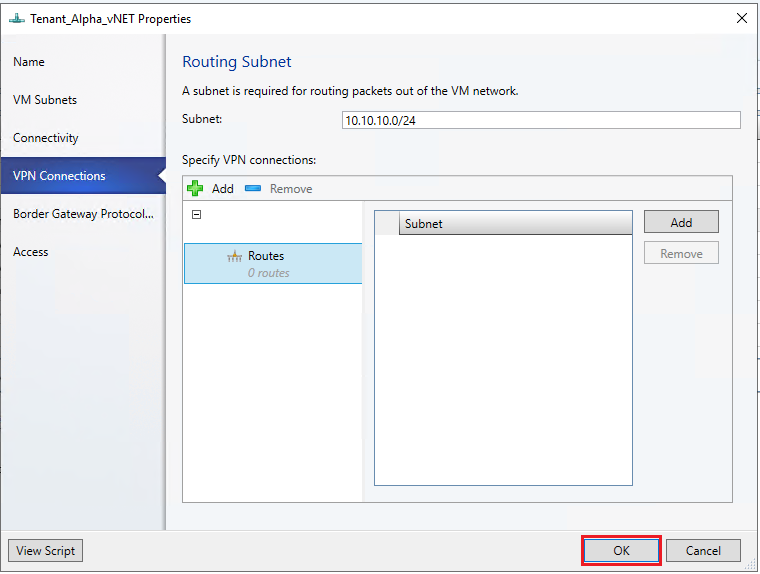

- 次の図に示すように、サブネットを入力します。 このサブネットは、VM ネットワークからパケットをルーティングするために使用されます。 データセンターでこのサブネットを事前に構成する必要はありません。

- 接続の名前とリモート エンドポイントの IP アドレスを入力します。 必要に応じて、帯域幅を構成します。

- Authenticationで、使用する認証の種類を選択します。 実行アカウントを使用して認証する場合は、ユーザー名と、アカウントのパスワードとして IPSec キーを使用してユーザー アカウントを作成します。

- Routes に、接続先のすべてのリモート サブネットを入力します。 [接続] ページで [有効なボーダー ゲートウェイ プロトコル (BGP) を選択した場合、ルートは必要ありません。

- [ Advanced タブで、既定の設定をそのまま使用します。

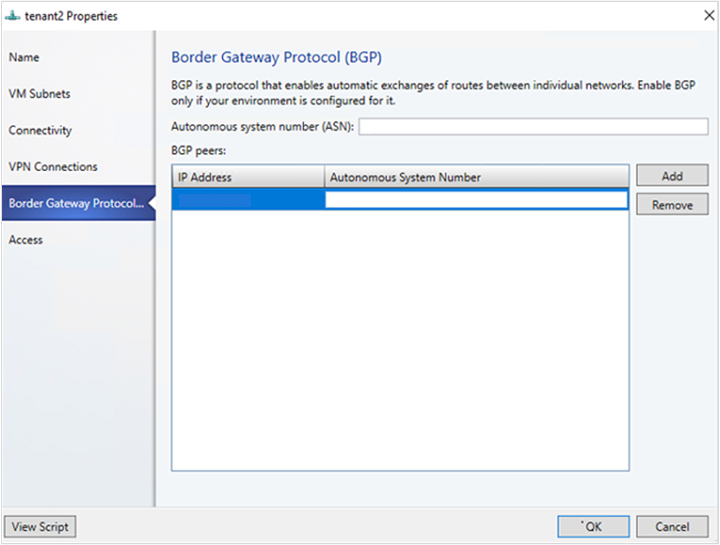

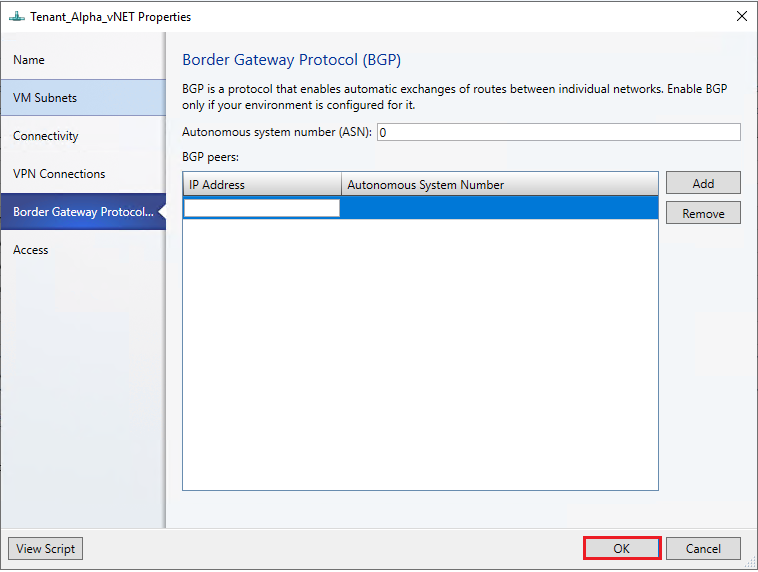

- [接続] ページで 有効なボーダー ゲートウェイ プロトコル (BGP) を選択した場合は、次に示すように、ASN、ピア BGP IP、およびその ASN を Border Gateway Protocol ウィザード ページに入力できます。

- 接続を検証するには、VM ネットワーク上のいずれかの仮想マシンからリモート エンドポイントの IP アドレスに ping を実行してみてください。

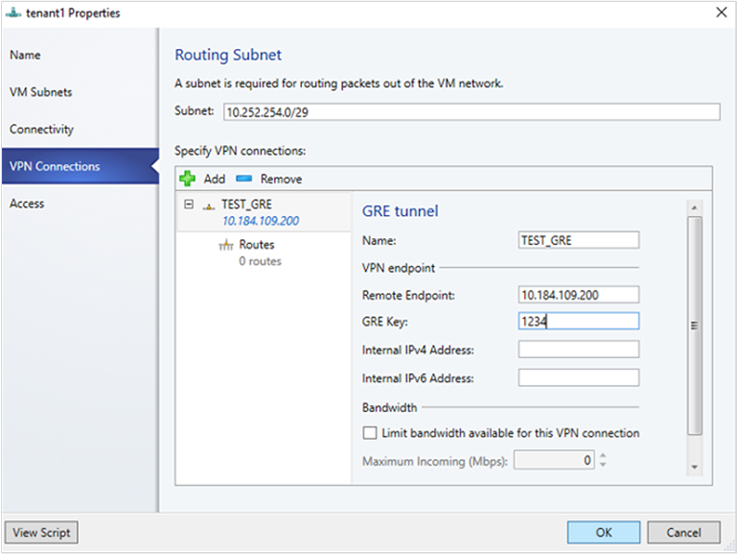

GRE トンネリングの構成

GRE トンネルを使用すると、テナント仮想ネットワークと外部ネットワーク間の接続が可能になります。 GRE プロトコルは軽量であり、GRE のサポートはほとんどのネットワーク デバイスで利用できるため、データの暗号化が必要ないトンネリングに最適な選択肢となります。 サイト間 (S2S) トンネルでの GRE サポートにより、テナント仮想ネットワークとテナント外部ネットワーク間のトラフィック転送が容易になります。

次の手順に従います。

- S2S GRE 接続を構成する VM ネットワークを選択し、 Connectivity を選択します。

- [ VPN トンネル経由で別のネットワークに接続するを選択します。 必要に応じて、データセンターで BGP ピアリングを有効にするには、 有効なボーダー ゲートウェイ プロトコル (BGP) を選択します。

- ゲートウェイ デバイスのネットワーク コントローラー サービスを選択します。

VPN 接続 >追加> GRE トンネルの追加を選択します。- 次の図に示すように、サブネットを入力します。 このサブネットは、VM ネットワークからパケットをルーティングするために使用されます。 このサブネットは、データセンターで事前に構成する必要はありません。

- 接続名を入力し、リモート エンドポイントの IP アドレスを指定します。

- GRE キーを入力。

- 必要に応じて、この画面の他のフィールドに入力できます。これらの値は、接続を設定するために必要ありません。

- Routes で、接続するすべてのリモート サブネットを追加します。 Connectivity で [有効なボーダー ゲートウェイ プロトコル (BGP) を選択した場合は、この画面を空白のままにして、[順序ゲートウェイ プロトコル] タブで ASN、ピア BGP IP、および ASN フィールドを入力できます。

- 残りの設定には既定値を使用できます。

- 接続を検証するには、VM ネットワーク上のいずれかの仮想マシンからリモート エンドポイントの IP アドレスに ping を実行します。

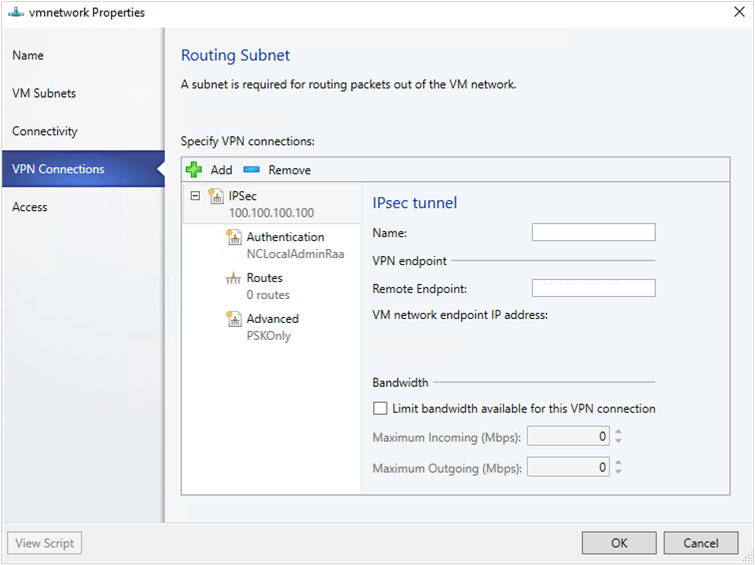

リモート サイトで IPsec 接続と GRE 接続を構成する

リモート ピア デバイスで、IPSec\GRE 接続を設定するときに、VMM UI からの VM ネットワーク エンドポイントの IP アドレスを接続先のアドレスとして使用します。

L3 転送の構成

L3 転送により、データセンター内の物理インフラストラクチャと Hyper-V ネットワーク仮想化クラウド内の仮想化インフラストラクチャの間の接続が可能になります。

L3 転送を使用すると、テナント ネットワーク仮想マシンは、SDN 環境で既に構成されている Windows Server 2016 SDN ゲートウェイを介して物理ネットワークに接続できます。 この場合、SDN ゲートウェイは、仮想化されたネットワークと物理ネットワークの間のルーターとして機能します。

詳細については、次の記事を参照してください。 Windows サーバー ゲートウェイを転送ゲートウェイとして RAS ゲートウェイの高可用性を します。

L3 の構成を試みる前に、次のことを確認。

- VMM サーバーの管理者としてログオンしていることを確認します。

- L3 転送を設定する必要があるテナント VM ネットワークごとに、一意の VLAN ID を持つ一意の次ホップ論理ネットワークを構成する必要があります。 テナント ネットワークと対応する物理ネットワーク (一意の VLAN ID) の間には、1 対 1 のマッピングが必要です。

次の手順を使用して、SCVMM に次ホップ論理ネットワークを作成します。

VMM コンソールで、 Logical Networks を選択し、右クリックして [論理ネットワークの作成 選択。

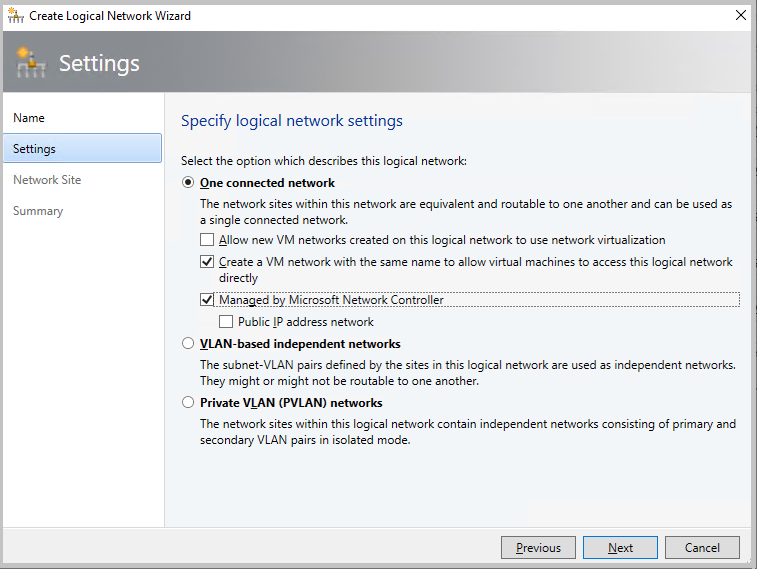

Settings ページで、接続されたネットワークを選択し仮想マシンがこの論理ネットワークに直接アクセスできるように、同じ名前の VM ネットワークを作成する]チェック ボックスをオンにしMicrosoft ネットワーク コントローラーによって管理されます。

この新しい論理ネットワークの IP プールを作成します。

このプールからの IP アドレスは、L3 転送を設定するためのスクリプトで必要です。

次の表に、動的 L3 接続と静的 L3 接続の例を示します。

| パラメーター | 詳細/値の例 |

|---|---|

| L3VPNConnectionName | L3 転送ネットワーク接続のユーザー定義名。 例: Contoso_L3_GW |

| VmNetworkName | L3 ネットワーク接続経由で到達可能なテナント仮想ネットワークの名前。 このネットワークは、スクリプトの実行時に存在する必要があります。 例: ContosoVMNetwork |

| NextHopVMNetworkName | 前提条件として作成された次ホップ VM ネットワークのユーザー定義名。 これは、テナント VM ネットワークと通信する物理ネットワークを表します。 このスクリプトを実行するときは、このネットワークが存在する必要があります。 例: Contoso_L3_Network |

| LocalIPAddresses | SDN ゲートウェイ L3 ネットワーク インターフェイスで構成する IP アドレス。 この IP アドレスは、作成した次ホップ論理ネットワークに属している必要があります。 サブネット マスクも指定する必要があります。 例: 10.127.134.55/25 |

| PeerIPAddresses | L3 論理ネットワーク経由で到達可能な物理ネットワーク ゲートウェイの IP アドレス。 この IP アドレスは、前提条件で作成した次ホップ論理ネットワークに属している必要があります。 この IP は、テナント VM ネットワークから物理ネットワーク宛てのトラフィックが SDN ゲートウェイに到達すると、次ホップとして機能します。 例: 10.127.134.65 |

| GatewaySubnet | HNV ゲートウェイとテナント仮想ネットワークの間のルーティングに使用されるサブネット。 任意のサブネットを使用して、次ホップ論理ネットワークと重複しないようにすることができます。 例:192.168.2.0/24 |

| RoutingSubnets | HNV ゲートウェイの L3 インターフェイス上にある必要がある静的ルート。 これらのルートは、L3 接続経由でテナント VM ネットワークから到達可能である必要がある物理ネットワーク サブネット用です。 |

| EnableBGP | BGP を有効にするオプション。 既定値: false。 |

| TenantASNRoutingSubnets | BGP が有効になっている場合にのみ、テナント ゲートウェイの ASN 番号。 |

次のスクリプトを実行して、L3 転送を設定します。 各スクリプト パラメーターで識別される内容を確認するには、上の表を参照してください。

param (

[Parameter(Mandatory=$true)]

# Name of the L3 VPN connection

$L3VPNConnectionName,

[Parameter(Mandatory=$true)]

# Name of the VM network to create gateway

$VmNetworkName,

[Parameter(Mandatory=$true)]

# Name of the Next Hop one connected VM network

# used for forwarding

$NextHopVmNetworkName,

[Parameter(Mandatory=$true)]

# IPAddresses on the local side that will be used

# for forwarding

# Format should be @("10.10.10.100/24")

$LocalIPAddresses,

[Parameter(Mandatory=$true)]

# IPAddresses on the remote side that will be used

# for forwarding

# Format should be @("10.10.10.200")

$PeerIPAddresses,

[Parameter(Mandatory=$false)]

# Subnet for the L3 gateway

# default value 10.254.254.0/29

$GatewaySubnet = "10.254.254.0/29",

[Parameter(Mandatory=$false)]

# List of subnets for remote tenants to add routes for static routing

# Format should be @("14.1.20.0/24","14.1.20.0/24");

$RoutingSubnets = @(),

[Parameter(Mandatory=$false)]

# Enable BGP in the tenant space

$EnableBGP = $false,

[Parameter(Mandatory=$false)]

# ASN number for the tenant gateway

# Only applicable when EnableBGP is true

$TenantASN = "0"

)

# Import SC-VMM PowerShell module

Import-Module virtualmachinemanager

# Retrieve Tenant VNET info and exit if VM Network not available

$vmNetwork = Get-SCVMNetwork -Name $VmNetworkName;

if ($vmNetwork -eq $null)

{

Write-Verbose "VM Network $VmNetworkName not found, quitting"

return

}

# Retrieve L3 Network info and exit if VM Network not available

$nextHopVmNetwork = Get-SCVMNetwork -Name $NextHopVmNetworkName;

if ($nextHopVmNetwork -eq $null)

{

Write-Verbose "Next Hop L3 VM Network $NextHopVmNetworkName not found, quitting"

return

}

# Retrieve gateway Service and exit if not available

$gatewayDevice = Get-SCNetworkGateway | Where {$_.Model -Match "Microsoft Network Controller"};

if ($gatewayDevice -eq $null)

{

Write-Verbose "Gateway Service not found, quitting"

return

}

# Retrieve Tenant Virtual Gateway info

$vmNetworkGatewayName = $VmNetwork.Name + "_Gateway";

$VmNetworkGateway = Get-SCVMNetworkGateway -Name $vmNetworkGatewayName -VMNetwork $vmNetwork

# Create a new Tenant Virtual Gateway if not configured

if($VmNetworkGateway -eq $null)

{

if($EnableBGP -eq $false)

{

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $false -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet;

}

else

{

if($TenantASN -eq "0")

{

Write-Verbose "Please specify valid ASN when using BGP"

return

}

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $true -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet -AutonomousSystemNumber $TenantASN;

}

}

if ($VmNetworkGateway -eq $null)

{

Write-Verbose "Could not Find / Create Virtual Gateway for $($VmNetwork.Name), quitting"

return

}

# Check if the network connection already exists

$vpnConnection = Get-SCVPNConnection -VMNetworkGateway $VmNetworkGateway -Name $L3VPNConnectionName

if ($vpnConnection -ne $null)

{

Write-Verbose "L3 Network Connection for $($VmNetwork.Name) already configured, skipping"

}

else

{

# Create a new L3 Network connection for tenant

$vpnConnection = Add-SCVPNConnection -NextHopNetwork $nexthopvmNetwork -Name $L3VPNConnectionName -IPAddresses $LocalIPAddresses -PeerIPAddresses $PeerIPAddresses -VMNetworkGateway $VmNetworkGateway -protocol L3;

if ($vpnConnection -eq $null)

{

Write-Verbose "Could not add network connection for $($VmNetwork.Name), quitting"

return

}

Write-Output "Created VPN Connection " $vpnConnection;

}

# Add all the required static routes to the newly created network connection interface

foreach($route in $RoutingSubnets)

{

Add-SCNetworkRoute -IPSubnet $route -RunAsynchronously -VPNConnection $vpnConnection -VMNetworkGateway $VmNetworkGateway

}

L3 転送の構成

L3 転送により、データセンター内の物理インフラストラクチャと Hyper-V ネットワーク仮想化クラウド内の仮想化インフラストラクチャの間の接続が可能になります。

L3 転送接続を使用すると、テナント ネットワーク仮想マシンは、SDN 環境で既に構成されている Windows Server 2016/2019 SDN ゲートウェイを介して物理ネットワークに接続できます。 この場合、SDN ゲートウェイは、仮想化されたネットワークと物理ネットワークの間のルーターとして機能します。

L3 転送接続を使用することで、テナント ネットワーク仮想マシンは、Windows Server 2016/2019/2022 SDN ゲートウェイ (SDN 環境で既に構成済み) を介して物理ネットワークに接続できます。 この場合、SDN ゲートウェイは、仮想化されたネットワークと物理ネットワークの間のルーターとして機能します。

詳細については、次の記事を参照してください。 Windows サーバー ゲートウェイを転送ゲートウェイとして RAS ゲートウェイの高可用性を します。

L3 接続の構成を試みる前に、次のことを確認してください

- VMM サーバーの管理者としてログオンしていることを確認します。

- L3 転送を設定する必要があるテナント VM ネットワークごとに、一意の VLAN ID を持つ一意の次ホップ論理ネットワークを構成する必要があります。 テナント ネットワークと対応する物理ネットワーク (一意の VLAN ID) の間には、1 対 1 のマッピングが必要です。

VMM で次ホップ論理ネットワークを作成するには、次の手順に従います。

VMM コンソールで、 Logical Networks を選択し、右クリックして [論理ネットワークの作成 選択。

[設定] ページで、[1 つの接続されたネットワーク] を選び、[仮想マシンがこの論理ネットワークに直接アクセスできるように、同じ名前で VM ネットワークを作成する] と [ネットワーク コントローラーによって管理される] をオンにします。

Note

VMM 2019 UR1 から、 One Connected ネットワークの種類が Connected Network に変更されます。

- この新しい論理ネットワークの IP プールを作成します。 L3 転送を設定するために、このプールの IP アドレスが必要です。

L3 転送を構成するには、次の手順に従います。

Note

L3 VPN 接続の帯域幅を制限することはできません。

VMM コンソールで、L3 ゲートウェイ経由で物理ネットワークに接続するテナント仮想ネットワークを選択します。

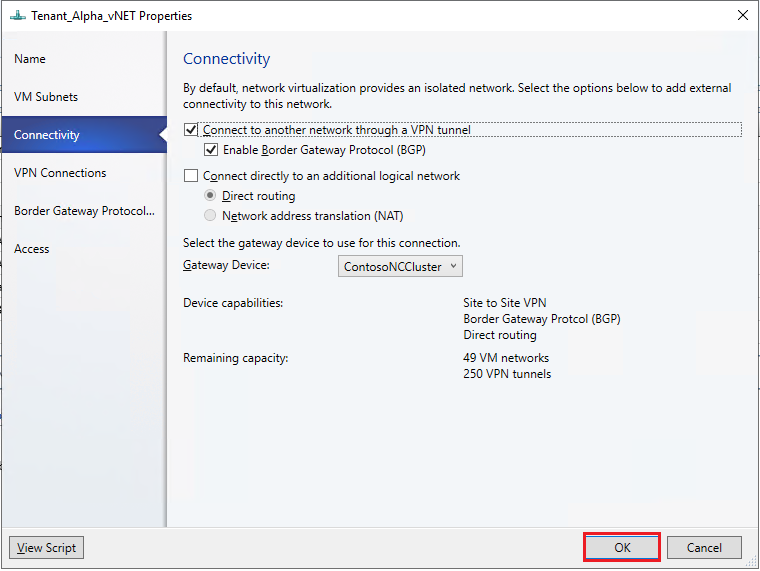

選択したテナント仮想ネットワークを右クリックし、 Properties>Connectivity を選択します。

[ VPN トンネル経由で別のネットワークに接続するを選択します。 必要に応じて、データセンターで BGP ピアリングを有効にするには、 有効なボーダー ゲートウェイ プロトコル (BGP) を選択します。

ゲートウェイ デバイスのネットワーク コントローラー サービスを選択します。

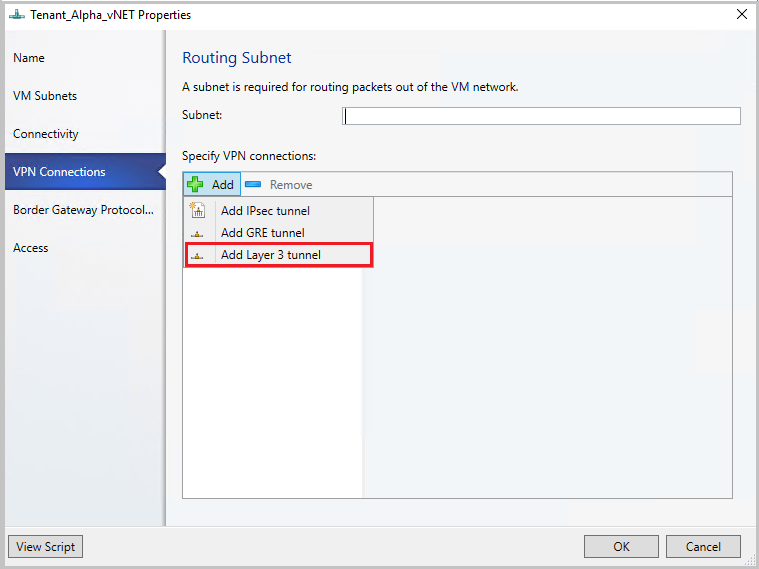

VPN 接続 ページで、追加>レイヤー 3 トンネルの追加を選択します。

ルーティング サブネットの CIDR 表記形式でサブネットを指定します。 このサブネットは、VM ネットワークからパケットをルーティングするために使用されます。 データセンターでこのサブネットを事前に構成する必要はありません。

次の情報を使用して、L3 接続を構成します。

| パラメーター | 詳細 |

|---|---|

| Name | L3 転送ネットワーク接続のユーザー定義名。 |

| VM ネットワーク (NextHop) | 前提条件として作成された次ホップ VM ネットワークのユーザー定義名。 これは、テナント VM ネットワークと通信する物理ネットワークを表します。 Browse を選択すると、ネットワーク サービスによって管理される One Connected VM Networks のみが選択できます。 |

| ピア IP アドレス | L3 論理ネットワーク経由で到達可能な物理ネットワーク ゲートウェイの IP アドレス。 この IP アドレスは、前提条件として作成した次ホップ論理ネットワークに属している必要があります。 この IP は、テナント VM ネットワークから物理ネットワーク宛てのトラフィックが SDN ゲートウェイに到達すると、次ホップとして機能します。 これは IPv4 アドレスである必要があります。 複数のピア IP アドレスが存在する場合があり、コンマで区切る必要があります。 |

| ローカル IP アドレス | SDN ゲートウェイ L3 ネットワーク インターフェイスで構成する IP アドレス。 これらの IP アドレスは、前提条件として作成した次ホップ論理ネットワークに属している必要があります。 サブネット マスクも指定する必要があります。 例: 10.127.134.55/25。 これは IPv4 アドレスである必要があり、CIDR 表記形式である必要があります。 ピア IP アドレスとローカル IP アドレスは、同じプールからである必要があります。 これらの IP アドレスは、VM ネットワークの論理ネットワーク定義で定義されているサブネットに属している必要があります。 |

静的ルートを使用している場合は、接続するすべてのリモート サブネットを Routes に入力します。

Note

SDN ゲートウェイの L3 インターフェイスの IP アドレス (L3 接続の作成で使用されるローカル IP アドレス) として、次ホップを使用して、物理ネットワークのテナント仮想ネットワーク サブネットのルートを構成する必要があります。 これは、テナント仮想ネットワークへのリターン トラフィックが SDN ゲートウェイを介して正しくルーティングされるようにするためです。

BGP を使用している場合は、(既定のコンパートメントではなく) ゲートウェイ VM 上の別のコンパートメントに存在する SDN ゲートウェイの内部インターフェイス IP アドレスと物理ネットワーク上のピア デバイスの間に BGP ピアリングが確立されていることを確認します。

BGP を機能させるには、次の手順を実行する必要があります。

L3 接続の BGP ピアを追加します。 [ボーダー ゲートウェイ プロトコル] ページで、ASN、ピア BGP IP、およびその ASN を入力します。

SDN ゲートウェイの内部アドレスを決定します。これについては、次のセクションで詳しく説明します。

リモート エンド (物理ネットワーク ゲートウェイ) に BGP ピアを作成します。 BGP ピアを作成するときは、ピア IP アドレスとして (上の手順で決定した) SDN ゲートウェイの内部アドレスを使用します。

物理ネットワーク上にルートを構成します。その場合、宛先として SDN ゲートウェイの内部アドレス、次ホップとして L3 インターフェイス IP アドレス (L3 接続の作成時に使用したローカル IP アドレス) を指定します。

Note

L3 接続を構成したら、ご利用の物理ネットワークでテナント仮想ネットワークのサブネット用にルートを構成する必要があります。その場合、次ホップとして SDN ゲートウェイ上の L3 インターフェイスの IP アドレス (スクリプトのパラメーター LocalIpAddresses) を指定します。 これは、テナント仮想ネットワークへのリターン トラフィックが SDN ゲートウェイを介して正しくルーティングされるようにするためです。

L3 接続を使用して、静的ルートまたは (BGP 経由の) 動的ルートを構成することができます。 静的ルートを使用している場合は、次のスクリプトで説明するように、 Add-SCNetworkRoute を使用して追加できます。

L3 トンネル接続で BGP を使用する場合は、(既定のコンパートメントではなく) ゲートウェイ VM 上の別のコンパートメントに存在する SDN ゲートウェイの内部インターフェイス IP アドレスと物理ネットワーク上のピア デバイスの間で BGP ピアリングを確立する必要があります。

BGP を機能させるには、次の手順を使用する必要があります。

Add-SCBGPPeer コマンドレットを使用して、L3 接続用の BGP ピアを追加します。

例: Add-SCBGPPeer -Name "peer1" -PeerIPAddress "12.13.14.15" -PeerASN 15 -VMNetworkGateway $VmNetworkGateway

SDN ゲートウェイの内部アドレスを決定します。これについては、次のセクションで詳しく説明します。

リモート エンド (物理ネットワーク ゲートウェイ) に BGP ピアを作成します。 BGP ピアを作成するときに、(上記の手順 2 で決定した) SDN ゲートウェイの内部アドレスをピア IP アドレスとして使用します。

宛先を SDN ゲートウェイの内部アドレスとして、次ホップを L3 インターフェイス IP アドレス (スクリプトの LocalIPAddresses パラメーター) として、物理ネットワーク上のルートを構成します。

SDN ゲートウェイの内部アドレスを決定する

次の手順に従います。

ネットワーク コントローラーがインストールされているコンピューターまたはネットワーク コントローラー クライアントとして構成されたコンピューターで、次の PowerShell コマンドレットを実行します。

$gateway = Get-NetworkControllerVirtualGateway -ConnectionUri <REST uri of your deployment>

$gateway.Properties.NetworkConnections.Properties.IPAddresses

このコマンドの結果は、ゲートウェイ接続を構成したテナントの数に応じて、複数の仮想ゲートウェイを表示できます。 各仮想ゲートウェイは、複数の接続 (IPSec、GRE、L3) を持つことができます。

接続の L3 インターフェイス IP アドレス (LocalIPAddresses) が既にわかっている場合は、その IP アドレスに基づいて正しい接続を識別できます。 正しいネットワーク接続が完了したら、(対応する仮想ゲートウェイで) 次のコマンドを実行して、仮想ゲートウェイの BGP ルーターの IP アドレスを取得します。

$gateway.Properties.BgpRouters.Properties.RouterIp

このコマンドの結果は、リモート ルーターでピア IP アドレスとして構成する必要がある IP アドレスを提供します。

VMM PowerShell からトラフィック セレクターを設定する

次の手順に従います。

Note

使用される値は例のみです。

次のパラメーターを使用して、トラフィック セレクターを作成します。

$t= new-object Microsoft.VirtualManager.Remoting.TrafficSelector $t.Type=7 // IPV4=7, IPV6=8 $t.ProtocolId=6 // TCP =6, reference: https://en.wikipedia.org/wiki/List_of_IP_protocol_numbers $t.PortEnd=5090 $t.PortStart=5080 $t.IpAddressStart=10.100.101.10 $t.IpAddressEnd=10.100.101.100Add-SCVPNConnection または Set-SCVPNConnection の -LocalTrafficSelectors パラメーターを使用して、上記のトラフィック セレクターを構成します。