Microsoft 365 データの保存時の暗号化方法について説明します

Microsoft 365 で保存されているすべての顧客コンテンツは、1 つ以上の形式の暗号化によって保護されます。 BitLocker はボリューム レベルのディスク ドライブで使用され、保存データがすべて暗号化されます。 BitLocker 暗号化は、Windows に組み込まれたデータ保護機能で、オペレーティング システムと統合され、紛失、盗難、または不適切に使用停止されたコンピュータからのデータの盗難や漏洩の脅威を軽減します。 ボリューム レベルの暗号化に BitLocker を使用するだけでなく、Microsoft 365 サービスはアプリケーション レベルで別の暗号化レイヤーを統合して、顧客データをさらに保護します。

BitLocker ボリューム レベルの暗号化

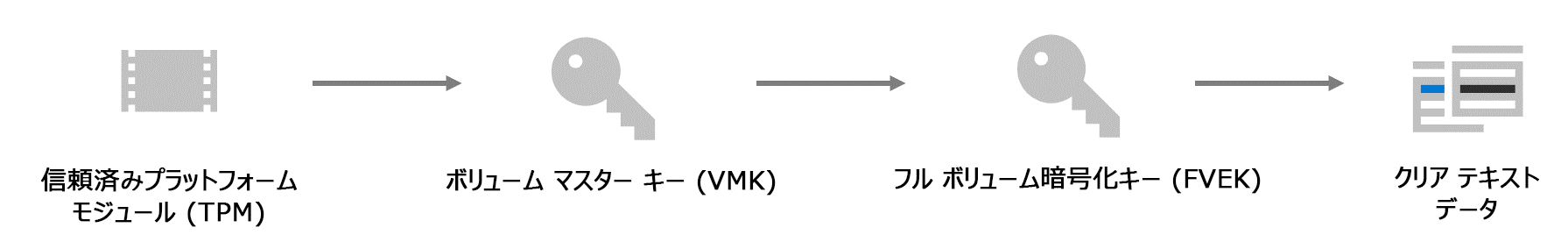

BitLocker は、高度暗号化標準 (AES) 256 ビット暗号化を使用して顧客データを含むディスクへと展開されます。 ディスクのセクターは、それ自体がボリューム マスター キー (VMK) で暗号化されているフルボリューム暗号化キー (FVEK) を使用して暗号化され、サーバー内のトラステッド プラットフォーム モジュール (TPM) にバインドされます。 VMK は FVEK を直接保護しているため、FVEK への承認されていないアクセスを防止するには、TPM を使用して VMK を保護することがきわめて重要です。 BitLocker では、FIPS と互換性のあるアルゴリズムを使用して、暗号化キーがクリアテキストでネットワーク経由で格納または送信されないようにします。 Microsoft 365 による保管中の顧客データ保護の実装は、既定の BitLocker の実装から逸脱するのものではありません。

BitLocker は、次の 2 つの管理カテゴリに分類されるキーをサポートしています。

- BitLocker で管理されるキーは、一般的に有効期間が短く、サーバーにインストールされているオペレーティング システムのインスタンス、または指定されたディスクの有効期間に関連付けられています。 これらのキーは、サーバーの再インストールまたはディスクのフォーマット中に削除され、リセットされます。

- BitLocker の外部で管理される BitLocker 回復キーは、ディスクの復号化に使用されます。 BitLocker は、オペレーティング システムが再インストールされ、暗号化されたデータ ディスクがすでに存在する場合のシナリオで、回復キーを使用します。 回復キーは、応答者がディスクのロックを解除する必要がある Exchange Online の管理された可用性監視プローブでも使用されます。

BitLocker のキー管理は、Microsoft のデータ センターにある暗号化されたディスクのロックを解除して回復するために使用される回復キーを保護します。 Microsoft 365 は、審査を受けて承認された個人のみがアクセスできるセキュリティで保護された共有にマスター キーを保存します。 キーの資格情報は、アクセス制御のデータ用のセキュリティで保護されたリポジトリ ("シークレット ストア" と呼ぶ) に保存されており、Just In Time (JIT) アクセス昇格ツールを使用してアクセスするには、高レベルの昇格と管理者の承認が必要となります。

サービス レベルの暗号化

Exchange Online、Microsoft Teams、SharePoint Online、OneDrive for Business はすべて、サービス レベルの暗号化を使用して、保存データのセキュリティを強化します。

Exchange Online では、BitLocker を使用して、Skype for Business ユーザーが生成したデータを含むすべてのメールボックス データをメールボックス レベルで暗号化します。 SharePoint Online の顧客ファイルは、常に 1 つのテナントに排他的な一意のファイルごとのキーによって保護されます。 アップロード中、各ファイル (更新された各ファイルを含む) はチャンクに分割され、独自の一意の AES 256 ビット キーで個別に暗号化されます。 その後、チャンクは Azure Storage に BLOB として格納され、異なる BLOB コンテナー間でランダムに分散されます。 ダウンロード時にファイルを再構築するために使用されるチャンク、キー、マップはすべて別々の場所に格納されます。 Azure ストレージには、暗号化されたデータへのアクセス権がありません。 Microsoft Teams や OneDrive for Business を含む複数の Microsoft 365 ワークロードは、SharePoint Online を利用して顧客データを格納します。

サービス レベルの暗号化キー管理には、次の 2 つのオプションがあります。

- Microsoft が管理するキー - カスタマー キーを利用していないお客様向けの既定の実装では、サービスの暗号化に使用されるすべての暗号化キーを Microsoft が管理します。 このオプションは現在、既定で Exchange Online、SharePoint Online、OneDrive for Business で利用することができます。 Microsoft が管理するキーは、お客様がカスタマー キーを使用しない限り、既定のサービス暗号化を提供します。

- カスタマー キー - このオプションを使用すると、顧客は自分のルート キーを使用して顧客データを暗号化することができます。 カスタマー キーは Azure Key Vault にアップロードまたは Azure Key Vault 内で生成されます。これにより、Microsoft サービスが顧客データの暗号化を解除して処理する機能を制御できます。 このオプションは現在、Exchange Online、SharePoint Online、OneDrive for Business で利用することができます。

選択したキー管理オプションに関係なく、ルート キーはサービス暗号化によって使用されるキー階層を保護するために使用されます。 サービスの暗号化に使用されるすべてのキーは、Azure Key Vault などのプライベート リポジトリで安全に保存され、Microsoft の担当者が直接アクセスすることなく、自動化されたサービス コードによって使用することができます。 また、サービスの暗号化では、キーのセキュリティを維持するために、定期的なキーのローテーションを行うことができます。 キーのローテーションは、キーの種類に基づいて内部定義されたスケジュールで自動サービス コードを使用して行われます。 カスタマー キーを使用するユーザーは、独自のセキュリティとコンプライアンスの要件に基づいてルート カスタマー キーをローテーションしていただきます。 次の 2 つのユニットでは、これらの両方のオプションについて詳しく説明します。