データライフサイクル-破棄についての理解

Microsoft は、個人情報のセキュリティを保護することを確約します。 Microsoft は、顧客データを保護し、過失、不正、または違法アクセス、漏洩、改ざん、損失、破壊からデータを保護する、多層防御戦略を実装しています。 このアプローチでは、セキュリティおよびプライバシーの管理に複数のレイヤーを使用して、保護を強化します。

例として、アクセス制御のトピックを見てみましょう。 弊社のアカウント管理システムは、ゼロ スタンディング アクセス (ZSA) を適用して、ジャストインタイム (JIT) アクセスを促進します。これにより、システムや顧客情報を不正アクセスから保護するため権限を最小限に抑えるという原則が実装されています。 その他の補完的な制御機能として、認証済みのセキュア アクセス ワークステーションから運用環境への接続のみを許可することがあります。エンジニアの ID を確認するための多要素認証、休眠中のデータおよび転送中のデータを保護するための強力な暗号化、不審な動作を検出し、セキュリティ インシデント対応プロセスを使用して潜在的なインシデントをエスカレーションするための広範なログおよび監視などがあります。

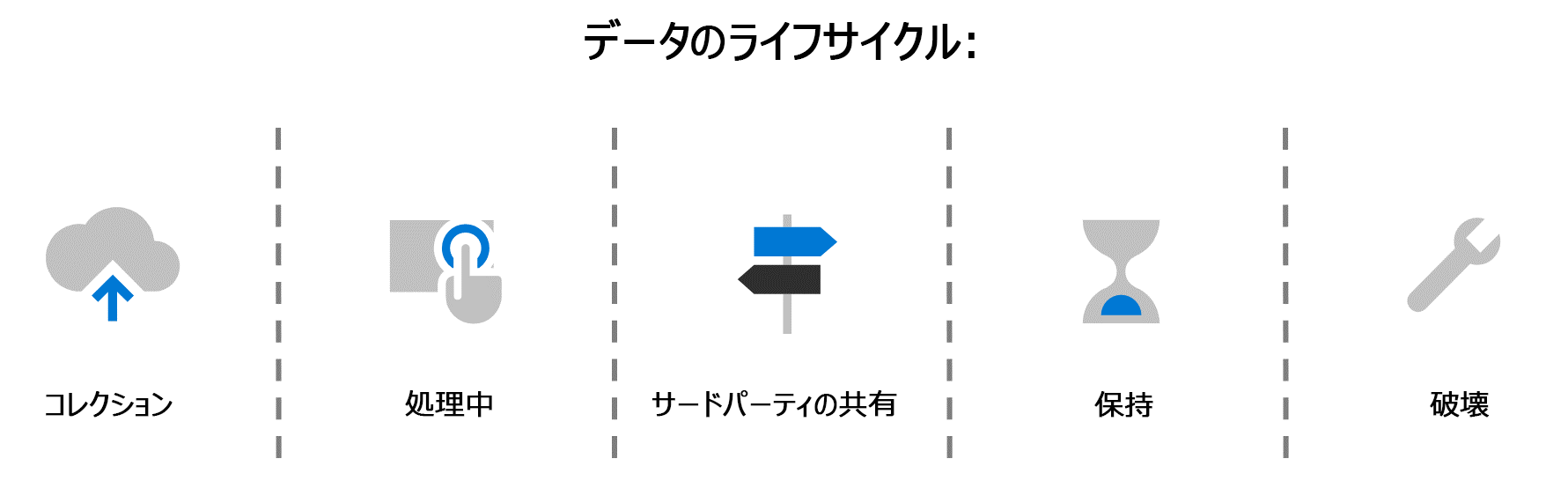

Microsoft の多層防御は、データを収集し、データが不要になった場合に廃棄を終了して、データのライフサイクル全体を通してデータを保護します。

- コレクション – コレクションは、データ ライフサイクルで始まり、組織によるデータ受信の説明が示されます。

- 処理 – 処理は、自動または手動にかかわらず、収集されたデータに対して実行されるアクションを表します。

- 第三者共有とは、第三者へのデータの共有または将来の開示のことを指します。

- アイテム保持 – アイテム保持は、初期収集の後にデータを保存することです。 アイテム保持には、データの保存場所と、データベースに格納されているデータが含まれます。

- 破壊–破壊はデータ ライフサイクルの終了を示します。 データの破壊は、ユーザー サブスクリプションが終了した場合、もしくはユーザーまたは管理者によってデータがアクティブに削除された場合に、定義済みのプロセスに従います。

データ ライフサイクルを大まかに理解したら、各フェーズの詳細を説明します。