認証オプション

Azure Logic Apps、Power Automate、または Power Apps でコネクタを使用する前に、ユーザーはネットワーク サービスへの認証によって、接続を作成する必要があります。 カスタム コネクタを作成する際に、コネクタを使用するユーザーを認証する方法を定義できます。 認証のタイプは、オンライン コネクタ ウィザードのセキュリティ タブで選択できます。 ユーザーが提供する必要がある追加情報は、選択した認証スキームによって異なります。

認証なし

認証なしオプションが選択されている場合、追加情報は必要ありません。 ユーザーはカスタム コネクタへの接続を作成するのに認証が必要ありません。どんな匿名ユーザーもこのコネクタを使用できます。 このオプションは、API で匿名使用が許可されている場合にのみ使用されます。

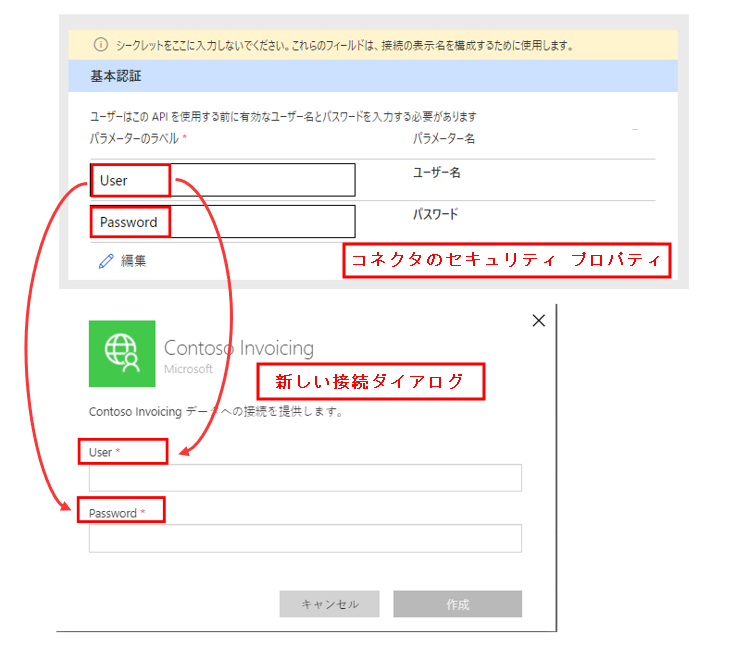

基本認証

最も単純な認証のタイプは基本認証です。ユーザーはユーザー名とパスワードを入力して接続を作成します。

パラメーター ラベル列の下にユーザーが入力する値は、実際のユーザー名やパスワードではありません。ユーザーが接続の作成中に表示されるフィールドのラベルです。

前の例では、接続を作成するためにユーザーおよびパスワードの入力をユーザーに求めるメッセージが表示されます。 接続にどの値を使用するかを接続を作成しているユーザーに明確に説明するため、ラベルは API で使用する名前と一致させる必要があります。

基本認証を使用するサービス接続では、セキュリティで保護された HTTPS プロトコルを使用して、暗号化されていない資格情報がネットワークを通じて送信されるのを防ぐ必要があります。

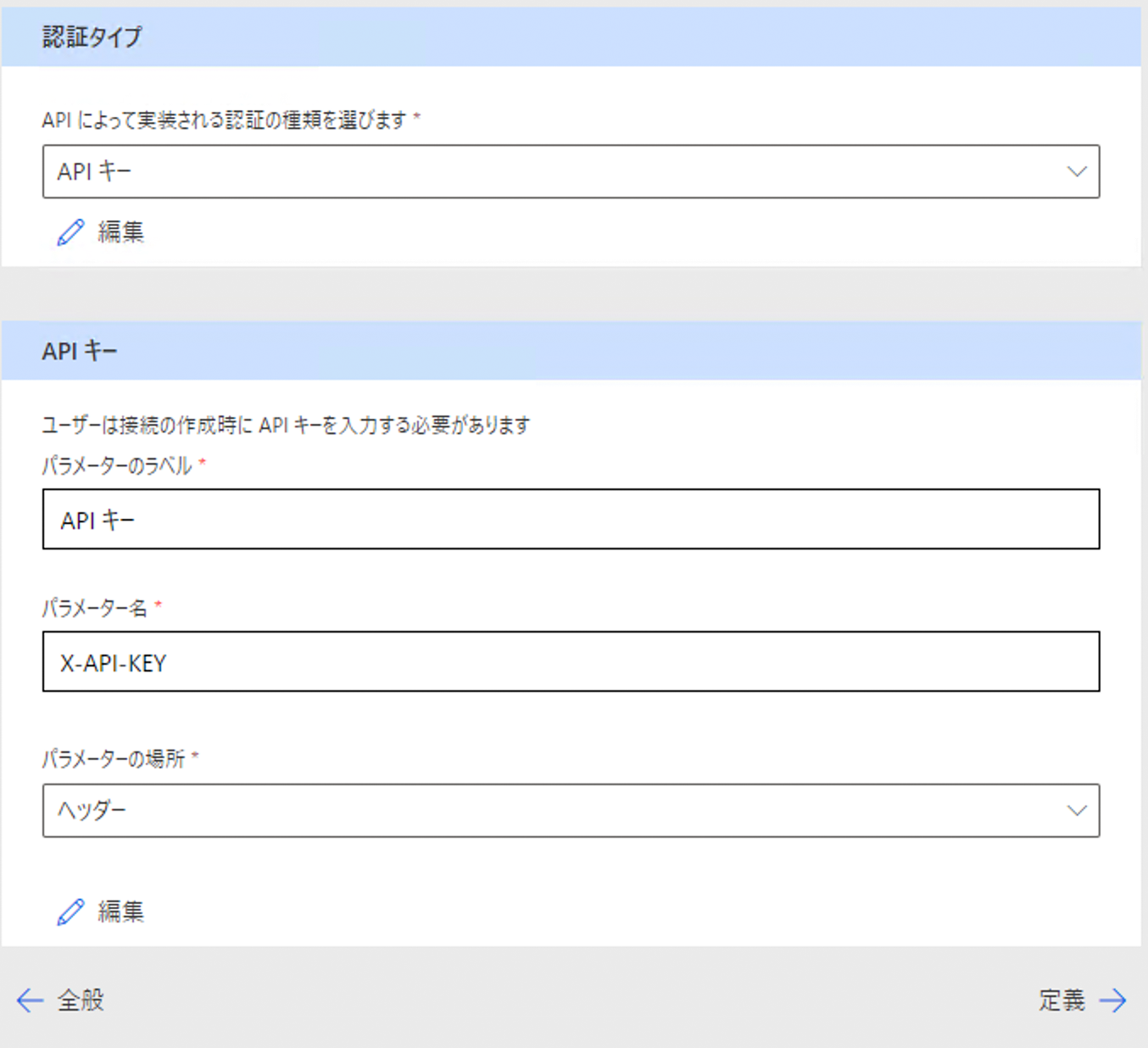

API キー認証

API キーは、Web サービスで使用される一般的な認証スキームです。 たとえば、Microsoft Azure Function には、既定のテンプレートの一部としてコード パラメーターが含まれています。

次の値を必ず定義してください。

パラメーター ラベル - 新しい接続が作成された場合に表示されるユーザー プロンプトのラベル。

パラメーター名 - 各サービス要求中のキー値を含むパラメーターの名前。

パラメーターの場所 - 基になるサービスの呼び出し中に、要求ヘッダーまたはクエリ文字列で API キーを送信するためのオプションを作成者に提供します。

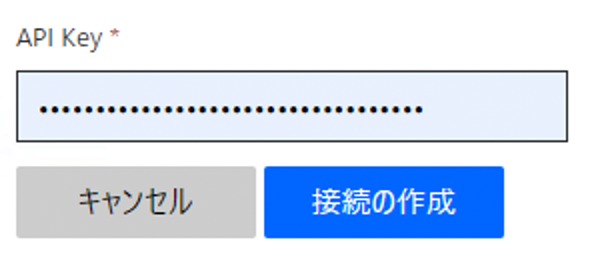

前の例では、新しい接続を作成するユーザーに対して次のプロンプトが表示されます。

指定された値は、カスタム X-API-キー要求ヘッダーとして基になるサービスに送信されます。

既定の Azure Function テンプレートでは、パラメーター名としてコードを使用し、パラメーターの場所をクエリとして設定することでクエリの一部として送信すると、サービス URL は以下と同様になります。

https://functionurl.azurewebsites.net?code=user-supplied-code/

基本認証と同様に、キーが暗号化されていない状態で送信されるのを防止するため、HTTPS プロトコルを使用した API キー認証スキームのみを使用することを推奨しました。

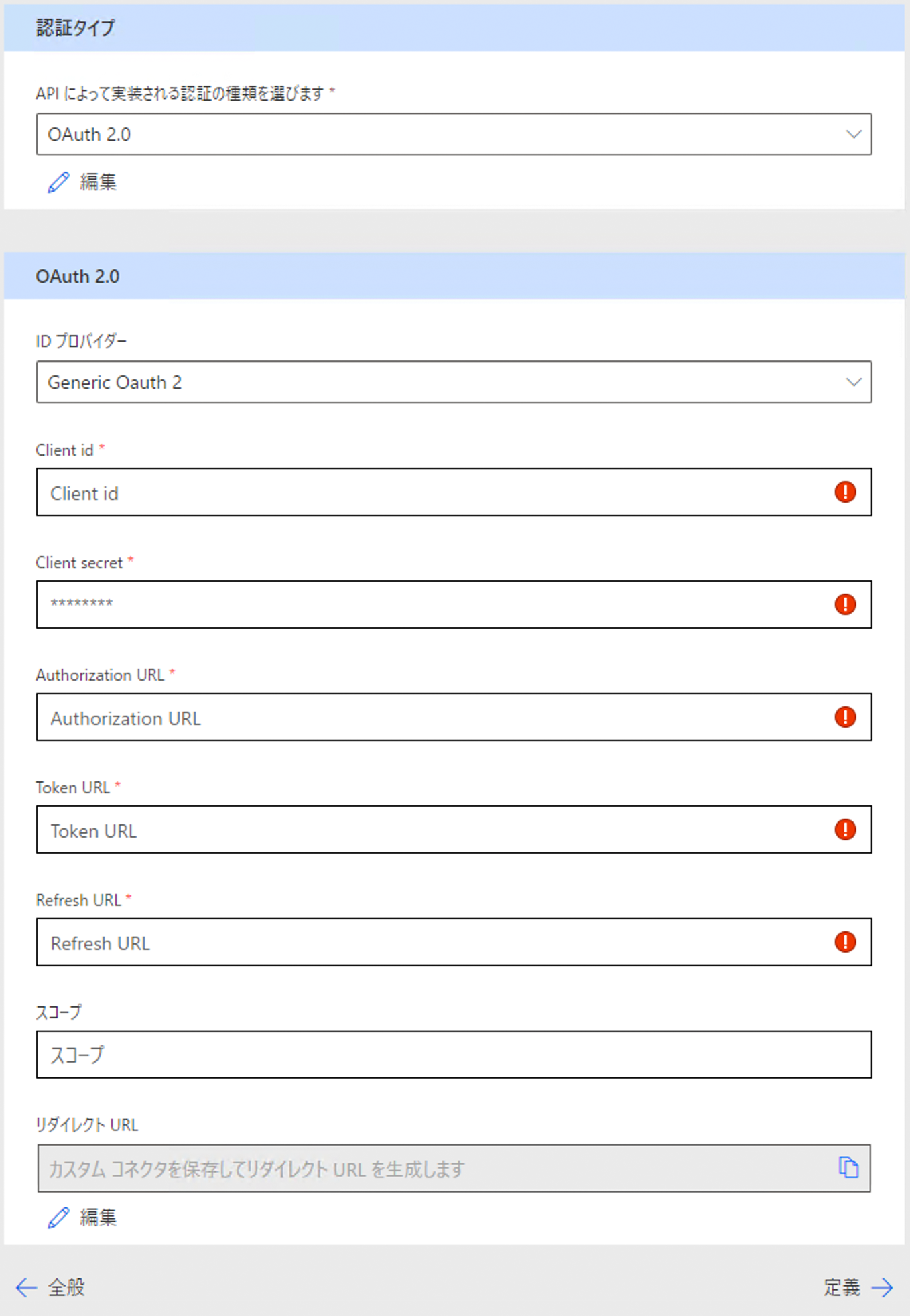

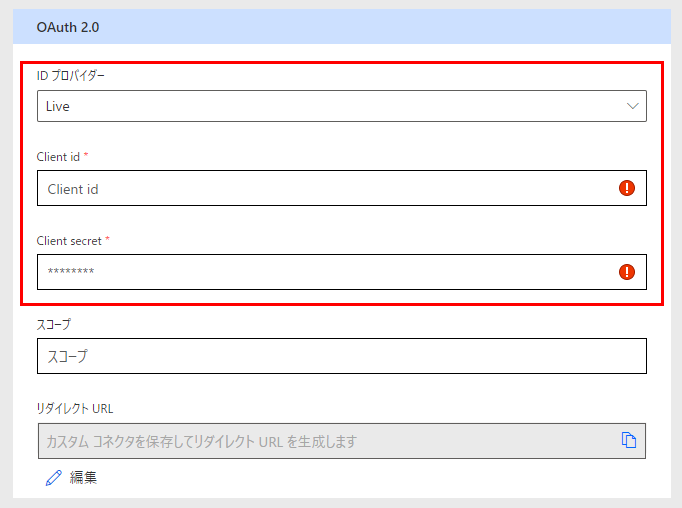

OAuth 2.0 認証

OAuth 2.0 認証スキームはオンライン コネクタでのみ使用できます。 汎用 OAuth 2.0 に対するサポートの提供以外に、このプラットフォームには、Microsoft Entra ID、GitHub、Microsoft アカウントなどの特定のサービスへの実装が用意されています。 事前構築済みの ID プロバイダー テンプレートを選択すると、OAuth 2.0 に必要なフィールドの多くが入力されプロバイダー固有の値を入力するので、入力の必要を減らせます。

収集される追加情報は、ID プロバイダーによって異なります。 汎用 OAuth 2.0 プロバイダーは次のパラメーターを必要とします。

| パラメーター | 説明 |

|---|---|

| クライアント ID | ターゲット システムの OAuth アプリ識別子。アプリの登録時に手動で入力するか、プロバイダーによって生成されます。 |

| クライアント シークレット | プロバイダーによって生成された OAuth アプリに関連付けられたシークレット。 ほとんどのプロバイダーは既存の修正プログラムを取り消し、新しいものを発行できます。 |

| 認証 URL | ユーザーをサインインしてアプリケーションを承認するために使用される URL (例: https://www.facebook.com/v9.0/dialog/oauth、https://login.salesforce.com/services/oauth2/authorize)。 |

| トークン URL | アプリがユーザーによって承認された後にトークンをフェッチするために使用される URL (例: https://graph.facebook.com/v9.0/oauth/access_token、https://mycompany.salesforce.com/mycompany.salesforce.com)。 |

| URL の更新 | 元のトークンが有効期限切れになった後に更新トークンを使用して新しいトークンをフェッチするために使用される URL。 通常、この URL は、ほとんどのサービスのトークン URL と同じです。 |

| スコープ | ユーザーに対して求めるアクセス許可を表す文字列。 このパラメーターは空白のままにするか、プロバイダーのドキュメントを参照してアプリに必要なアクセス許可のスコープを指定してください。 |

コネクタを ID プロバイダーにクライアント アプリケーションとして登録します。特定の登録詳細はプロバイダーに依存し、ID プロバイダーによって文書化されています。 たとえば、メーカーは開発ツールを使用して Facebook アプリを作成し、Facebook を使用して認証を行います。 クライアント ID およびクライアント シークレット パラメーターは OAuth 2.0 仕様の一部であるため、すべての OAuth 2.0 ID プロバイダーによってアプリ登録の一部として提供されています。 アプリ登録に含める必要がある 1 つの値がリダイレクト URL です。 コネクタ構成のこの値は、最初は空ですが、構成が保存されると使用できるようになります。 その後、ID プロバイダーに対するコネクタ登録と共にコピーして保存できます。

すべての URL は特定のサービス用に事前に定義されているため、特定のプロバイダーのほとんどは、クライアント ID、クライアント シークレットおよび任意のスコープのみを必要とします。

コネクタが公開され、ユーザーが使用できるようになると、接続の作成プロセス中にサービスにサインインするための資格情報を入力するように求められます。 これらの資格情報は、アプリケーションが認証トークンを取得するために使用されます。 すべての要求に対して、この認証トークンは、標準の認証ヘッダーを通じてユーザーのサービスに送信されます。

認証トークンは有効期限が短く、コネクタ ランタイムでは更新プロセスを使用して更新を実行するため、コネクタのユーザーは更新プロセスには関与しません。

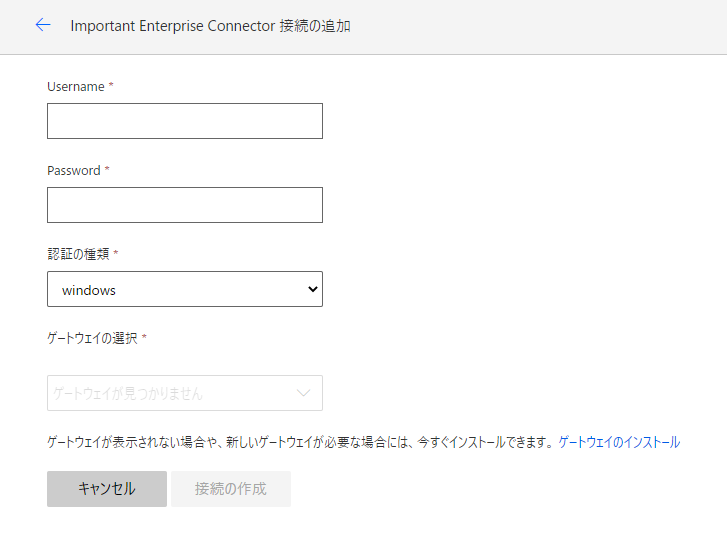

Windows 認証

Windows 認証オプションは、全般タブでオンプレミス データ ゲートウェイを介して接続チェック ボックスが設定されている場合、オンプレミス データ ゲートウェイ を使用する接続のみに使用できます。Windows 認証スキームでは追加情報は必要ありません。

新しい接続を作成したら、ユーザーはサービスに対して Windows 資格情報を入力してから、インストールされたオンプレミス ゲートウェイの 1 つを選択する必要があります。

プラットフォームで使用される OpenAPI 仕様には、API キーと基本認証の定義が含まれています。 Swagger エディタを使用してオンラインで直接変更することもできます。 他の認証スキームでは、コネクタの拡張プロパティとして認証情報が別々に格納されます。 この情報は、オンラインで直接ソースを編集する場合には使用できませんが、paconn ツールを使用することで変更できます。 コマンド ライン インターフェイス (CLI) を使用すると、自動化された展開が必要となる場合に、コネクタ展開プロセスのスクリプトを作成できます。

カスタム コネクタは、セキュリティで保護された REST API サービスへのアクセスを可能にする要件に対応するために複数の認証スキームをサポートしています。 Azure AD 環境内で API サービスが展開され、セキュリティで保護される場合、コネクタのインフラストラクチャによって、他のメリットを得ることができます。 Azure AD の詳細については、次のユニットで説明します。