リスクのあるデバイスをブロックする

条件付きアクセスを使用して、リスクの高いデバイスが会社のリソースにアクセスできないようにすることで脅威を封じ込めます。

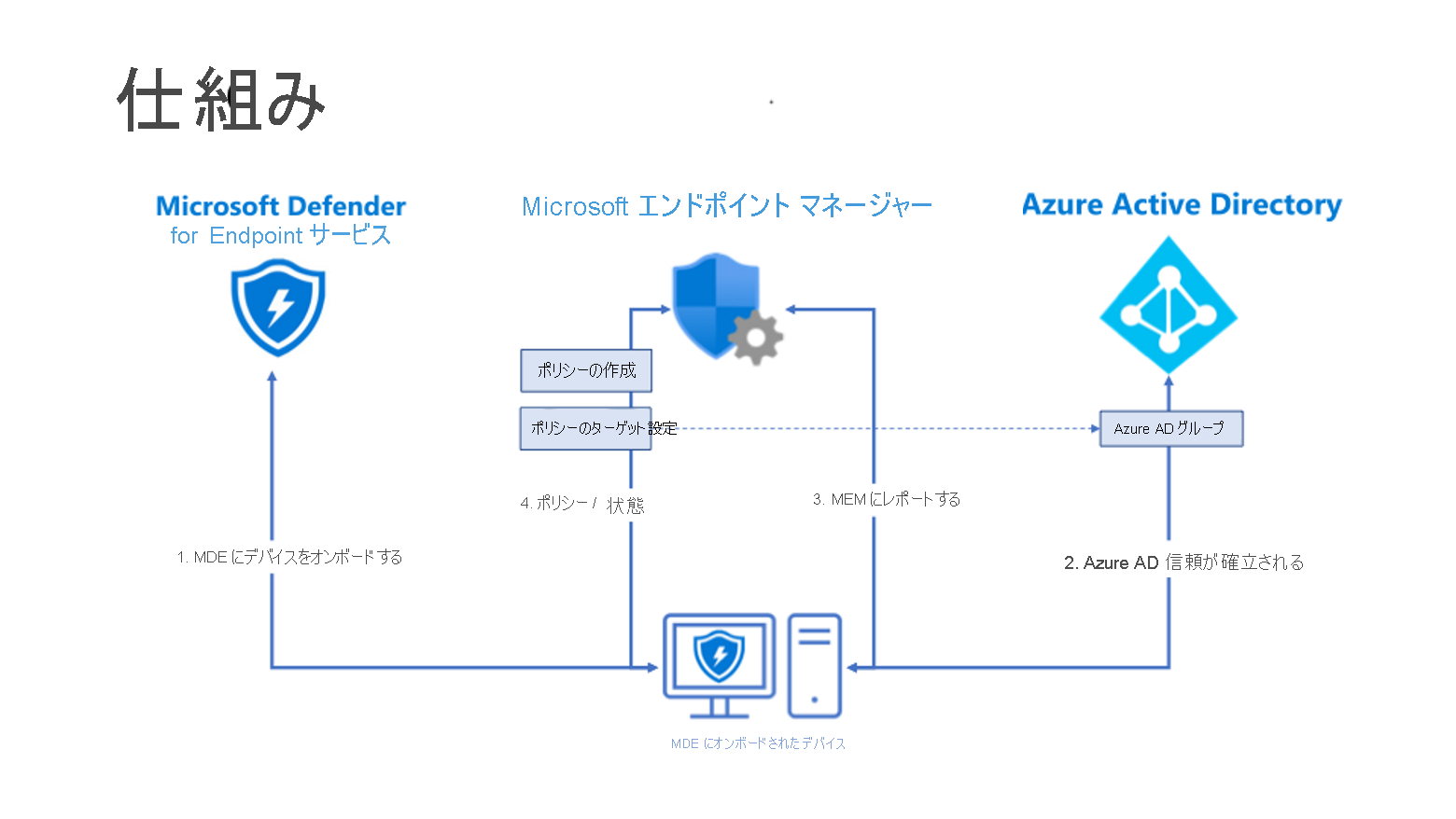

Intune で管理され、Windows 10 以降のデバイスで Azure AD に参加する、Microsoft エンドポイント マネージャー環境が必要です。

これらのポータルにアクセスし、条件付きアクセスを実装するために必要なロールは以下のとおりです。

Microsoft Defender ポータル - 統合を有効にするには、全体管理者ロールを使ってポータルにサインインする必要があります。

Intune - 管理アクセス許可を持つセキュリティ管理者権限を使用してポータルにサインインする必要があります。

Azure AD ポータル - 全体管理者、セキュリティ管理者、または条件付きアクセス管理者としてサインインする必要があります。

条件付きアクセスを有効にするには、次の手順を実行します。

Microsoft Defender XDR から Microsoft Intune 接続を有効にします。

エンドポイント マネージャーで Defender for Endpoint の統合を有効にします

Intune でコンプライアンス ポリシーを作成します

ポリシーを割り当てる

Azure AD の条件付きアクセス ポリシーを作成します

Microsoft Intune 接続を有効にする

Microsoft Defender XDR ナビゲーション ウィンドウで、[設定] > [エンドポイント] を選び、[全般] セクションで [高度な機能] を選びます。

Microsoft Intune 接続の設定を [オン] に切り替えます。

[環境設定の保存] を選択します。

エンドポイント マネージャーで Defender for Endpoint の統合を有効にします

Microsoft エンドポイント マネージャー管理センター https://endpoint.microsoft.com にサインインします。

[エンドポイントのセキュリティ] > [Microsoft Defender For endpoint] を選びます。

[Allow Microsoft Defender for Endpoint to enforce Endpoint Security Configurations](Microsoft Defender for Endpoint にエンドポイントのセキュリティ構成を適用することを許可する) を [オン] に設定します。

[保存] を選択します。

エンドポイント マネージャーでコンプライアンス ポリシーを作成する

Microsoft エンドポイント マネージャー管理センターで [デバイス] を選び、[コンプライアンス ポリシー] を選びます。

[+ ポリシーの作成] を選びます。

[プラットフォーム] で [Windows 10 以降] を選び、[作成] を選びます。

[名前] と [説明] を入力し、[次へ] を選びます。

[デバイスの正常性] 設定で、[デバイスは、デバイス脅威レベル以下であることが必要] を次の任意のレベルに設定します。

- [セキュリティ保護] :このレベルはセキュリティ上最も安全です。 デバイスには既存のいかなる脅威も存在できず、引き続き会社のリソースにアクセスできます。 いずれかの脅威が見つかった場合、デバイスは非準拠と評価されます。

- 低:低レベルの脅威が存在する場合にのみ、デバイスは準拠しています。 脅威レベルが中または高のデバイスは非準拠になります。

- 中: デバイスに存在する脅威が低または中の場合、デバイスは準拠しています。 高レベルの脅威が検出された場合は、デバイスは非準拠と判定されます。

- 高: 最も安全性の低いレベルであり、すべての脅威レベルが許容されます。 したがって、脅威レベルが高、中または低のデバイスは準拠していると見なされます。

[作成] を選択できるようになるまで [次へ] を選び、[作成] で変更を保存 (とポリシーを作成) します。

エンドポイント マネージャーでポリシーを割り当てる

Microsoft エンドポイント マネージャー管理センターで、前の手順で作成したポリシーを開き、[プロパティ] を選びます。

[割り当て] セクションで、[編集] を選びます。

[割り当て] を選択します。

ポリシーの割り当て対象として Azure AD グループを含めるか除外します。

ポリシーをグループに展開するには、[確認と保存] を選んでから [保存] を選びます。 ポリシーの対象となっているユーザー デバイスは、コンプライアンスが評価されます。

Azure AD の条件付きアクセス ポリシーを作成する

Azure portal で、[サービス] メニューから [Azure AD 条件付きアクセス] を選び、ドロップダウンの [+ 新しいポリシー] を選んでから [新しいポリシーの作成] を選びます。

ポリシーの名前を入力して、[Users or workload entities](ユーザーまたはワークロード エンティティ) を選びます。 ポリシーのグループを追加するには、[含める] または [含めない] オプションを使います。

[クラウド アプリまたは操作] 領域で、保護するアプリを選びます。 たとえば、 [アプリを選択] を選び、 [Office 365 SharePoint Online] と [Office 365 Exchange Online] を選択します。

[条件] 領域で、クライアント アプリとブラウザーにポリシーを適用することを選びます。 完了したら [完了] を選びます。

[許可] 領域で、デバイスのコンプライアンスに基づいて条件付きアクセスを適用します。 たとえば、[アクセスの許可] > [デバイスは準拠しているとしてマーク済みであることが必要] を選択します。 [選択] を選んで変更を保存します。

[ポリシーを有効にする] を選び、[作成] で変更を保存します。