アプリケーション セキュリティ グループを実装する

Azure 仮想ネットワークにアプリケーション セキュリティ グループを実装して、仮想マシンをワークロード別に論理的にグループ化できます。 その後、アプリケーション セキュリティ グループに基づいてネットワーク セキュリティ グループの規則を定義できます。

アプリケーション セキュリティ グループの使用について知っておくべきこと

アプリケーション セキュリティ グループはネットワーク セキュリティ グループと同じように機能しますが、アプリケーションを中心にしてインフラストラクチャを確認できます。 仮想マシンをアプリケーション セキュリティ グループに参加させます。 次に、アプリケーション セキュリティ グループをネットワーク セキュリティ グループ規則のソースまたはターゲットとして使用します。

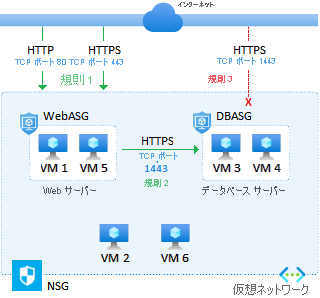

オンライン小売業者の構成を作成して、アプリケーション セキュリティ グループを実装する方法を見てみましょう。 このシナリオ例では、アプリケーション セキュリティ グループ内の仮想マシンへのネットワーク トラフィックを制御する必要があります。

シナリオの要件

構成例のシナリオ要件を以下に示します。

- 構成には、2 つの Web サーバーと 2 つのデータベース サーバーを備えた 6 つの仮想マシンがあります。

- お客様は、Web サーバーでホストされているオンライン カタログにアクセスします。

- この Web サーバーには、HTTP ポート 80 と HTTPS ポート 443 経由でインターネットからアクセスできる必要があります。

- インベントリ情報はデータベース サーバーに格納されます。

- このデータベース サーバーには、HTTPS ポート 1433 経由でアクセスできる必要があります。

- Web サーバーのみがデータベース サーバーにアクセスできる必要があります。

解決策

このシナリオでは、次の構成を構築する必要があります。

仮想マシンのアプリケーション セキュリティ グループを作成します。

WebASGという名前のアプリケーション セキュリティ グループを作成して、Web サーバー マシンをグループ化します。DBASGという名前のアプリケーション セキュリティ グループを作成して、データベース サーバー マシンをグループ化します。

仮想マシンのネットワーク インターフェイスを割り当てます。

- 仮想マシン サーバーごとに、その NIC を適切なアプリケーション セキュリティ グループに割り当てます。

ネットワーク セキュリティ グループとセキュリティ規則を作成します。

規則 1: [優先度] を 100 に設定します。 HTTP ポート 80 と HTTPS ポート 443 から

WebASGグループ内のマシンへのインターネットからのアクセスを許可します。規則 1 の優先度の値は最も低いので、グループ内の他の規則よりも優先されます。 オンライン カタログへのお客様のアクセスは、設計において最も重要です。

規則 2: [優先度] を 110 に設定します。

WebASGグループ内のマシンからDBASGグループ内のマシンへの HTTPS ポート 1433 経由でのアクセスを許可します。規則 3: [優先度] を 120 に設定します。 HTTPS ポート 1433 経由での

DBASGグループ内のマシンへの任意の場所からのアクセスを拒否 (X) します。規則 2 と規則 3 を組み合わせることで、Web サーバーのみがデータベース サーバーに確実にアクセスできるようになります。 このセキュリティ構成により、インベントリ データベースが外部からの攻撃から保護されます。

アプリケーション セキュリティ グループを使用する際に考慮すべきこと

仮想ネットワークにアプリケーション セキュリティ グループを実装する利点がいくつかあります。

IP アドレスの維持を考慮する。 アプリケーション セキュリティ グループを使用してネットワーク トラフィックを制御する場合、特定の IP アドレスに対して受信と送信トラフィックを構成する必要はありません。 構成に多数の仮想マシンがある場合は、影響を受けるすべての IP アドレスを指定することが困難なことがあります。 構成を維持すると、サーバーの数が変わる可能性があります。 これらの変更では、セキュリティ規則で異なる IP アドレスをサポートする方法の変更が必要になる場合があります。

サブネットがないと考える。 仮想マシンをアプリケーション セキュリティ グループに編成すれば、サーバーを特定のサブネットに分散させる必要もありません。 論理的なグループ化を実現するために、アプリケーションと目的別にサーバーを配置できます。

簡略化された規則を考慮する。 アプリケーション セキュリティ グループは、複数の規則セットの必要性をなくすのに役立ちます。 仮想マシンごとに個別の規則を作成する必要はありません。 指定されたアプリケーション セキュリティ グループに新しい規則を動的に適用できます。 新しいセキュリティ規則は、指定されたアプリケーション セキュリティ グループ内のすべての仮想マシンに自動的に適用されます。

ワークロードのサポートを考慮する。 アプリケーション セキュリティ グループを実装する構成は、組織がワークロードの使用状況に基づいているため、維持と理解が容易です。 アプリケーション セキュリティ グループでは、アプリケーション、サービス、データ ストレージ、ワークロードの論理的な配置が提供されます。