演習 - Front Door を作成して構成する

Front Door はエンドポイントでリッスンし、受信要求をルートとマッチさせます。 次に、これらの要求を使用可能で最適な origin に転送します。 定義するルーティング構成によって、要求が origin に転送される前に、Font Door が要求を "エッジで" どのように処理するかが決まります。

エッジで処理される情報には、次のものが含まれます。

- ルートが受け入れるプロトコル。

- マッチするパス。

- HTTPS へのトラフィックのリダイレクト。

- 要求を処理する origin グループの決定。

- 要求の転送に使用されるプロトコルの設定。

- キャッシュの使用 (有効になっている場合)。

- origin に転送する前に要求をさらに処理するためのルール セットの使用。

自動車部門システムでは、車両登録アプリケーションをホストする Web サーバーに、Private Link を使用してプライベートにアクセスするように Front Door を構成する必要があります。 また、ライセンス更新 Web サイトをホストする App Service に Private Link を使用してアクセスするように Front Door を構成する必要もあります。 Azure Front Door プロファイルには、2 つのルートを持つエンドポイントがあり、それぞれがトラフィックを正しい Web サイトにルーティングするように構成されています。 最後に、悪意のある攻撃や侵入者から Web アプリケーションを保護するための WAF ポリシーを含むセキュリティ ポリシーを構成します。

この演習では、Front Door プロファイルの作成、origin グループ内の origin の構成、ルートの設定、セキュリティ ポリシーの適用について説明します。 その後、Front Door が各要求を正しく処理していることを確認するために、各ルートをテストします。

Azure Front Door を作成する

このユニットでは、次の構成を使用して、vehicleFrontDoor という名前の Front Door を作成します。

- 2 つの配信元グループ。 最初の origin グループには、Web サーバー仮想マシンのサービス エンドポイント IP が含まれます。 2 つ目の origin グループには App Service が含まれます。 また、これらの origin へのプライベート リンク アクセスも有効にします。

- Web サーバーと App Service のプライベート エンドポイント接続を承認します。

- Front Door プロファイルで、車両登録 Web サイトと免許更新 Web サイトに要求を送信するように構成された 2 つのルートを持つエンドポイントを作成します。

- 悪意のある要求をブロックする WAF ポリシーを含むセキュリティ ポリシー。

次のコマンドを使用して、Azure Front Door プロファイルを作成します。

az afd profile create \ --profile-name vehicleFrontDoor \ --resource-group $RG \ --sku Premium_AzureFrontDoor次のコマンドを使用して、プロファイル内に最初のエンドポイントを作成します。

endpoint="vehicle-$RANDOM" az afd endpoint create \ --endpoint-name $endpoint \ --profile-name vehicleFrontDoor \ --resource-group $RG

配信元グループを作成して配信元を追加する

Azure portal にサインインして、Front Door プロファイルの設定を完了します。 必ず、サンドボックスをアクティブ化したときと同じアカウントを使用してください。

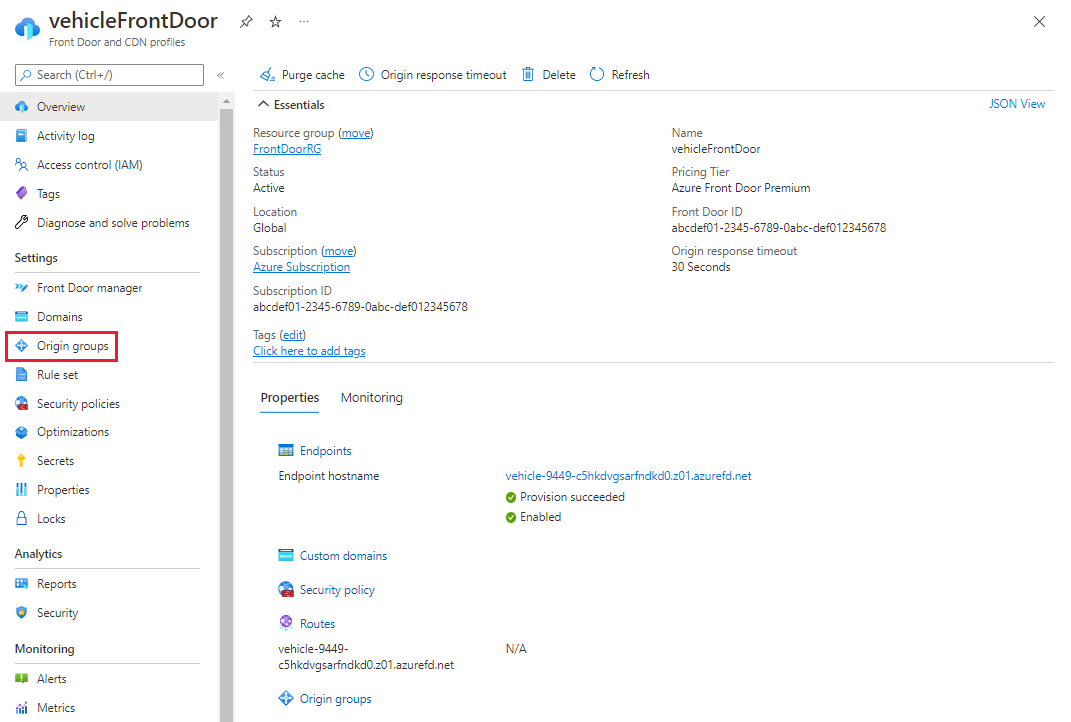

作成した Front Door プロファイル

vehicleFrontDoorに移動し、左側のメニュー ウィンドウの [設定] で [配信元グループ] を選択します。

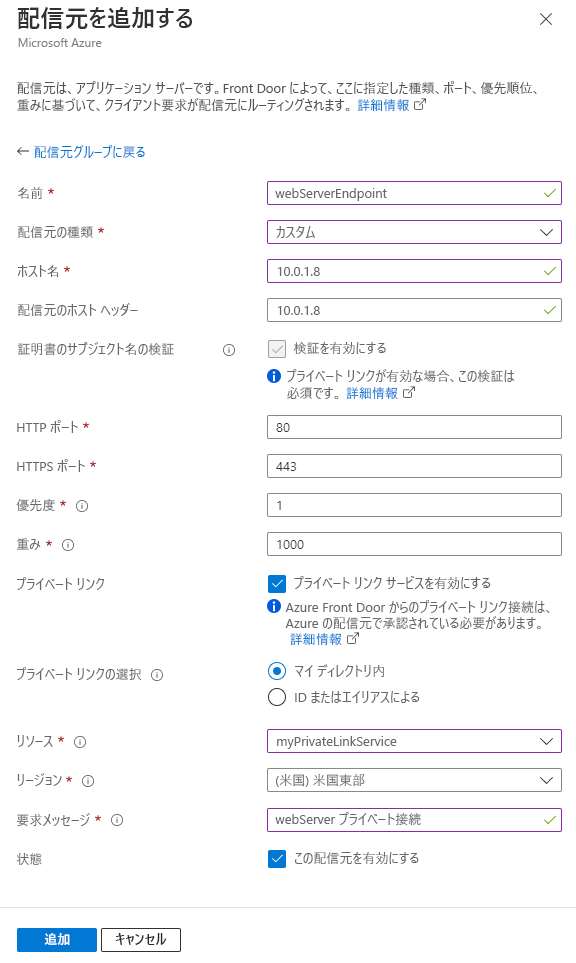

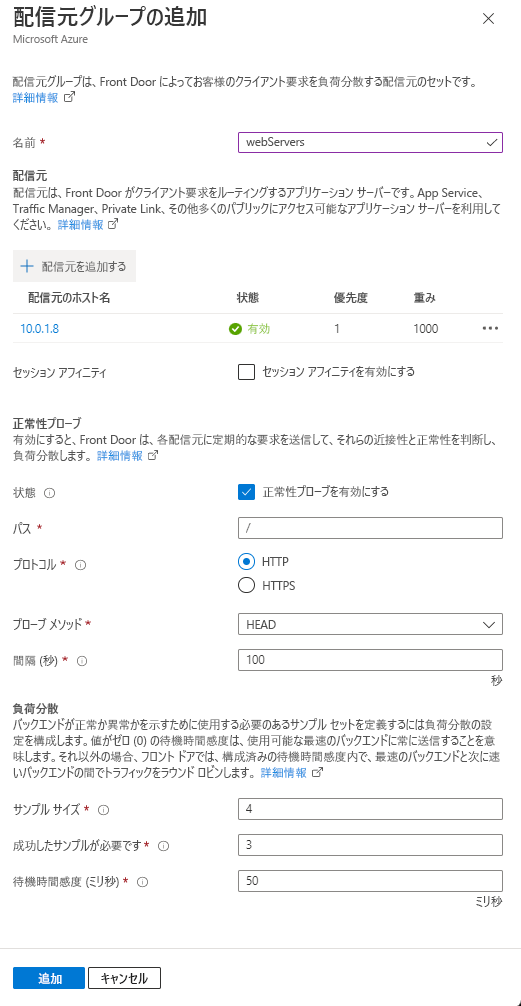

[+ 追加] を選択して、最初の配信元グループを作成します。 名前には、「webServers」と入力します。 次に、[+ Add an origin] (+ 配信元の追加) を選択します。 次の情報を入力または選択して、Web サーバーの配信元を追加します。

設定 値 名前 「webServerEndpoint」と入力します。 配信元の種類 [カスタム] を選択します。 ホスト名 「10.0.1.8」と入力します 配信元のホスト ヘッダー このフィールドは、この例のホスト名と同じです。 証明書のサブジェクト名の検証 オンのままにします。 プライベート リンク サービスに必要です。 HTTP ポート 既定値のままにします。 80。 HTTPS ポート 既定値のままにします。 443。 Priority 既定値のままにします。 1. Weight 既定値のままにします。 1000。 プライベート リンク [プライベート リンク サービスを有効にする] のチェックボックスをオンにします。 プライベート リンクの選択 [自分のディレクトリ内] を選択します。 リソース myPrivateLinkService を選択します。 リージョン リージョンは、リソースを選択するときに選択されます。 要求メッセージ 「webServer プライベート接続」と入力します。 Status この配信元を有効にします。 [追加] を選択して、配信元グループに配信元を追加します。 配信元グループの残りの設定は既定値のままにします。 次に [追加] を選択して配信元グループを作成します。

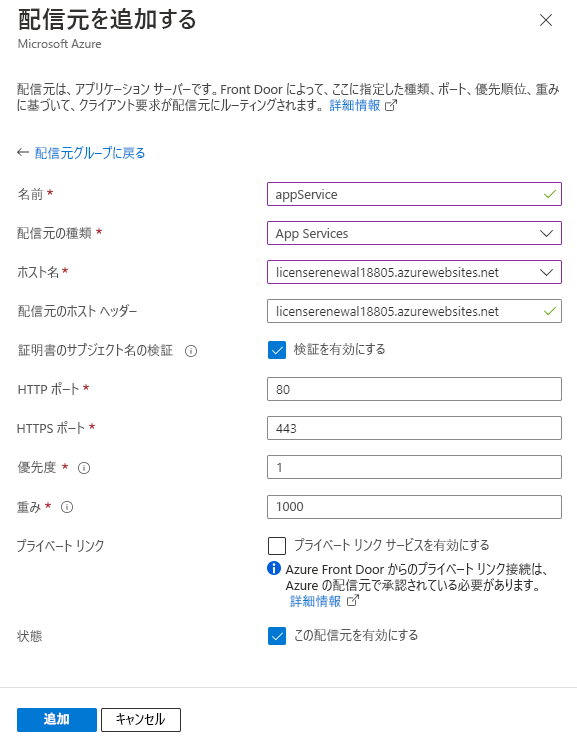

もう一度 [+ 追加] を選択して、2 番目の配信元グループを作成します。 名前には「appService」と入力します。 次に、[+ Add an origin] (+ 配信元の追加) を選択します。 次の情報を入力または選択します。

設定 値 名前 「appService」と入力します。 配信元の種類 [App Services] を選択します。 ホスト名 ドロップダウン メニューで、 licenserenewalで始まる Azure Web サイトを選択します。配信元のホスト ヘッダー このフィールドは、この例のホスト名と同じです。 証明書のサブジェクト名の検証 オンのままにします。 プライベート リンク サービスに必要です。 HTTP ポート 既定値のままにします。 80。 HTTPS ポート 既定値のままにします。 443。 Priority 既定値のままにします。 1. Weight 既定値のままにします。 1000。 プライベート リンク 既定値のままにします。 Status この配信元を有効にします。 [追加] を選択して、配信元グループに配信元を追加します。 配信元グループの残りの設定は既定値のままにします。 次に、[追加] を選択して、2 番目の配信元グループを作成します。

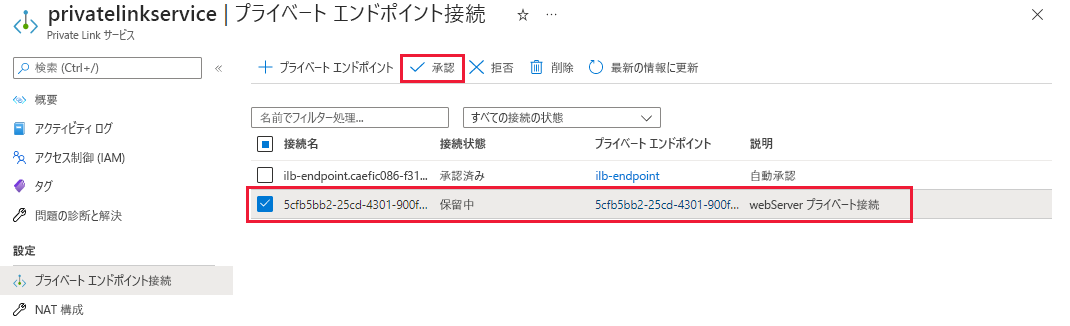

プライベート エンドポイントの接続を承認する

配信元リソースに対してプライベート リンク サービスを有効にした後、プライベート接続を確立する前に、プライベート エンドポイント接続要求を承認する必要があります。 "web servers" の接続を承認するには、前のユニットで作成した、myPrivateLinkService という名前のプライベート リンク サービス リソースを見つけます。 左側のメニュー ウィンドウの [設定] で [プライベート エンドポイント接続] を選択します。

"webServer プライベート接続" という説明がある保留中の接続を選択し、[承認] を選択します。 次に、[はい] を選択して、接続を確立するための承認を確認します。

接続はパブリック インターネット経由であるため、App Service に対してプライベート エンドポイントを承認する必要はありません。

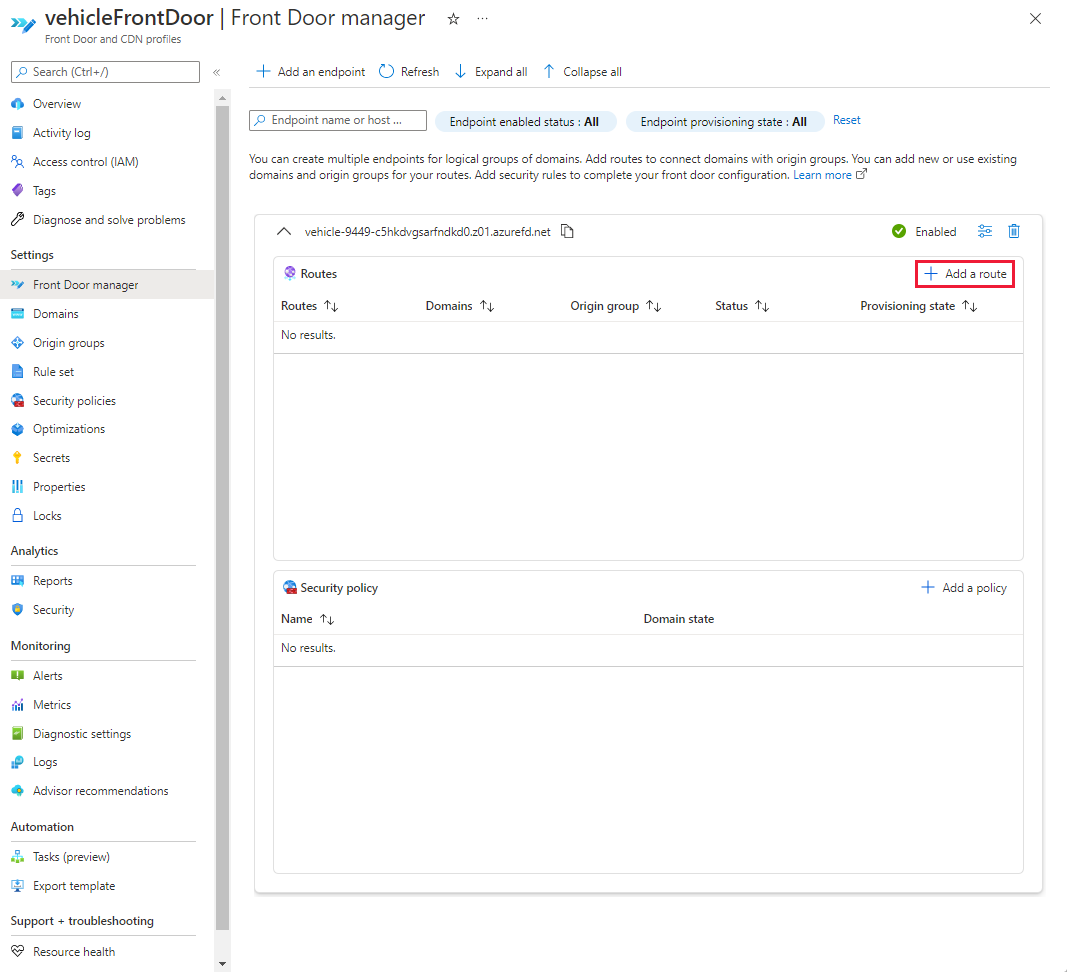

ルートを追加する

ここでは、車両登録 Web サイトとライセンス更新 Web サイトにトラフィックを送信するために 2 つのルートを追加します。

"vehicleFrontDoor" プロファイルの [Front Door マネージャー] に移動します。 手順 2 で作成したエンドポイントから [+ ルートの追加] を選択します。

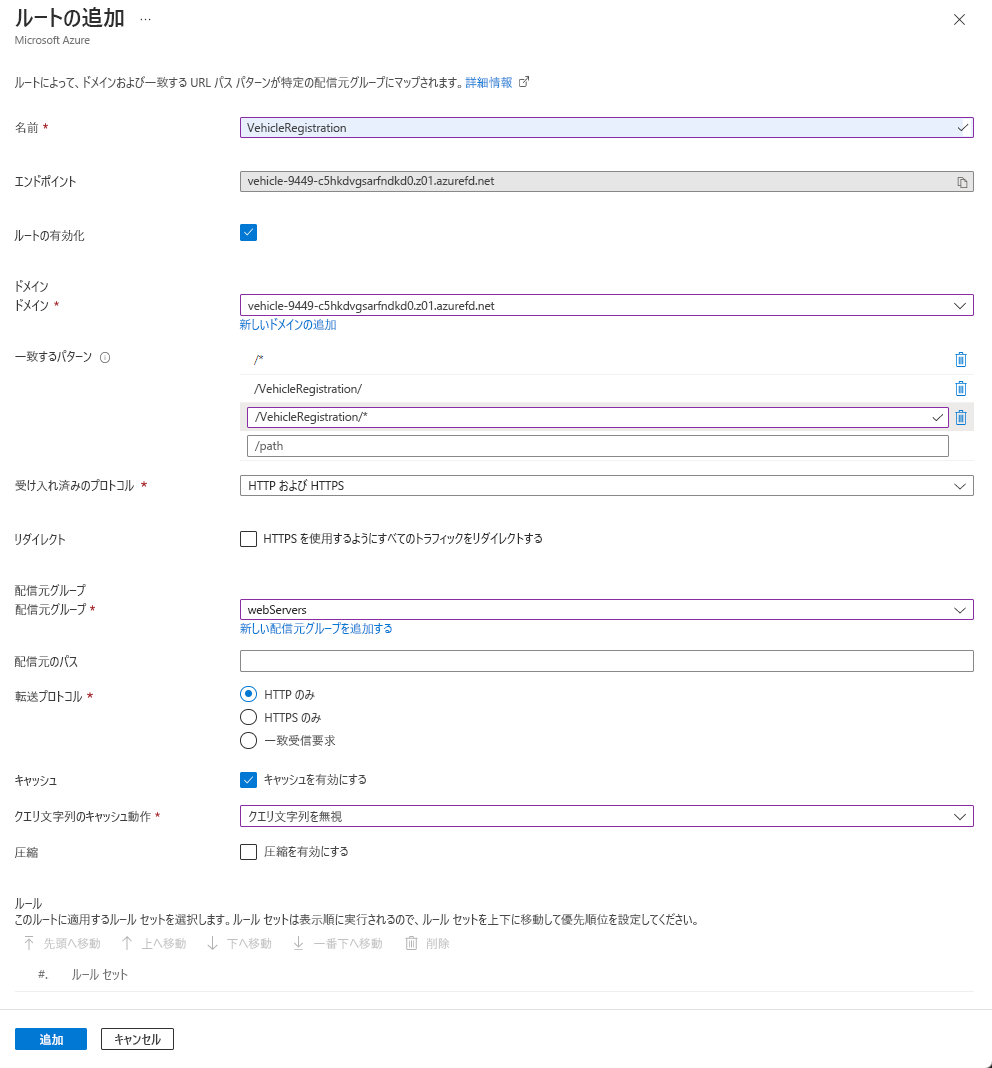

次の情報を選択または編集し、[追加] を選択して車両登録 Web サイトの最初のルートを作成します。

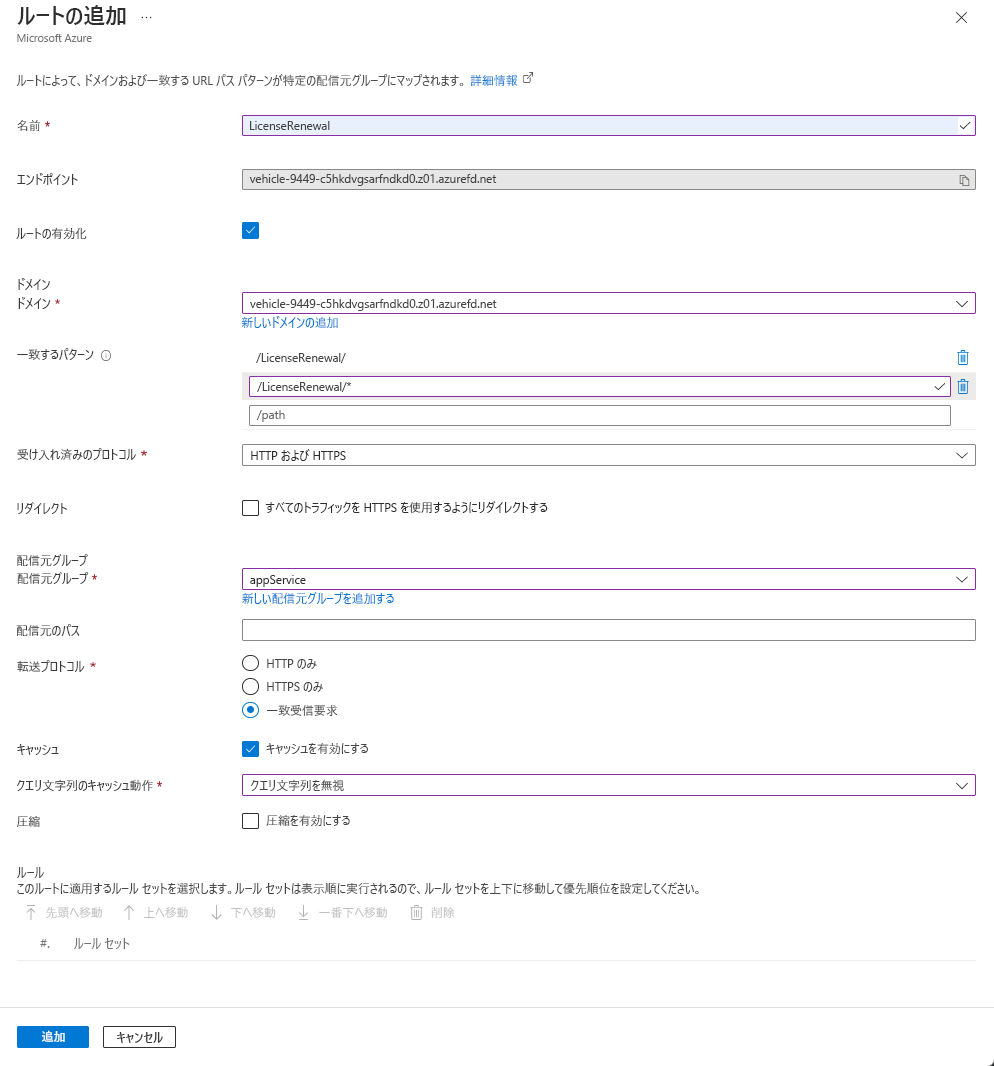

設定 値 名前 「VehicleRegistration」と入力します 有効なルート オンのままにします。 ドメイン ドロップダウン メニューで唯一の使用可能なドメインを選択します。 一致するパターン 照合するパスとして、「 /VehicleRegistration」、「/VehicleRegistration/*」、「/*」を入力します。受け入れ済みのプロトコル ドロップダウン メニューから [HTTP と HTTPS] を選択します。 リダイレクト [HTTPS を使用するようにすべてのトラフィックをリダイレクトする] をオフにします 配信元グループ ドロップダウン メニューから [webServers] を選択します。 配信元のパス 空白のままにします。 転送プロトコル [HTTP のみ] を選択します。 キャッシュ [キャッシュを有効にする] チェックボックスをオンにします。 クエリ文字列のキャッシュ動作 ドロップダウン メニューから [クエリ文字列を無視する] を選択します。 もう一度 [ルートの追加] を選択して、免許更新 Web サイトのルートを作成します。 次の情報を選択または入力し、[追加] を選択して、2 番目のルートを作成します。

設定 値 名前 「LicenseRenewal」と入力します 有効なルート オンのままにします。 ドメイン ドロップダウン メニューで唯一の使用可能なドメインを選択します。 一致するパターン 照合するパスとして、「 /LicenseRenewal」と「/LicenseRenewal/*」を入力します。受け入れ済みのプロトコル ドロップダウン メニューから [HTTP と HTTPS] を選択します。 リダイレクト [HTTPS を使用するようにすべてのトラフィックをリダイレクトする] をオフにします 配信元グループ ドロップダウン メニューから [appService] を選択します。 配信元のパス 空白のままにします。 転送プロトコル [一致受信要求] を選択します。 キャッシュ [キャッシュを有効にする] チェックボックスをオンにします。 クエリ文字列のキャッシュ動作 ドロップダウン メニューから [クエリ文字列を無視する] を選択します。

セキュリティ ポリシーを作成する

自動車 Web サイトを保護するために、セキュリティ ポリシーを適用することで、エンドポイント上の Web Application Firewall (WAF) ポリシーを構成します。

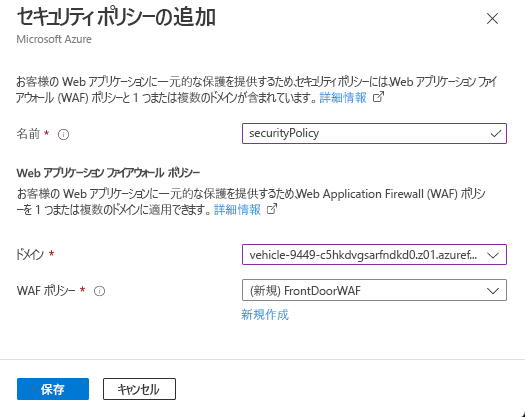

Front Door マネージャーから、エンドポイントの [+ ポリシーの追加] を選択します。 名前に「securityPolicy」と入力し、ドロップダウンからドメインを選択します。

[新規作成] を選択して、新しい WAF ポリシーを作成します。 WAF ポリシーに frontdoorWAF という名前を付け、[保存] を選択して、WAF ポリシーをエンドポイントに適用します。

WAF ポリシーを構成する

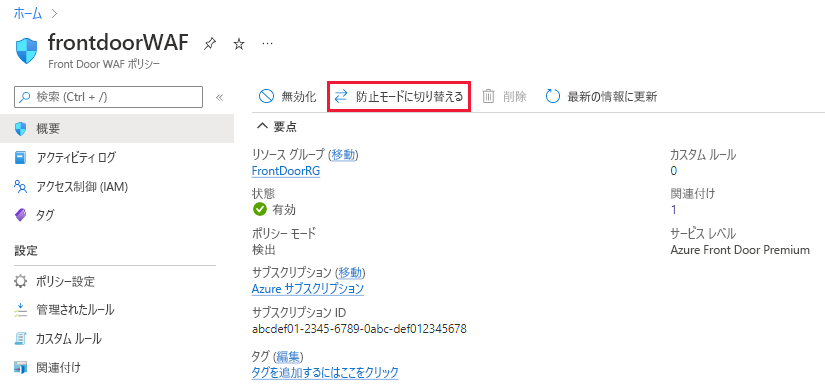

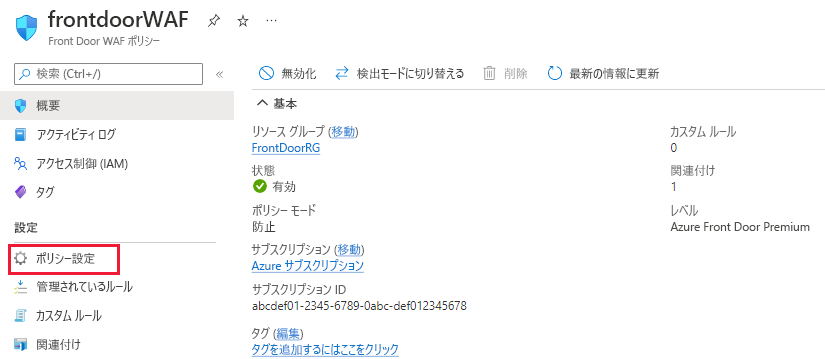

最後の手順で作成した [frontdoorWAF] に移動します。 [概要] から、[防止モードに切り替える] を選択して、悪意のあるトラフィックのブロックを開始します。

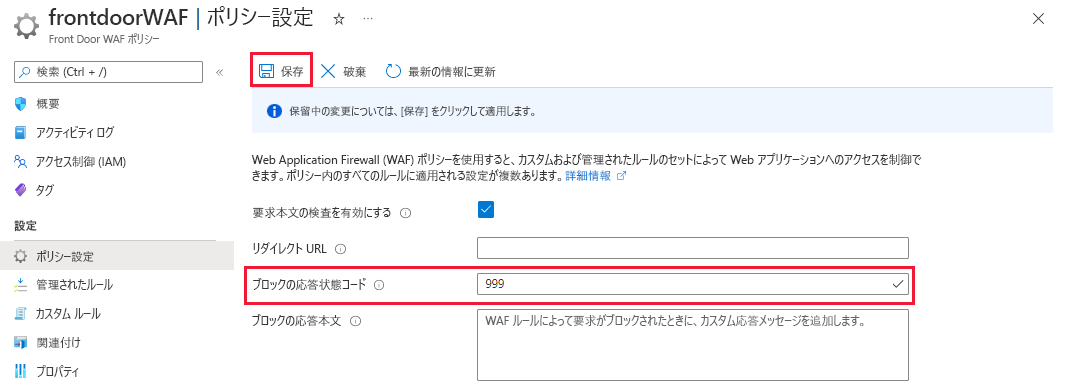

左側のウィンドウの [設定] で [ポリシー設定] を選択して、この WAF ポリシーのポリシー設定を構成します。

WAF ポリシーが機能しているかどうかをすばやく見極めるために、"ブロックの応答状態コード" を 999 に設定してから、[保存] を選択して、新しいポリシー設定を適用します。

Front Door プロファイルをすべて構成したら、それに要求を送信してテストします。