Microsoft Defender for Cloud ベースラインの作成

Microsoft Defender for Cloud は、Azure、オンプレミス、他のクラウドで実行されているワークロードの統合セキュリティ管理と高度な脅威保護を実現します。 次の Defender for Cloud の推奨事項に従うと、Azure サブスクリプションに対してさまざまなセキュリティ ポリシーが設定されます。 これらのポリシーにより、Azure サブスクリプションでリソースに推奨されるコントロールのセットが定義されます。

Microsoft Defender for Cloud でのセキュリティに関する推奨事項

以降のセクションでは、CIS Microsoft Azure Foundations Security Benchmark v. 1.3.0 での Microsoft Defender for Cloud の推奨事項について説明します。 各推奨事項には、Azure portal で実行するための基本的な手順が含まれています。 これらの手順は、独自のサブスクリプションに対して実行し、独自のリソースを使用して各セキュリティに関する推奨事項を検証する必要があります。 レベル 2 オプションを使用すると、一部の機能またはアクティビティが制限される可能性があることに注意してください。そのため、どのセキュリティ オプションを適用するかを慎重に検討してください。

強化されたセキュリティ機能を有効にする - レベル 2

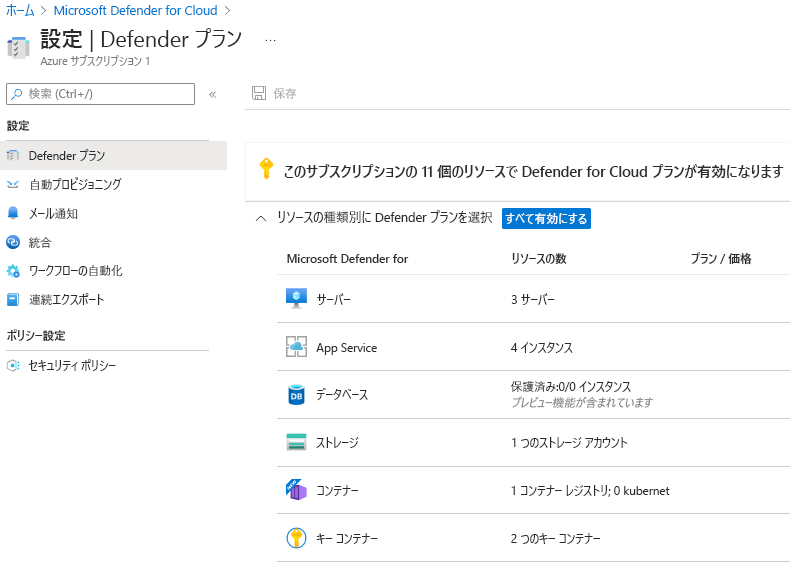

Microsoft Defender for Cloud は、強化されたセキュリティ機能なし (無料) と 強化されたセキュリティ機能ありの 2 つのモードで提供されます。 強化されたセキュリティを有効にすると、無料モードの機能がプライベート クラウドや他のパブリック クラウドで実行されるワークロードに拡張されます。 また、強化されたセキュリティにより、ハイブリッド クラウド ワークロード全体で統合されたセキュリティ管理と脅威防止機能も提供されます。 このモードではさらに、次のような高度な脅威検出機能も追加されます。

- 攻撃とゼロデイ攻撃を特定するための組み込みの行動分析と機械学習。

- ネットワーク攻撃やマルウェアへの露出を減らすためのアクセスとアプリケーションの制御。

すべての強化されたセキュリティ機能を備えた Microsoft Defender for Cloud は、Microsoft Security Response Center で提供される脅威検出を備え、次の場所にデプロイされたリソースをサポートします。

- Azure Virtual Machines

- 仮想マシン スケール セット

- Azure App Service

- Azure SQL Server

- Azure Storage

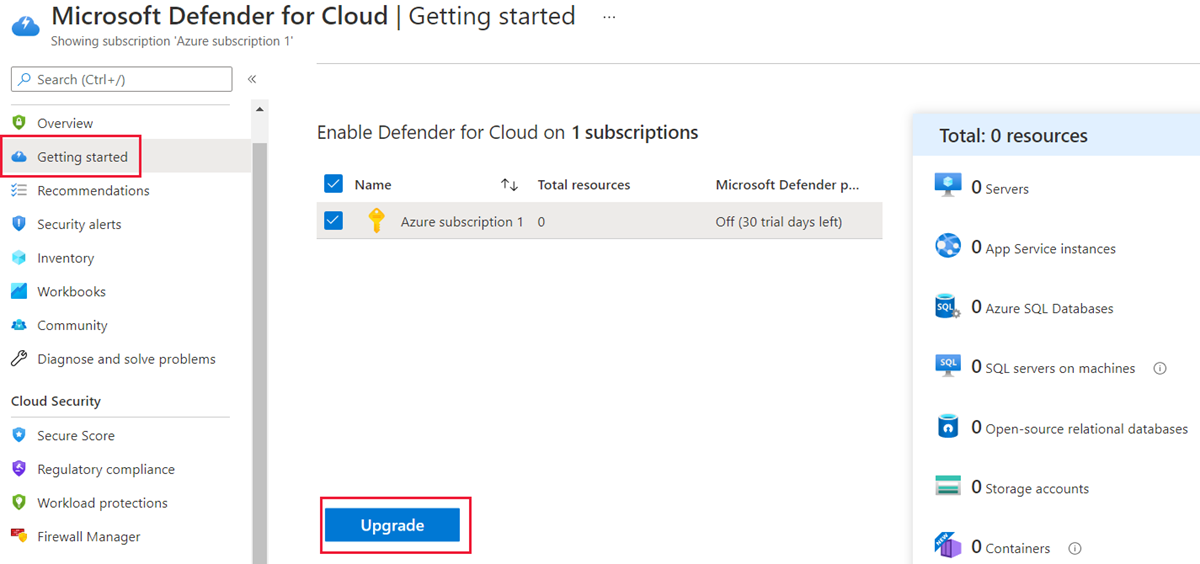

Azure portal にサインインします。 [Microsoft Defender for Cloud] を検索して選択します。

左側のメニューの [全般] で、[作業の開始] を選びます。

[アップグレード] タブを選んで、アップグレードするサブスクリプションを選びます。 [リソース] ペインに、保護されるリソースと、リソースあたりの請求コストが表示されます。

[アップグレード]ボタンを選択します。

Microsoft Defender for Cloud の組み込みセキュリティ ポリシーを表示する

Azure サブスクリプションに関する Microsoft Defender for Cloud のセキュリティ ポリシーを表示するには:

Azure portal にサインインします。 「Microsoft Defender for Cloud」を検索して選択します。

左側のメニューの [管理] で、[環境設定] を選択します。

サブスクリプションを選んで、[ポリシー設定] ペインを開きます。

有効にされたポリシーでは、次の例に示すように、Microsoft Defender for Cloud の推奨事項が定義されています。

Log Analytics エージェントの自動プロビジョニングを有効にする - レベル 1

自動プロビジョニングを有効にすると、Defender for Cloud により、サポートされているすべての Azure VM と新しく作成される VM に、Azure Log Analytics がインストールされます。 自動プロビジョニングを強くお勧めします。

Azure portal にサインインする [Microsoft Defender for Cloud] を検索して選択します。

左側のメニューの [全般] で、[作業の開始] を選びます。

[エージェントのインストール] タブを選んで、エージェントをインストールするサブスクリプションを選びます。

[エージェントのインストール] ボタンを選びます。

システムの更新プログラムを有効にする - レベル 1

Microsoft Defender for Cloud は、毎日、Windows と Linux の VM およびコンピューターで、オペレーティング システムの更新プログラムで不足しているものを監視します。 Defender for Cloud では、"Windows Update" または "Windows Server Update Services (WSUS)" から、利用可能なセキュリティ更新プログラムと重要な更新プログラムの一覧が取得されます。 一覧に含まれる更新プログラムは、Windows コンピューターで構成されているサービスによって異なります。 また、Defender for Cloud は Linux システムの最新の更新プログラムもチェックします。 VM またはコンピューターにシステムの更新プログラムがない場合、Defender for Cloud はシステムの更新プログラムを適用するようユーザーに推奨します。

Azure portal にサインインします。 「Microsoft Defender for Cloud」を検索して選択します。

左側のメニューの [管理] で、[環境設定] を選択します。

サブスクリプションを選択します。

左側のメニューで、[セキュリティ ポリシー] を選びます。

[既定のイニシアティブ] で、サブスクリプションまたは管理グループを選びます。

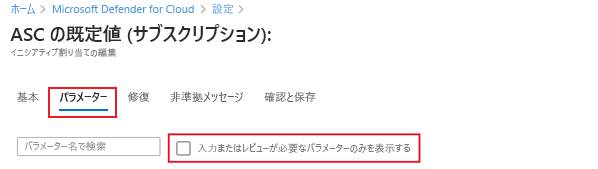

[パラメーター] タブをクリックします。

[入力またはレビューが必要なパラメーターのみを表示する] ボックスがオフになっていることを確認します。

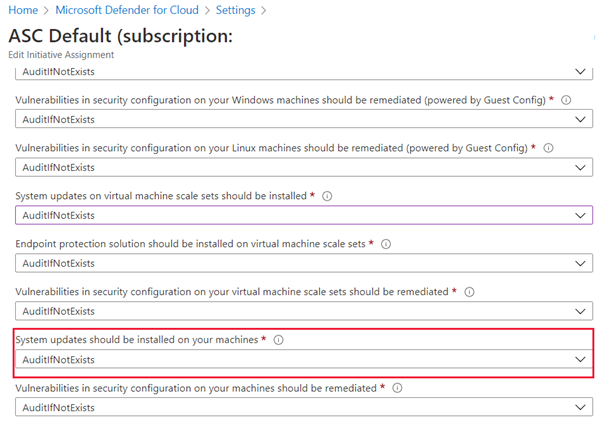

[システム更新プログラムをコンピューターにインストールする必要があります] が、一覧のポリシーに含まれることを確認します。

次の例では、Microsoft Defender for Cloud エージェントが VM または物理コンピューターにデプロイされていないため、"AuditIfNotExists" というメッセージが表示されます。 AuditIfNotExists では、"if" 条件に一致するリソースの監査が有効になります。 リソースがデプロイされていない場合は、「NotExists」と表示されます。

[システム更新プログラムをコンピューターにインストールする必要があります] が有効になっている場合は、[監査] が表示されます。 デプロイされているが無効になっている場合は、「Disabled」と表示されます。

設定を変更する場合は、[レビューと保存] タブを選んで、[保存] を選びます。

セキュリティ構成を有効にする - レベル 1

Microsoft Defender for Cloud では、OS を強化するための 150 を超える推奨規則セットを適用することにより、セキュリティ構成が監視されます。 これらの規則は、ファイアウォール、監査、パスワード ポリシーなどに関係があります。 脆弱な構成を持つマシンが見つかった場合、Defender for Cloud によってセキュリティ推奨事項が生成されます。

Azure portal にサインインする 「Microsoft Defender for Cloud」を検索して選択します。

左側のメニューの [管理] で、[環境設定] を選択します。

サブスクリプションを選択します。

左側のメニューで、[セキュリティ ポリシー] を選びます。

[既定のイニシアティブ] で、サブスクリプションまたは管理グループを選びます。

[パラメーター] タブをクリックします。

[Virtual Machine Scale Sets のセキュリティ構成の脆弱性を修復する必要があります] がポリシーに含まれていることを確認します。

設定を変更する場合は、[レビューと保存] タブを選んで、[保存] を選びます。

注意

タイトルに (*) が含まれる次のポリシー カテゴリはすべて、[パラメーター] タブにあります。場合によっては、各カテゴリに複数のオプションがあります。

エンドポイント保護を有効にする (*) - レベル 1

エンドポイント保護は、すべての VM に推奨されます。

ディスク暗号化を有効にする (*) - レベル 1

Windows または Linux VM ディスクがある場合、Microsoft Defender for Cloud では Azure Disk Encryption を使用するよう推奨されます。 ディスクの暗号化を使うと、Windows と Linux のサービスとしてのインフラストラクチャ (IaaS) の VM ディスクを暗号化できます。 VM 上の OS とデータ両方のボリュームを暗号化することをお勧めします。

ネットワーク セキュリティ グループを有効にする (*) - レベル 1

Microsoft Defender for Cloud では、ネットワーク セキュリティ グループ (NSG) を有効にするよう推奨されます。 NSG には、仮想ネットワーク内の VM インスタンスへのネットワーク トラフィックを許可または拒否するアクセス制御リスト (ACL) 規則の一覧が含まれています。 NSG は、サブネットまたはそのサブネット内の個々の VM インスタンスと関連付けることができます。 NSG がサブネットに関連付けられている場合、ACL 規則はそのサブネット内のすべての VM インスタンスに適用されます。 また、NSG を個々の VM と直接関連付けることにより、その VM に対するトラフィックをさらに制限できます。

Web アプリケーション ファイアウォールを有効にする (*) - レベル 1

Microsoft Defender for Cloud では、Web アプリケーションをセキュリティで保護するために、Microsoft パートナーの Web アプリケーション ファイアウォール (WAF) を追加することを推奨される場合があります。

脆弱性評価を有効にする (*) - レベル 1

Microsoft Defender for Cloud での脆弱性評価は、Defender for Cloud の VM に関する推奨事項の一部です。 Defender for Cloud では、VM にインストールされている脆弱性評価ソリューションが検出されない場合、インストールを勧めるメッセージが表示されます。 パートナー エージェントは、デプロイ後、パートナーの管理プラットフォームに脆弱性データの報告を開始します。 次に、パートナーの管理プラットフォームにより、脆弱性と正常性の監視データが Defender for Cloud に送り返されます。

ストレージの暗号化を有効にする (*) - レベル 1

ストレージ暗号化を有効にすると、Azure Blob Storage と Azure Files の新しいデータが暗号化されます。

JIT ネットワーク アクセスを有効にする (*) - レベル 1

Just-In-Time (JIT) ネットワーク アクセスを使って、Azure VM へのインバウンド トラフィックをロックダウンできます。 JIT ネットワーク アクセスを使うと、攻撃にさらされる可能性を減らしながら、必要に応じて VM に簡単に接続できます。

適応型アプリケーション制御を有効にする (*) - レベル 1

適応型アプリケーション制御は、Microsoft Defender for Cloud から提供される自動化されたインテリジェントなソリューションで、エンドツーエンドの承認済みアプリケーションのリストを作成します。 これは、Azure VM と Azure 以外の VM (Windows および Linux) で実行できるアプリケーションを制御するのに役立ちます。他にも利点があり、マルウェアに対して VM を強化するのに役立ちます。 Defender for Cloud は、機械学習を使って、VM 上で実行されているアプリケーションを分析します。 これは、適応型アプリケーション制御インテリジェンスを使って、特定の承認規則を適用するのに役立ちます。 この機能を使うと、承認済みアプリケーションのポリシーを構成および保守するプロセスを大幅に簡略化できます。

SQL 監査と脅威検出を有効にする (*) - レベル 1

Microsoft Defender for Cloud では、Azure SQL を実行するサーバー上のすべてのデータベースで、監査と脅威検出を有効にすることが推奨されます。 監査と脅威検出は、規定遵守の維持、データベース アクティビティの把握、ビジネス上の懸念やセキュリティ違反の疑いを警告している可能性がある差異や異常についての分析情報の取得に役立ちます。

SQL 暗号化を有効にする (*) - レベル 1

Microsoft Defender for Cloud では、Azure で実行される SQL データベースで Transparent Data Encryption (TDE) を有効にするよう推奨されます。 TDE によってデータが保護され、データベース、関連するバックアップ、保存されているトランザクション ログ ファイルを暗号化することで、コンプライアンス要件を満たすのに役立ちます。 TDE を有効にしても、アプリケーションを変更する必要はありません。

セキュリティ連絡先のメールと電話番号を設定する - レベル 1

Microsoft Defender for Cloud では、Azure サブスクリプションに対してセキュリティ連絡先の詳細を指定するよう推奨されます。 この情報は、Microsoft Security Response Center で、不正なユーザーまたは権限のないユーザーによる顧客データへのアクセスが検出された場合に、Microsoft からの連絡先として使われます。 Microsoft Security Response Center は、Azure のネットワークとインフラストラクチャの選択的なセキュリティ監視を行い、第三者から脅威インテリジェンスと不正使用の報告を受け取ります。

Azure portal にサインインします。 [コストの管理と請求] を検索して選択します。 お使いのサブスクリプションに応じて、[概要] ペインまたは [課金スコープ] ペインのいずれかが表示されます。

- [概要] ペインが表示された場合は、次の手順に進みます。

- [課金スコープ] ペインが表示された場合は、お使いのサブスクリプションを選択し、[概要] ペインに進みます。

[概要] ペインの左側のメニューの [設定] で、[プロパティ] を選びます。

表示された連絡先情報を確認します。 連絡先情報を更新する必要がある場合は、[販売先の更新] リンクを選んで、新しい情報を入力します。

設定を変更する場合は、[保存] を選びます。

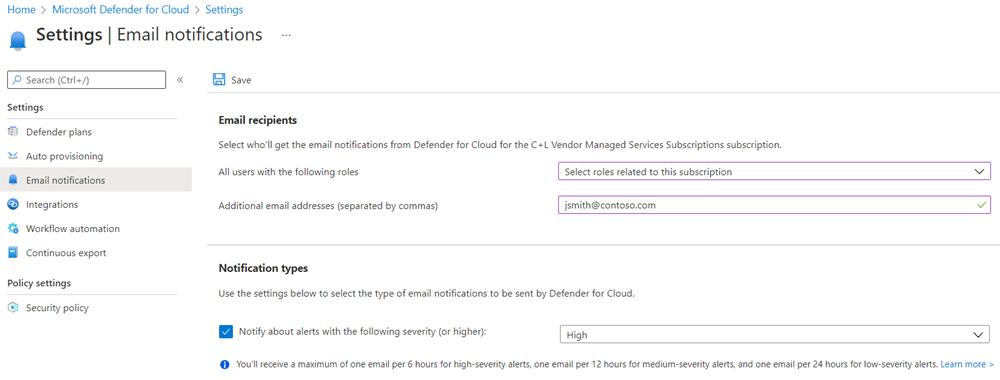

[アラートに関するメールを送信する] を有効にする - レベル 1

Microsoft Defender for Cloud では、Azure サブスクリプションに対してセキュリティ連絡先の詳細を指定するよう推奨されます。

Azure portal にサインインする 「Microsoft Defender for Cloud」を検索して選択します。

左側のメニューの [管理] で、[環境設定] を選択します。

サブスクリプションを選択します。

左側のメニューの [設定] で、[メールの通知] を選びます。

[次のロールを持つすべてのユーザー] ドロップダウンで自分のロールを選ぶか、[追加のメール アドレス (コンマで区切って入力)] に自分のメール アドレスを入力します。

[次の重要度 (以上) のアラートについて通知します] チェックボックスをオンにし、アラートの重要度を選んで、[保存] を選びます。

[サブスクリプションの所有者にもメール通知を送信する] を有効にする - Level 1

Microsoft Defender for Cloud では、Azure サブスクリプションに対してセキュリティ連絡先の詳細を指定するよう推奨されます。

前のセクションで説明した [メールの通知] ペインでは、コンマで区切ってメール アドレスをさらに追加できます。

設定を変更する場合は、メニュー バーで [保存] を選択します。