ログと監視のベースラインの作成

セキュリティ上の脅威を特定、検出、軽減しようとするときは、ログと監視が重要な要件になります。 適切なログ記録ポリシーを使用すると、セキュリティ違反がいつ発生したかを確実に判断することができます。 このポリシーにより、責任のあるユーザーを特定できる可能性もあります。 Azure アクティビティ ログにより、リソースへの外部アクセスに関するデータと、診断ログが提供されるので、特定のリソースの操作に関する情報が得られます。

注意

Azure アクティビティ ログは、Azure で発生したサブスクリプション レベルのイベントの分析情報を提供するサブスクリプション ログです。 アクティビティ ログを使うことで、自分のサブスクリプション内のリソースで発生した書き込み操作について、何が、誰によって、いつ行われたのかを特定できます。

ログ ポリシーの推奨事項

以下のセクションでは、Azure サブスクリプションへのログ記録と監視ポリシーの設定に対する、CIS Microsoft Azure Foundations Security Benchmark v. 1.3.0 でのセキュリティに関する推奨事項について説明します。 各推奨事項には、Azure portal で実行するための基本的な手順が含まれています。 これらの手順は、独自のサブスクリプションに対して実行し、独自のリソースを使用して各セキュリティに関する推奨事項を検証する必要があります。 レベル 2 オプションを使用すると、一部の機能またはアクティビティが制限される可能性があることに注意してください。そのため、どのセキュリティ オプションを適用するかを慎重に検討してください。

診断設定が確実に存在しているようにする - レベル 1

Azure アクティビティ ログにより、Azure で発生したサブスクリプションレベルのイベントの分析情報が得られます。 このログには、Azure Resource Manager の運用データから Azure Service Health イベントの更新まで、さまざまなデータが含まれています。 アクティビティ ログは、以前は "監査ログ" または "操作ログ" と呼ばれていました。 管理カテゴリでは、サブスクリプションのコントロール プレーン イベントが報告されます。

Azure サブスクリプションごとに、1 つのアクティビティ ログがあります。 ログでは、Azure の外部から実行されたリソース操作に関するデータが提供されます。

診断ログは、リソースによって出力されます。 診断ログでは、リソースの操作に関する情報が提供されます。 各リソースの診断設定を有効にする必要があります。

Azure portal にサインインする [モニター] を検索して選択します。

左側のメニューで、[アクティビティ ログ] を選びます。

[アクティビティ ログ] のメニュー バーで、[アクティビティ ログのエクスポート] を選びます。

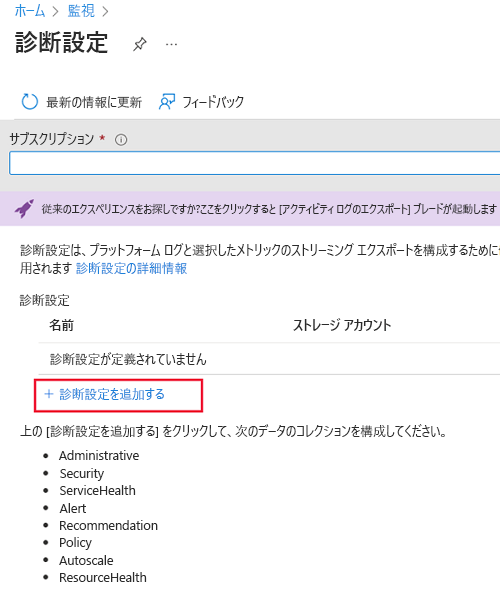

設定が表示されない場合は、サブスクリプションを選んで、[診断設定を追加する] を選びます。

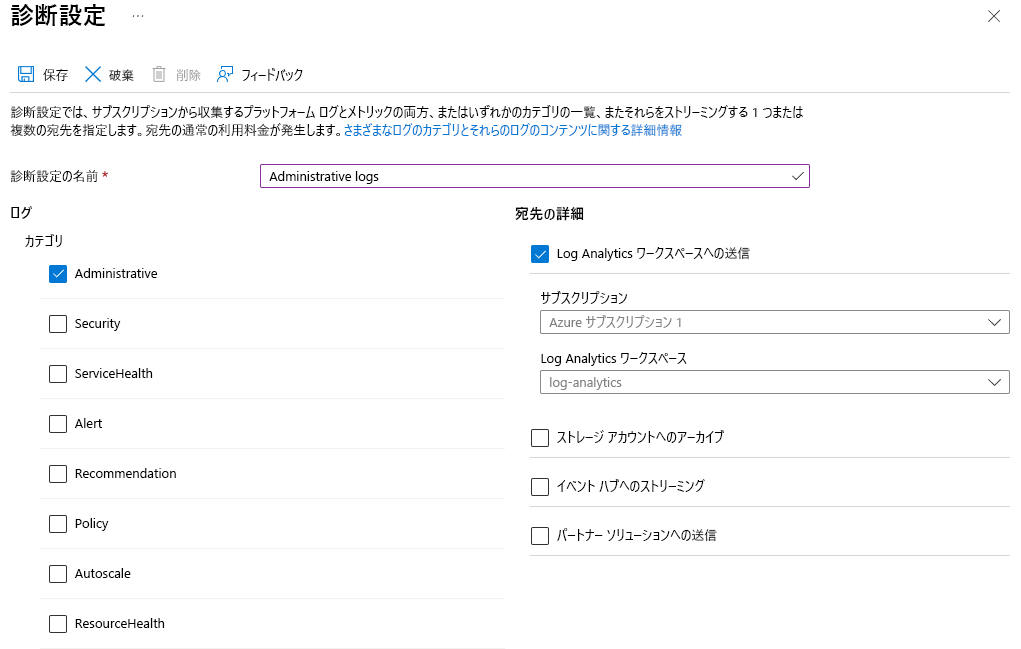

診断設定の名前を入力してから、ログのカテゴリと記録先の詳細を選びます。

メニュー バーで [保存] を選択します。

診断設定を作成する方法の例を次に示します。

ポリシー割り当ての作成に関するアクティビティ ログ アラートを作成する - レベル 1

作成されたポリシーを監視すると、どのユーザーがポリシーを作成できるかを確認できます。 この情報は、Azure リソースまたはサブスクリプションの違反や構成の誤りを検出するのに役立つ場合があります。

Azure portal にサインインします。 [モニター] を検索して選択します。

左側のメニューで、[アラート] を選択します。

[アラート] メニュー バーの [作成] ドロップダウンを選んで、[アラート ルール] を選びます。

[アラート ルールの作成] ペインで、[スコープの選択] を選びます。

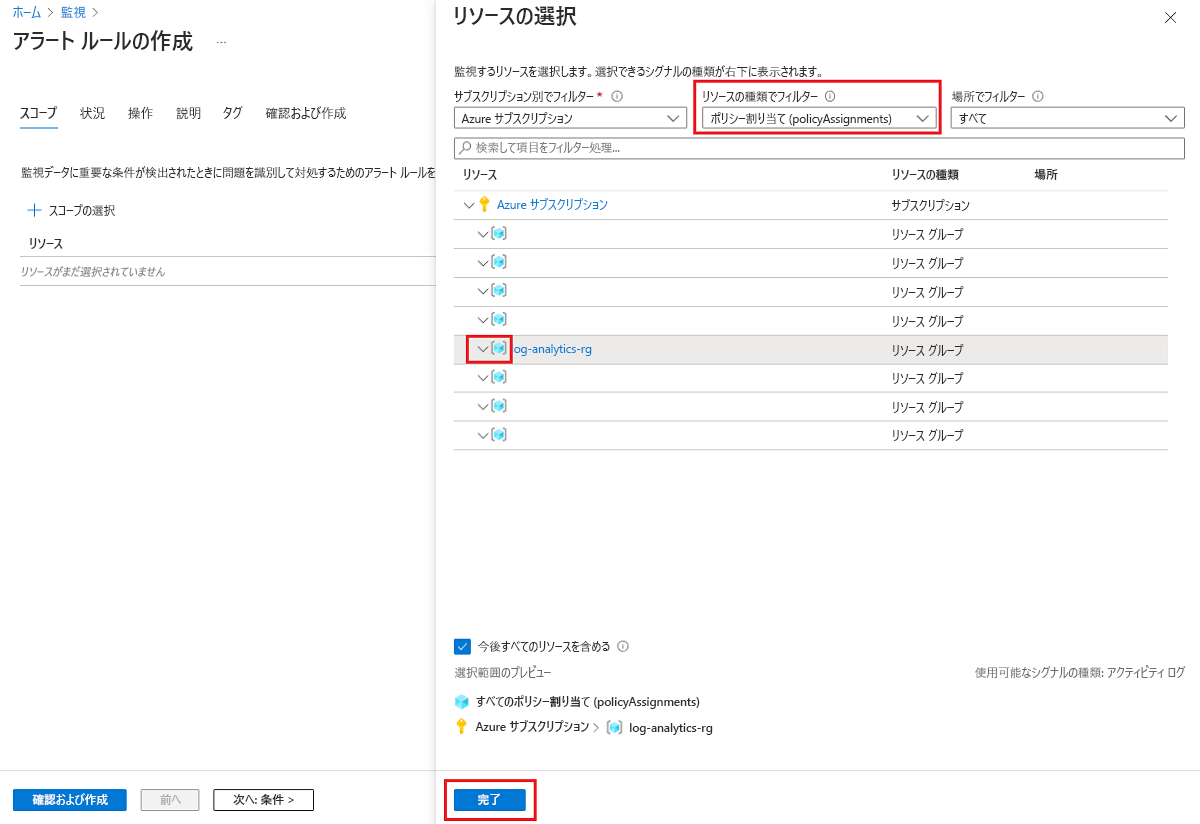

[リソースの選択] ペインの [リソースの種類でフィルター] ドロップダウンで、[ポリシー割り当て (policyAssignments)] を選びます。

監視するリソースを選びます。

[Done] を選択します。

アラートの作成を終えるには、「アラート ルールを Azure Monitor アラート ペインから作成する」で説明されている手順を完了します。

ネットワーク セキュリティ グループの作成、更新、または削除に関するアクティビティ ログ アラートを作成する - レベル 1

既定では、NSG が作成、更新、削除されても、監視アラートは作成されません。 セキュリティ グループを変更または削除すると、不適切なソースまたは予期しない送信ネットワーク トラフィックに、内部リソースへのアクセスが許可される可能性があります。

Azure portal にサインインします。 [モニター] を検索して選択します。

左側のメニューで、[アラート] を選択します。

[アラート] メニュー バーの [作成] ドロップダウンを選んで、[アラート ルール] を選びます。

[アラート ルールの作成] ペインで、[スコープの選択] を選びます。

[リソースの選択] ペイン [リソースの種類でフィルター] ドロップダウンで、[ネットワーク セキュリティ グループ] を選びます。

[Done] を選択します。

アラートの作成を終えるには、「アラート ルールを Azure Monitor アラート ペインから作成する」で説明されている手順を完了します。

SQL Server ファイアウォール規則の作成または更新に関するアクティビティ ログ アラートを作成する - レベル 1

SQL Server ファイアウォール規則を作成または更新するイベントを監視すると、ネットワーク アクセスの変更についての分析情報が得られ、疑わしいアクティビティの検出にかかる時間を短縮できます。

Azure portal にサインインします。 [モニター] を検索して選択します。

左側のメニューで、[アラート] を選択します。

[アラート] メニュー バーの [作成] ドロップダウンを選んで、[アラート ルール] を選びます。

[アラート ルールの作成] ペインで、[スコープの選択] を選びます。

[リソースの選択] ペイン [リソースの種類でフィルター] ドロップダウンで、[SQL Server] を選びます。

[Done] を選択します。

アラートの作成を終えるには、「アラート ルールを Azure Monitor アラート ペインから作成する」で説明されている手順を完了します。