その他のベースライン セキュリティの考慮事項

Azure サブスクリプションでのセキュリティと操作について全般的な制御を設けるには、さらにいくつかのセキュリティに関する推奨事項に従う必要があります。

その他のセキュリティに関する推奨事項

以降のセクションでは、CIS Microsoft Azure Foundations Security Benchmark v. 1.3.0 でのその他の推奨事項について説明します。 各推奨事項には、Azure portal で実行するための基本的な手順が含まれています。 これらの手順は、独自のサブスクリプションに対して実行し、独自のリソースを使用して各セキュリティに関する推奨事項を検証する必要があります。 レベル 2 オプションを使用すると、一部の機能またはアクティビティが制限される可能性があることに注意してください。そのため、どのセキュリティ オプションを適用するかを慎重に検討してください。

Azure Key Vault のすべてのキーに有効期限を設定する - レベル 1

Azure Key Vault では、キーに加えて、次の属性がキーに対して指定されている場合があります。 JSON 要求では、属性を指定しない場合であっても、その属性のキーワードと中かっこ { } が必要です。 たとえば、省略可能な IntDate 属性の場合、既定値は forever です。 exp (有効期限) 属性は、特定の条件の下での特定の操作の種類を除き、それ以降にはキーを暗号化操作に使用しては "ならない" 日時を示します。 exp 属性の処理では、現在の日時が exp の値で設定されている有効期限の日時より "前" である必要があります。

キー コンテナーのキーをローテーションし、各キーの有効期限を明示的に設定することをお勧めします。 このプロセスにより、割り当てられた有効期限以降、キーは確実に使用できなくなります。 Key Vault では、シークレットは "オクテット" と呼ばれる 8 ビット バイトのシーケンスとして格納および管理され、各キーの最大サイズは 25 KB です。 機密性の高いデータについては、クライアントで追加のデータ保護レイヤーを検討する必要があります。 たとえば、Key Vault に保存する前に別の保護キーを使用してデータを暗号化します。 各キー コンテナー内のすべてのキーに対して、次の手順を実行します。

Azure portal にサインインします。 「キー コンテナー」を検索して選択します。

左側のメニューの [オブジェクト] で、[キー] を選びます。

キー コンテナーの [キー] ペインで、コンテナー内の各キーに適切な [有効期限] が設定されていることを確認します。

設定を変更する場合は、メニュー バーで [保存] を選択します。

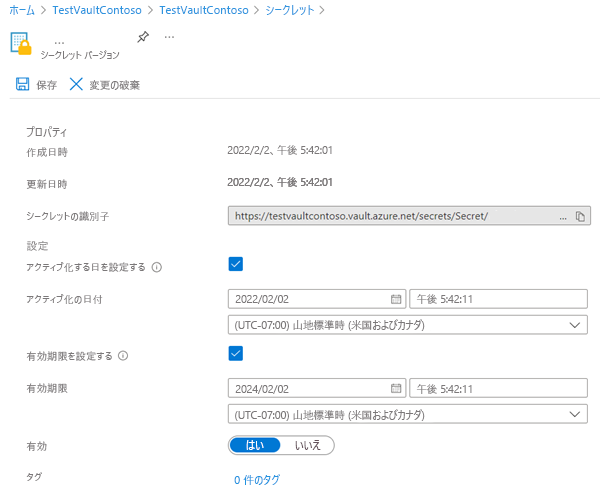

Azure Key Vault ですべてのシークレットに有効期限を設定する - レベル 1

トークン、パスワード、証明書、API キー、その他のシークレットを安全に格納し、それらへのアクセスを厳密に制御します。 Azure Key Vault のすべてのシークレットに有効期限が設定されていることを確認します。 各キー コンテナー内のすべてのシークレットに対して、次の手順を実行します。

Azure portal にサインインします。 「キー コンテナー」を検索して選択します。

左側のメニューの [オブジェクト] で、[シークレット] を選びます。

キー コンテナーの [シークレット] ペインで、コンテナー内の各シークレットに適切な [有効期限] が設定されていることを確認します。

次のスクリーンショットは、パスワードに有効期限を設定する方法を示します。

設定を変更する場合は、メニュー バーで [保存] を選択します。

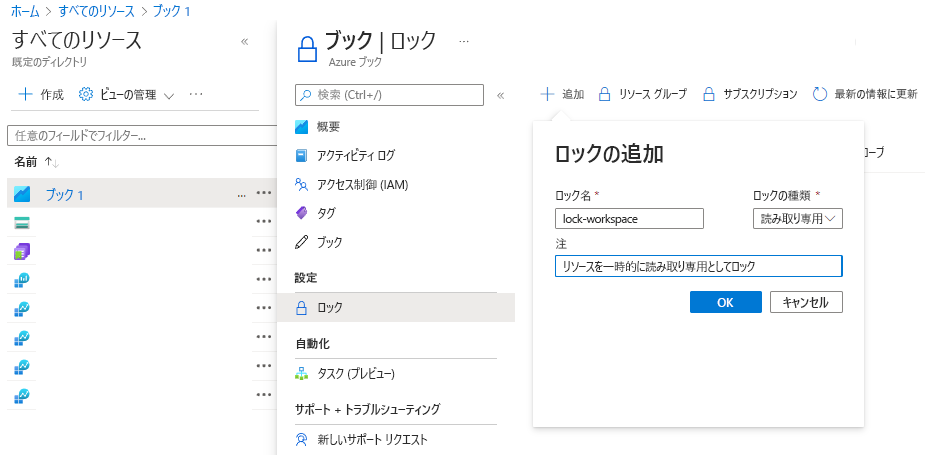

ミッションクリティカルな Azure リソースにリソース ロックを設定する - レベル 2

管理者は、サブスクリプション、リソース グループ、またはリソースをロックし、他のユーザーが重要なリソースを誤って削除または変更するのを防止することが必要な場合があります。 Azure portal では、ロック レベルは読み取り専用と削除です。 ロールベースのアクセス制御とは異なり、管理ロックを使うと、すべてのユーザーとロールに制限を適用できます。 Azure Resource Manager のロックは、管理プレーンで実行される操作に対してのみ適用され、https://management.azure.com に送信される操作で構成されます。 ロックは、リソースが独自の機能を実行する方法を制限しません。 リソースの変更は制限されますが、リソースの操作は制限されません。

ヒント

たとえば、Azure SQL Database のインスタンスに対する Read-only ロックでは、データベースを削除または変更できなくなります。 データベース内のデータを作成、更新、または削除することはできます。 データのトランザクションは https://management.azure.com に送信されないため、これらの操作は許可されます。

Azure サブスクリプション内のすべてのミッション クリティカルなリソースに対して、次の手順を実行します。

Azure portal にサインインします。 [すべてのリソース] を見つけて選びます。

ロックを適用するリソース、リソース グループ、またはサブスクリプションを選択します。

メニューの [設定] で、[ロック] を選びます。

[ロック] ペインのメニュー バーで、[追加] を選びます。

[ロックの追加] ペインで、ロックの名前を入力して、ロック レベルを選びます。 必要に応じて、ロックについて説明したメモを追加することができます。