主要なセキュリティ境界として ID を定義する

デジタル コラボレーションは変わりました。 従業員やパートナーは、あらゆる場所とデバイスから、生産性に影響することなく、共同で作業し、組織のリソースにアクセスする必要があります。 また、自宅から作業している人の数もますます増加しています。

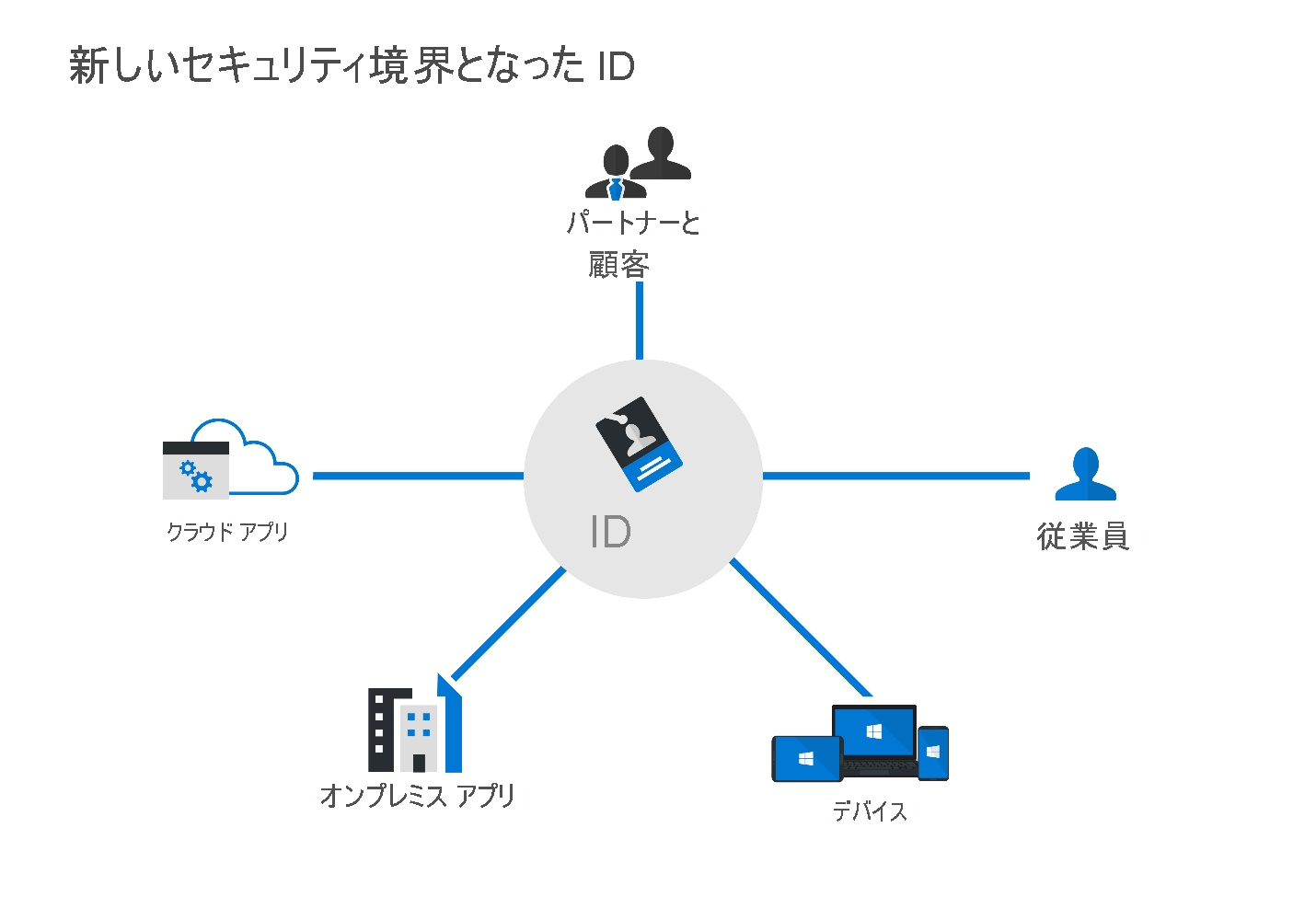

企業のセキュリティは、この新しい現実に適応する必要があります。 もう、セキュリティ境界をオンプレミス ネットワークとみなすことはできません。 現在は、次のように拡大しています。

- ビジネス クリティカルなワークロード向けの SaaS アプリケーションは、企業ネットワークの外部でホストされる可能性があります。

- 自宅から仕事をしている間、従業員は、個人用デバイスを使用して会社のリソースにアクセスします (BYOD、つまり、個人所有のデバイスの持ち込み)。

- パートナーまたは顧客は、企業データを操作したり、従業員と共同作業したりするときにアンマネージド デバイスを使用します。

- 企業ネットワーク全体とお客様の場所内に IoT デバイスと呼ばれるモノのインターネットがインストールされています。

従来の境界ベースのセキュリティ モデルでは、十分ではなくなりました。 ID が、新しいセキュリティ境界となり、これを使用して、組織は資産をセキュリティで保護できます。

しかし、ID とは、何を意味するのでしょうか。 ID とは、ユーザーや何かを定義または特徴付ける一連の物です。 たとえば、ユーザーの ID には、ユーザー名とパスワード、および承認のレベルなど、自身の認証に使用する情報が含まれます。

ID は、ユーザー、アプリケーション、デバイスなどに関連付けることができます。

ID インフラストラクチャの 4 つの柱

ID は、環境全体にわたる概念であるため、組織は、広い範囲でこれを考慮する必要があります。 デジタル ID を管理し、それを使用してリソースにアクセスする方法を制御するためのさまざまなプロセス、テクノロジ、ポリシーがあります。 これらは、組織が ID インフラストラクチャを作成するときに考慮する必要がある 4 つの基本柱にまとめることができます。

- 管理。 管理とは、ユーザー、デバイス、およびサービスの ID を作成し、保守および運用することです。 管理者は、どのような状況において、どのような方法で ID の特性を変更 (作成、更新、削除) できるかを管理します。

- [認証] : 認証の柱は、IT システムが、身元の証明に十分な証拠があるとみなすために、ID について、どれほど知っている必要があるかです。 そのために、資格情報が正当であるかどうかが厳密に調べられます。

- 承認。 承認の柱は、受信 ID データを処理して、認証されたユーザーまたはサービスが、アクセス先のアプリケーションまたはサービス内で持つアクセスのレベルを決定することを示します。

- 監査。 監査の柱は、だれが、何を、いつ、どこで、どのように行うかを追跡することを示します。 監査には、ID の詳細なレポート、アラート、およびガバナンスが存在することが含まれます。

これら 4 つの柱のそれぞれに対処することは、包括的で堅牢な ID およびアクセス制御ソリューションにとって重要です。