Microsoft Entra ID Governance について説明する

Microsoft Entra ID Governance を使うと、セキュリティや従業員の生産性に対する組織のニーズと、適切なプロセスや可視性とのバランスを取ることができます。 組織内で従業員の役割が変わるときに、Azure Active Directory Identity Governance を使用して、適切なユーザーに適切なリソースへの適切なアクセス権を自動的に付与できるようにすることで、ID とアクセス プロセスの自動化、ビジネス グループへの委任、可視性の向上を実現できます。

ID Governance により、組織は、次のタスクを実行できるようになります。

- ID ライフサイクルの管理。

- アクセスのライフサイクルの管理。

- 管理のための特権アクセスのセキュリティ保護。

これらのアクションは、従業員、ビジネス パートナーおよびベンダーのために、サービスとアプリケーション (オンプレミスとクラウドの両方の) 全体で実行できます。

その目的は、次の 4 つの重要な質問に組織が対処できるようにすることです。

- どのユーザーがどのリソースへのアクセス権を持つ必要があるか。

- それらのユーザーはそのアクセス権によって何を実行するか。

- アクセスを管理するための効果的な組織的管理は存在しているか。

- 監査者は管理が機能していることを確認できるか。

ID ライフサイクル

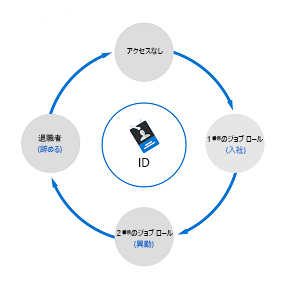

ユーザーの ID ライフサイクルの管理は、ID ガバナンスの中核です。

従業員のための ID ライフサイクル管理を計画するときなどに、多くの組織は、"入社、異動、退社" のプロセスをモデル化します。 個人が組織に最初に加入したときは、新しいデジタル ID が作成されます (まだ用意されていない場合)。 組織の境界を越えて個人が移動するときは、そのデジタル ID に対して、より多くのアクセス承認の追加または削除が必要になる場合があります。 個人が離脱するときは、アクセス許可の削除が必要になり、監査の目的以外では ID が不要になる場合があります。

次の図は、ID のライフサイクルを単純明快に示したものです。

多くの組織にとって、従業員のこの ID ライフサイクルは、Workday や SuccessFactors などの人事 (HR) システムにおける、そのユーザーの表現に関連付けられています。 HR システムには、従業員とそのプロパティ (名前や部署など) の最新のリストを提供する権限があります。 組織は、新しい従業員が 1 日目に生産性を発揮できるように、人事システムからのシグナルに基づいて従業員の ID を作成するプロセスを自動化する必要があります。

Azure Active Directory Identity Governance では、以下を使用してユーザーの ID ライフサイクルを自動化できます。

- 組織の人事ソースからの受信プロビジョニング。Microsoft Entra ID と Active Directory の両方でユーザー ID を自動的に維持します。

- 特定の重要なイベントで実行されるワークフロー タスクを自動化するライフサイクル ワークフロー。たとえば、新しい従業員が組織での勤務を開始する前、組織在籍中に地位が変わる時、組織を辞めるときなどがあります。

- エンタイトルメント管理の自動割り当てポリシーでは、ユーザーの属性変更に基づいて、ユーザーのグループ メンバーシップ、アプリケーション ロール、SharePoint サイトの役割を追加および削除できます。 エンタイトルメント管理に関する情報については、以降のユニットで説明します。

- 何百ものクラウド アプリケーションおよびオンプレミス アプリケーションへのコネクタを使用して、他のアプリケーションのユーザー アカウントを作成、更新、削除するためのユーザー プロビジョニング。

一般に、ID のライフサイクルの管理は、HR システムとの統合またはユーザー プロビジョニング アプリケーションのいずれによる場合でも、ユーザーが必要とするアクセスを更新することです。

アクセスのライフサイクル

アクセスのライフサイクルは、ユーザーが組織に属する期間全体を通じてアクセスを管理するプロセスです。 ユーザーは、組織に加入した時点から、組織を離脱するときまでに、さまざまなレベルのアクセスを必要とします。 その間のさまざまな段階で、自分の役割と責任に応じて、さまざまなリソースへのアクセス権が必要になります。

組織では、ユーザーの ID の作成時にそのユーザー用に最初にプロビジョニングしたアクセス権を上回るアクセス権を管理するプロセスが必要です。 さらに、企業組織では、アクセス ポリシーと管理を継続的に開発し適用できるように、効率的なスケールが可能でなければなりません。

Azure Active Directory Identity Governance を使用すると、IT 部門は、さまざまなリソースに対してユーザーがどのようなアクセス権を持つべきか、またどのような実施チェックが必要かを確立することができます。

組織は、動的グループなどのテクノロジを使用して、アクセスのライフサイクル プロセスを自動化することができます。 動的グループを使用すると、管理者が属性ベースの規則を作成して、グループのメンバーシップを決定することができます。 ユーザーまたはデバイスの属性が変更されると、システムは、ディレクトリ内のすべての動的グループ ルールを評価して、この変更によってグループでのユーザーの追加または削除がトリガーされるかどうかを調べます。 ユーザーまたはデバイスがグループのルールに適合している場合は、そのグループにメンバーとして追加されます。 ルールに適合しなくなった場合は、削除されます。

エンタイトルメント管理を使用すると、組織は、ユーザーがグループ メンバーシップとチーム メンバーシップ、アプリの役割、および SharePoint Online の役割のパッケージ全体にわたってアクセスを要求する方法を定義し、アクセス要求に対して職務の分離チェックを実施することができます。

組織は、定期的な Microsoft Entra アクセス レビューを使用してアクセス権を定期的に確認し、アクセスの再認定を行うことができます。

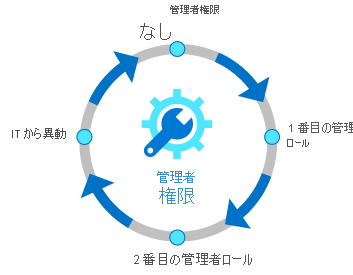

特権アクセスのライフサイクル

特権アクセスの監視は、ID ガバナンスの重要な部分です。 従業員、ベンダー、および請負業者に管理者権限が割り当てられている場合は、不正使用の可能性があるため、ガバナンス プロセスが必要になります。

Microsoft Entra Privileged Identity Management (PIM) により、アクセス権のセキュリティ保護に合わせた管理を追加できます。 PIM は、Microsoft Entra ID、Azure、その他の Microsoft オンライン サービスにわたって、リソースにアクセスできるユーザーの数を最小限に抑えるために役立ちます。 PIM には、会社のリソースの保護に役立つ包括的なガバナンス コントロール一式が用意されています。