多層防御について説明する

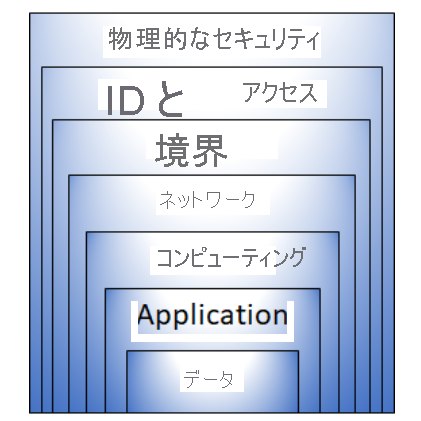

多層防御では、単一の境界に依存するのではなく、セキュリティへの複数層アプローチが使用されます。 多層防御戦略では、攻撃の進行を遅らせるために、一連のメカニズムが使用されます。 ある階層が侵害された場合でも、次の階層で攻撃者によるデータへの不正アクセスが回避されるように、階層ごとに保護が提供されます。

セキュリティ層の例は次のとおりです。

- 物理的セキュリティ (データ センターへのアクセスが許可された担当者のみに制限するなど)。

- ID とアクセス セキュリティは、インフラストラクチャと変更制御へのアクセスを制御するために、多要素認証や条件ベースのアクセスなどを制御します。

- 企業ネットワークの境界セキュリティには、ユーザーに対するサービス拒否が発生する前に大規模な攻撃をフィルター処理する分散型サービス拒否 (DDoS) 保護が含まれます。

- リソース間の通信を制限するためのネットワーク セグメント化とネットワーク アクセス制御などのネットワーク セキュリティ。

- 特定のポートを閉じることで、オンプレミスまたはクラウド内の仮想マシンへのアクセスをセキュリティで保護するなどのコンピューティング層のセキュリティ。

- アプリケーションをセキュリティで保護し、セキュリティの脆弱性がないようにするアプリケーション層のセキュリティ。

- ビジネス データと顧客データへのアクセスと、データを保護するための暗号化を管理する制御を含むデータ層のセキュリティ。

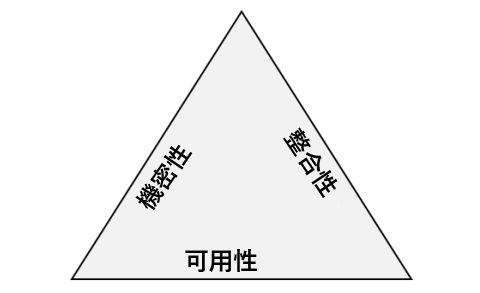

機密性、整合性、可用性 (CIA)

上で説明したように、多層防御戦略では、攻撃の進行を遅らせるために、一連のメカニズムが使用されます。 すべての異なるメカニズム (テクノロジ、プロセス、トレーニング) はサイバーセキュリティ戦略の要素であり、その目標には機密性、整合性、可用性 (CIA と呼ばれることがよくあります) の確保が含まれます。

機密性とは、顧客情報、パスワード、財務データなどの機密データを保持する必要があることです。 データを暗号化して機密性を保つことができますが、暗号化キーの機密性を保つ必要もあります。 機密性は、セキュリティの最も可視的な部分です。機密データ、キー、パスワード、およびその他のシークレットの機密性を保つ必要があるかどうかを明確に確認できます。

整合性とは、データやメッセージが正しいことです。 電子メール メッセージを送信するときに、受信したメッセージが送信されたメッセージと同じであることを確認する必要があります。 データをデータベースに格納するときに、取得したデータが格納したデータと同じであることを確認する必要があります。 データを暗号化すると機密性が保たれますが、暗号化される前と同じ状態になるように暗号化を解除できる必要があります。 整合性とは、データが改ざんまたは改変されていない確信があることです。

可用性とは、必要とするユーザーが必要とするときにデータを使用できるようにすることです。 組織にとって顧客データの安全性を保つことが重要ですが、同時に、顧客との取引を行う従業員がデータを使用できる必要もあります。 暗号化された形式でデータを格納する方が安全である場合もありますが、従業員にはデータの暗号化を解除するアクセス権が必要です。

サイバーセキュリティ戦略の目標が、システム、ネットワーク、アプリケーション、データの機密性、整合性、可用性を維持することであるのに対し、サイバー犯罪者が目指しているのはこれらの目標を混乱させることです。 Microsoft のポートフォリオには、組織が CIA の 3 つの目標を達成できるようにするためのソリューションとテクノロジが含まれています。