外部 ID 用のソリューションを設計する

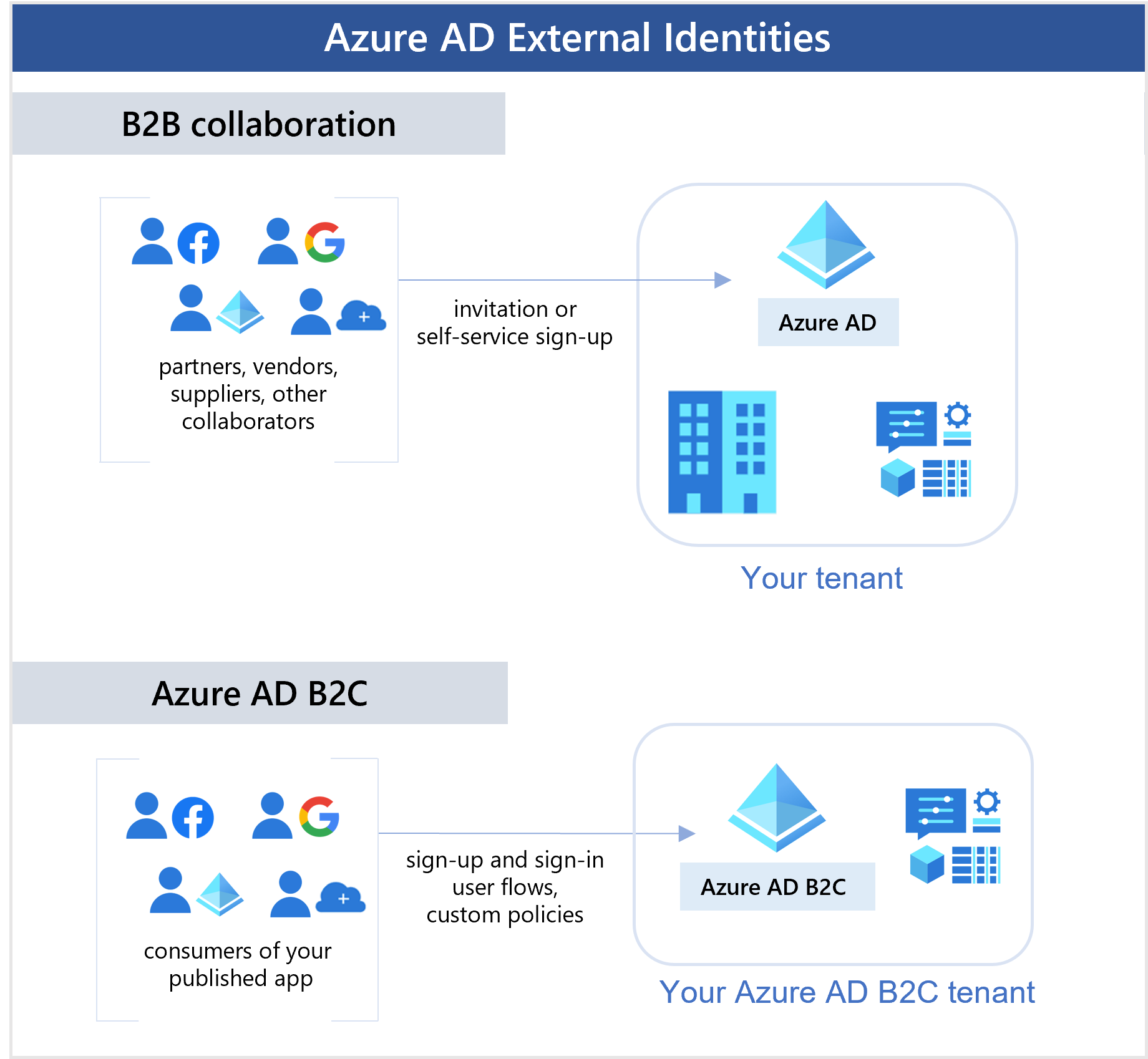

Microsoft Entra External ID とは、組織外のユーザーと安全に対話できるすべての方法を指します。 パートナー、ディストリビューター、サプライヤー、ベンダーと共同作業する場合、リソースを共有し、内部ユーザーが外部組織にアクセスする方法を定義できます。 コンシューマー向けアプリを作成する開発者は、顧客の ID エクスペリエンスを管理できます。

External Identities を使用して、外部ユーザーは「自分の ID を持参」できます。企業または政府によって発行されたデジタル ID、または Google や Facebook などの管理されていないソーシャル ID があるかどうかにかかわらず、独自の資格情報を使用してサインインできます。 外部ユーザーの ID は、そのユーザーの ID プロバイダーによって管理されますが、アプリへのアクセスは、リソースを保護するために、Microsoft Entra ID または Azure AD B2C を使用して自分で管理します。

次の機能により External Identities を構成します。

B2B コラボレーション - 外部ユーザーが自分の好みの ID を使用して Microsoft アプリケーションや他のエンタープライズ アプリケーション (SaaS アプリ、カスタム開発アプリなど) にサインインすることで、外部ユーザーと共同作業を行います。 B2B コラボレーション ユーザーはディレクトリで表され、通常はゲスト ユーザーとして表示されます。

B2B 直接接続 - シームレスなコラボレーションのために、別の Microsoft Entra 組織との間で相互に双方向の信頼関係を確立します。 B2B 直接接続では現在、Teams 共有チャネルがサポートされており、外部ユーザーは、Teams の自分のホーム インスタンス内からリソースにアクセスできます。 B2B 直接接続ユーザーはディレクトリに表示されませんが、Teams 共有チャネル内から確認でき、Teams 管理センター レポートで監視できます。

Azure AD B2C - ID とアクセス管理に Azure AD B2C を使用しながら、最新の SaaS アプリまたはカスタム開発アプリ (Microsoft アプリを除く) をコンシューマーと顧客に発行します。

Microsoft Entra マルチテナント組織 - テナント間同期を使用して、1 つの Microsoft Entra 組織内の複数のテナントと共同作業を行います。

外部組織とやり取りする方法と、共有する必要があるリソースの種類に応じて、これらの機能を組み合わせて使用できます。

B2B コラボレーション

B2B コラボレーションを使用すると、自身の資格情報を使用して Microsoft Entra 組織にサインインするように任意のユーザーを招待して、自分が共有したいアプリやリソースにそのユーザーがアクセスできるようにすることができます。 Office 365 アプリ、サービスとしてのソフトウェア (SaaS) アプリ、基幹業務アプリに外部ユーザーがアクセスできるようにする必要がある場合、特にパートナーが Microsoft Entra ID を使用していないか、管理者が B2B 直接接続を介して相互接続を設定することが非現実的である場合、B2B コラボレーションを使用します。 B2B コラボレーション ユーザーに関連付けられている資格情報はありません。 代わりに、ホーム組織または ID プロバイダーで認証を行った後、組織はゲスト ユーザーの B2B コラボレーションの資格を確認します。

B2B コラボレーションのために外部ユーザーを組織に追加するには、さまざまな方法があります。

ユーザーを B2B コラボレーションに招待するには Microsoft Entra アカウント、Microsoft アカウント、または有効にするソーシャル ID (Google など) を使用します。 管理者は、Azure portal または PowerShell を使用して、ユーザーを B2B コラボレーションに招待できます。 ユーザーは、職場、学校などのメール アカウントによる単純な引き換えプロセスを使用して、共有リソースにサインインします。

セルフサービス サインアップ ユーザー フローを使用して、外部ユーザーがアプリケーション自体にサインアップできます。 このエクスペリエンスは、職場、学校、またはソーシャル ID (Google や Facebook など) によるサインアップを許可するようにカスタマイズできます。 サインアップ プロセスでユーザーに関する情報を収集することもできます。

Microsoft Entra エンタイトルメント管理を使用します。これは、アクセス要求ワークフロー、アクセス割り当て、レビュー、および失効処理を自動化することで、外部ユーザーの ID とアクセスを大規模に管理できる ID ガバナンス機能です。

B2B コラボレーション ユーザーのユーザー オブジェクトは、従業員と同じディレクトリに作成されます。 このユーザー オブジェクトは、ディレクトリ内の他のユーザー オブジェクトのように管理し、グループに追加することができます。 (認証用に) ユーザー オブジェクトにアクセス許可を割り当てながら、既存の資格情報 (認証用) を使用することができます。

テナント間アクセス設定は、他の Microsoft Entra 組織との B2B コラボレーションおよび Microsoft Azure クラウド間の B2B コラボレーションを管理するために使用できます。 Azure AD 以外の外部ユーザーや組織との B2B コラボレーションの場合は、外部コラボレーション設定を使用します。

B2B 直接接続

B2B 直接接続は、他の Microsoft Entra 組織と共同作業を行う新しい方法です。 この機能は現在、Microsoft Teams共有チャネルで動作します。 B2B 直接接続では、他の Microsoft Entra 組織との間で双方向の信頼関係を作成して、ユーザーがお客様の共有リソースに、またはお客様がユーザーの共有リソースにシームレスにサインインできるようにします。 B2B 直接接続ユーザーは、ゲストとして Microsoft Entra ディレクトリに追加されません。 2 つの組織が相互に B2B 直接接続を有効にした場合、ユーザーはホーム組織で認証を行い、アクセスのためにリソース組織からトークンを受け取ります。 Microsoft Entra ID の B2B 直接接続の詳細について確認してください。

現在、B2B 直接接続では Teams Connect 共有チャネル機能が有効になっています。これにより、ユーザーはチャット、通話、ファイル共有、アプリ共有で Teams 共有チャネルを使用して複数の組織の外部ユーザーと共同作業できます。 外部組織との B2B 直接接続を設定すると、次の Teams 共有チャネル機能が利用可能になります。

Teams 内では、共有チャネル所有者は、外部組織の許可されたユーザーを検索して、共有チャネルに追加できます。

外部ユーザーは、組織を切り替えたり、別のアカウントでサインインしたりせずに、Teams 共有チャネルにアクセスできます。 Teams 内から、外部ユーザーは、[ファイル] タブでファイルとアプリにアクセスできます。ユーザーのアクセスは、共有チャネルのポリシーによって決まります。

クロステナント アクセス設定を使用して、他の Microsoft Entra 組織との信頼関係を管理し、B2B 直接接続の受信と送信のポリシーを定義します。

B2B 直接接続ユーザーが Teams 共有チャネル経由で使用できるリソース、ファイル、アプリケーションの詳細については、「Microsoft Teams のチャット、チーム、チャネル、およびアプリ」を参照してください。

Azure AD B2C

Azure AD B2C は、コンシューマー向けおよび顧客向けアプリのユーザー体験を構築できる顧客 ID およびアクセス管理 (CIAM) ソリューションです。 顧客向けアプリを作成している企業または開発者であれば、Azure AD B2C を使用することで、多数の消費者、顧客、または一般ユーザーへと範囲を拡張できます。 開発者は、Azure AD B2C をアプリケーションのフル機能 CIAM システムとして使用できます。

Azure AD B2C を使用して、顧客は既に作成している ID (Facebook や Gmail など) を使用してサインインできます。 顧客のサインアップ、サインイン、アプリケーション使用時のプロファイルの管理を、完全にカスタマイズして制御できます。

Azure AD B2C は Microsoft Entra ID と同じテクノロジに基づいて構築されていますが、機能の違いがある別個のサービスです。 Azure AD B2C テナントと Microsoft Entra テナントの違いの詳細については、「Azure AD B2C ドキュメント」の「サポートされている Microsoft Entra 機能」を参照してください。

External Identities 機能セットの比較

次の表では、Microsoft Entra External ID で対応できるシナリオの詳細な比較を示しています。 B2B のシナリオでは、外部ユーザーはお客様の Microsoft Entra 組織に所属していません。

| B2B コラボレーション | B2B 直接接続 | Azure AD B2C | |

|---|---|---|---|

| 主要なシナリオ | 外部ユーザーが自分の好みの ID を使用して Microsoft Entra 組織内のリソースにサインインできるようにして、外部ユーザーと共同作業を行います。 Microsoft アプリケーションまたは独自のアプリケーション (SaaS アプリ、カスタム開発アプリなど) へのアクセスを提供します。 例:外部ユーザーを招待して、Microsoft アプリにサインインするか、Teams 内でゲスト メンバーになります。 |

相互接続を確立して、他の Microsoft Entra 組織のユーザーと共同作業を行います。 現在、外部ユーザーが Teams のそれぞれのホーム インスタンスからアクセスできる、Teams 共有チャネルで使用できます。 例: チャット、通話、コンテンツの共有を行うスペースを提供する、Teams 共有チャネルに外部ユーザーを追加します。 |

ID エクスペリエンスに Azure AD B2C を使用してコンシューマーにアプリを発行します。 最新の SaaS または独自に開発したアプリケーション (ファーストパーティの Microsoft アプリ以外) の ID とアクセスの管理を提供します。 |

| 対象者 | サプライヤー、パートナー、ベンダーなどの外部組織のビジネス パートナーとの共同作業。 これらのユーザーは、Microsoft Entra ID またはマネージド ID を持っている場合と持っていない場合があります。 | サプライヤー、パートナー、ベンダーなど、Microsoft Entra ID を使用する外部組織のビジネス パートナーとの共同作業。 | 製品の顧客。 これらのユーザーは、別の Azure AD ディレクトリで管理されます。 |

| ユーザー管理 | B2B コラボレーション ユーザーは、従業員と同じディレクトリで管理されますが、通常はゲスト ユーザーとして注釈が付けられます。 ゲスト ユーザーは、従業員と同じように管理したり、同じグループに追加したりできます。 テナント間のアクセス設定を使用して、B2B コラボレーションにアクセスできるユーザーを特定できます。 | Microsoft Entra ディレクトリにユーザー オブジェクトは作成されません。 クロステナント アクセス設定では、B2B コラボレーションにアクセスできるユーザーを特定します。 直接接続。 共有チャネル ユーザーは Teams で管理でき、ユーザーのアクセス権は、Teams 共有チャネルのポリシーによって決まります。 | ユーザー オブジェクトは、Azure AD B2C ディレクトリ内でコンシューマー ユーザー向けに作成されます。 組織の従業員やパートナーのディレクトリ (存在する場合) とは別に管理されます。 |

| サポートされる ID プロバイダー | 外部ユーザーは、職場アカウント、学校アカウント、任意のメール アドレス、SAML および WS-Fed ベースの ID プロバイダー、Gmail、Facebook などのソーシャル ID を使用して共同作業を行うことができます。 | 外部ユーザーは、Microsoft Entra ID 職場アカウントまたは学校アカウントを使用して共同作業を行います。 | ローカル アプリケーションのアカウント (任意のメール アドレス、ユーザー名、または電話番号)、Microsoft Entra ID、サポートされているさまざまなソーシャル ID を持つコンシューマー ユーザー、および SAML または WS-Fed ベースの ID プロバイダーのフェデレーションを介して企業や政府が発行した ID を持つユーザー。 |

| シングル サインオン (SSO) | すべての Microsoft Entra 接続アプリへの SSO がサポートされています。 たとえば、Microsoft 365 またはオンプレミスのアプリケーションや、Salesforce、Workday などの SaaS アプリへのアクセスを提供できます。 | Teams 共有チャネルへの SSO。 | Azure AD B2C テナント内のお客様所有のアプリへの SSO をサポートします。 Microsoft 365 やその他の Microsoft SaaS アプリへの SSO はサポートされていません。 |

| ライセンスと課金 | B2B コラボレーションや Azure AD B2C ユーザーを含む、月間アクティブ ユーザー (MAU) に基づきます。 | B2B コラボレーション、B2B 直接接続、Azure AD B2C の各ユーザーを含む、月間アクティブ ユーザー (MAU) に基づきます。 | B2B コラボレーションや Azure AD B2C ユーザーを含む、月間アクティブ ユーザー (MAU) に基づきます。 |

| セキュリティ ポリシーとコンプライアンス | ホスト/招待元の組織によって管理されます (たとえば、条件付きアクセス ポリシー、テナント間アクセス設定など)。 | ホスト/招待元の組織によって管理されます (たとえば、条件付きアクセス ポリシー、テナント間アクセス設定など)。 | 条件付きアクセスと ID 保護を使用して組織によって管理されます。 |

| 多要素認証 (MFA) | ユーザーのホーム テナントからの MFA 要求を受け入れるための受信信頼設定が構成されており、ユーザーのホーム テナントで MFA ポリシーが既に満たされている場合に、外部ユーザーがサインインできます。 MFA 信頼が有効になっていない場合、ユーザーにはリソース組織からの MFA チャレンジが表示されます。 | ユーザーのホーム テナントからの MFA 要求を受け入れるための受信信頼設定が構成されており、ユーザーのホーム テナントで MFA ポリシーが既に満たされている場合に、外部ユーザーがサインインできます。 MFA 信頼が有効になっておらず、条件付きアクセス ポリシーで MFA が必要な場合、ユーザーはリソースへのアクセスをブロックされます。 組織からの MFA 要求を受け入れるように受信信頼設定を構成する "必要があります"。 | Microsoft Entra 多要素認証と直接統合します。 |

| Microsoft クラウド設定 | サポートされています。 | サポートされていません。 | 適用不可。 |

| エンタイトルメント管理 | サポートされています。 | サポートされていません。 | 適用不可。 |

| 基幹業務 (LOB) アプリ | サポートされています。 | サポートされていません。 B2B 直接接続が有効なアプリのみを共有できます (現時点では、Teams Connect 共有チャネルのみ)。 | RESTful API で動作します。 |

| 条件付きアクセス | ホスト/招待元の組織によって管理されます。 | ホスト/招待元の組織によって管理されます。 | 条件付きアクセスと ID 保護を使用して組織によって管理されます。 |

| ブランド化 | ホスト/招待元の組織のブランドが使用されます。 | サインイン画面の場合は、ユーザーのホーム組織のブランドが使用されます。 共有チャネルでは、リソース組織のブランドが使用されます。 | アプリケーションまたは組織ごとの完全にカスタマイズ可能なブランド。 |

組織の要件に基づいて、マルチテナント組織でテナント間同期 (プレビュー) を使用できます。 この新機能の詳細については、マルチテナント組織のドキュメントと機能の比較に関するページを参照してください。