先進認証と承認の戦略を設計する

このユニットでは、先進認証に向けたいくつかの具体的な戦略に対処します。

- 条件付きアクセス

- 継続的アクセス認証

- 脅威インテリジェンスの統合

- リスクのスコアリング

条件付きアクセス

ユーザーはさまざまなデバイスやアプリを使ってどこからでも組織のリソースにアクセスできます。 IT 管理者は、これらのデバイスがセキュリティとコンプライアンスの標準を満たしているかどうかを確認する必要があります。 だれがリソースにアクセスできるかに重点を置くだけでは十分ではなくなっています。

セキュリティと生産性のバランスを取るためには、アクセスの制御に関する決定を行う前に、リソースへのアクセス方法を考慮する必要があります。 Microsoft Entra 条件付きアクセスにより、この要件に対処できます。 条件付きアクセスを使用すると、クラウド アプリへのアクセスに関する条件に基づいて、アクセス制御の決定を自動的に行うことができます。

ベスト プラクティス: 会社のリソースへのアクセスを管理および制御します。

詳細:SaaS アプリや Microsoft Entra 接続アプリに関するグループ、場所、アプリケーションの機密性に基づいて、共通の Microsoft Entra 条件付きアクセス ポリシーを構成します。

ベスト プラクティス: レガシ認証プロトコルをブロックします。

詳細: 攻撃者は、毎日古いプロトコルの弱点を悪用しています (特にパスワード スプレー攻撃)。 条件付きアクセスを構成して、レガシ プロトコルをブロックします。

継続的アクセス評価

トークンの有効期限と更新は、業界の標準メカニズムです。 Outlook などのクライアント アプリケーションが Exchange Online などのサービスに接続する場合、API 要求は OAuth 2.0 アクセス トークンを使用して承認されます。 既定では、アクセス トークンは 1 時間有効です。有効期限が切れると、クライアントは Microsoft Entra ID にリダイレクトされて、トークンは更新されます。 この更新期間によって、ユーザー アクセスのポリシーを再評価する機会を得られます。 たとえば、条件付きアクセス ポリシーのため、またはディレクトリでユーザーが無効になったために、トークンを更新しないことを選択する場合があります。

ユーザーの状態が変化したタイミングと、ポリシーの変更を適用できるタイミングの間のラグについて、お客様の懸念がありました。 Microsoft Entra ID では、トークンの有効期間を短縮した "ブラント オブジェクト" アプローチを用いて実験を行い、リスクがなくならずにユーザー エクスペリエンスと信頼性が低下する可能性があることがわかりました。

ポリシー違反やセキュリティの問題にタイムリーに対応するには、トークン発行元 (Microsoft Entra ID) と証明書利用者 (対応のアプリ) の間で "対話" を行う必要があります。 この双方向の対話では、2 つの重要な機能が提供されます。 証明書利用者は、ネットワークの場所など、プロパティがいつ変更したかを確認し、トークンの発行者に通知できます。 また、アカウントの侵害、無効化、またはその他の懸念事項のために、特定のユーザーのトークンへの信用を停止するよう証明書利用者に指示する方法が、トークン発行元に提供されます。 この対話のメカニズムは、継続的アクセス評価 (CAE) と呼ばれます。 重大なイベントの評価の目標は、応答をほぼリアルタイムにすることですが、イベントの伝搬時間のために最大 15 分の遅延が発生する可能性があります。ただし、IP の場所のポリシーは即時に適用されます。

継続的アクセス評価の初期実装では、Exchange、Teams、SharePoint Online に重点を置いています。

継続的アクセス評価は、Exchange Online の Azure Government テナント (GCC High および DOD) で使用できます。

主な利点

- ユーザーの終了またはパスワードの変更/リセット: ユーザー セッションの失効がほぼリアルタイムで適用されます。

- ネットワークの場所の変更: 条件付きアクセスの場所のポリシーがほぼリアルタイムで適用されます。

- 条件付きアクセスの場所のポリシーにより、信頼されたネットワークの外部にあるコンピュータへのトークンのエクスポートを防止できます。

シナリオ

継続的アクセス評価のシナリオには、重大なイベントの評価、条件付きアクセス ポリシーの評価の 2 つがあります。

重大なイベントの評価

継続的アクセス評価は、サービス (Exchange Online、SharePoint Online、Teams など) が Microsoft Entra の重大なイベントにサブスクライブできるようにすることで実装されます。 この場合、これらのイベントをほぼリアルタイムで評価および適用できます。 重大なイベントの評価は、条件付きアクセス ポリシーに依存しないため、任意のテナントで使用できます。 現在、次のイベントが評価されます。

- ユーザーアカウントが削除または無効化された

- ユーザーのパスワードが変更またはリセットされた

- ユーザーに対して多要素認証が有効化された

- 管理者が、ユーザーのすべての更新トークンを明示的に取り消した

- 高いユーザー リスクが Microsoft Entra ID 保護によって検出された

このプロセスにより、重大なイベントが発生してから数分以内に、Microsoft 365 クライアント アプリから組織の SharePoint Online ファイル、電子メール、予定表、タスク、および Teams にアクセスできなくなるというシナリオが可能になります。

条件付きアクセス ポリシーの評価

Exchange Online、SharePoint Online、Teams、MS Graph は、重要な条件付きアクセス ポリシーを、サービス自体内で評価するために同期できます。

このプロセスにより、ネットワークの場所が変更された場合はただちに、Microsoft 365 クライアント アプリまたは SharePoint Online から組織のファイル、電子メール、予定表、タスクにアクセスできなくなるというシナリオが可能になります。

| Outlook Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | サポートされています | サポート対象 | サポート対象 | サポート対象 | サポートされています |

| Exchange Online | サポートされています | サポート対象 | サポート対象 | サポート対象 | サポートされています |

| Office Web アプリ | Office Win32 アプリ | Office for iOS | Office for Android | Office for Mac | |

|---|---|---|---|---|---|

| SharePoint Online | サポートされていません * | サポートされています | サポート対象 | サポート対象 | サポートされています |

| Exchange Online | サポートされていません | サポートされています | サポート対象 | サポート対象 | サポートされています |

| OneDrive Web | OneDrive Win32 | OneDrive iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | サポートされています | サポートされていません | サポートされています | サポート対象 | サポートされていません |

| Teams Web | Teams Win32 | Teams iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Teams サービス | 部分的にサポートされています。 | 部分的にサポート | 部分的にサポート | 部分的にサポート | 部分的にサポートされています。 |

| SharePoint Online | 部分的にサポートされています。 | 部分的にサポート | 部分的にサポート | 部分的にサポート | 部分的にサポートされています。 |

| Exchange Online | 部分的にサポートされています。 | 部分的にサポート | 部分的にサポート | 部分的にサポート | 部分的にサポート |

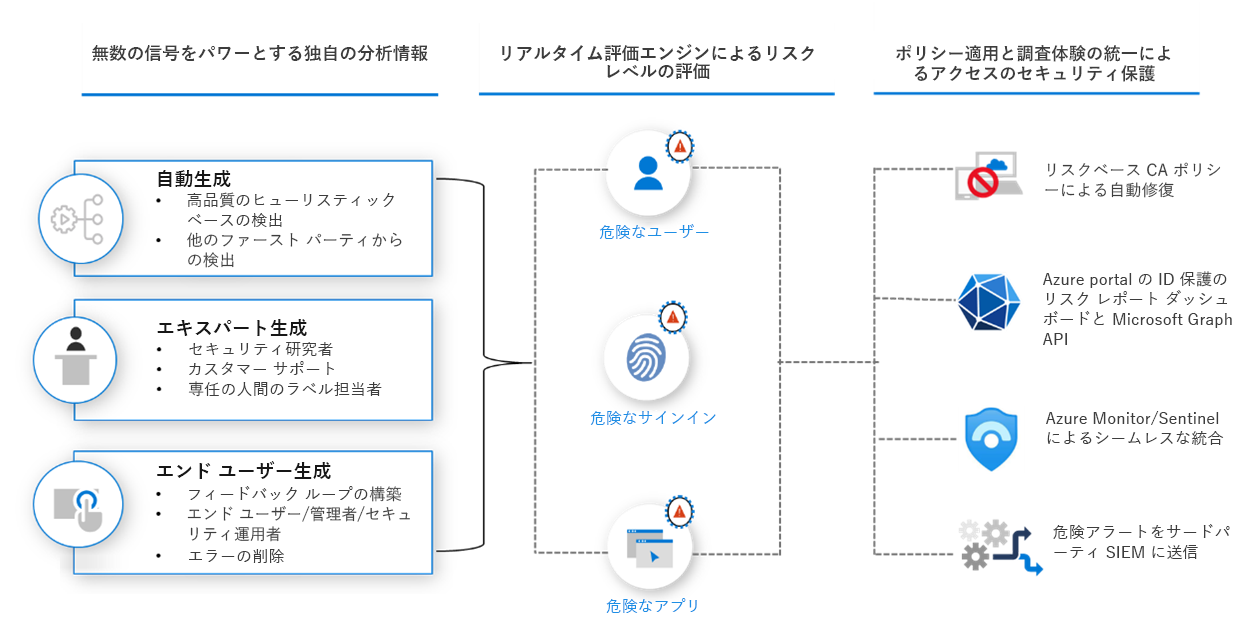

Microsoft Entra ID 保護

Identity Protection を使用することで、組織は次の 3 つの主要なタスクを実行することができます。

- ID ベースのリスクの検出と修復を自動化します。

- ポータルのデータを使用してリスクを調査します。

- リスク検出データを他のツールにエクスポートします。

Identity Protection は、Microsoft が Microsoft Entra ID を使用する組織、Microsoft アカウントを使用する消費者分野、Xbox を使用するゲームでの立場から得た知識を利用して、ユーザーを保護します。 Microsoft は、脅威を特定し顧客を保護するために、1 日あたり何兆もの信号を分析します。

Identity Protection によって生成された信号、受信した信号は、条件付きアクセスなどのツールにさらに送信してアクセスに関する決定を行うことができます。また、セキュリティ情報とイベント管理 (SIEM) ツールに送り戻して、詳細な調査を行うこともできます。

リスクを検出する

Identity Protection によって次のようなさまざまな種類のリスクが検出されます。

- 匿名 IP アドレスの使用

- 特殊な移動

- マルウェアにリンクした IP アドレス

- 通常とは異なるサインイン プロパティ

- 漏洩した資格情報

- パスワード スプレー

- その他...

リスク シグナルは、多要素認証の実行、セルフサービス パスワード リセットを使用したパスワードのリセット、管理者がアクションを実行するまでのアクセスのブロックなど、修復作業をトリガーすることができます。

上記とその他のリスクに関する詳細 (計算方法や計算するタイミングなど) は「リスクとは」という記事に記載されています。

リスクの調査

管理者は検出内容を確認し、必要に応じて手動で操作を行うことができます。 Identity Protection では、管理者が調査に使用する 3 つの主要なレポートがあります。

- 危険なユーザー

- 危険なサインイン

- リスク検出

詳細については以下に関する記事を参照してください。リスクを調査する方法。

リスク レベル

Identity Protection では、リスクを低、中、高の複数のレベルに分類します。

Microsoft では、リスクの計算方法に関する具体的な詳細は提供していません。 リスクのレベルごとに、ユーザーまたはサインインがセキュリティ侵害されているという信頼度が高くなります。 たとえば、見慣れないサインイン プロパティのインスタンスが 1 つあるといったことは、資格情報の漏洩ほど脅威的ではない可能性があります。

Note

リスク ベースのポリシーは ID 保護でも作成できますが、条件付きアクセス ポリシーを使って作成することをおすすめします。

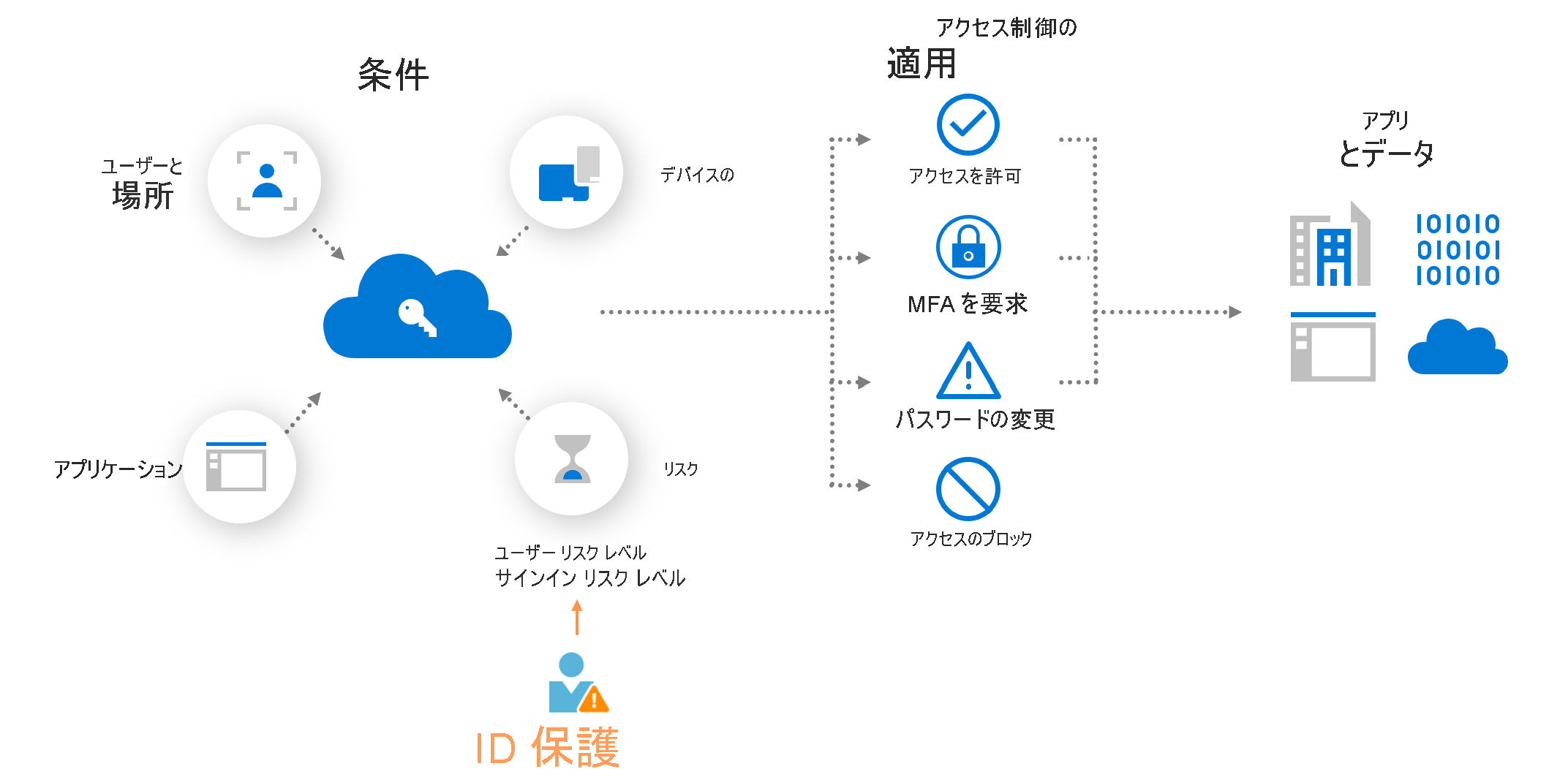

リスク ベースの条件付きアクセス ポリシー

アクセス制御ポリシーは、サインインまたはユーザーが危険にさらされていることが検出されたときに組織を保護するために適用できます。 このようなポリシーは、リスクベースのポリシーと呼ばれます。

Microsoft Entra の条件付きアクセスには、サインイン リスクとユーザー リスクという 2 つのリスク条件があります。 組織は、これら 2 つのリスク条件を構成し、アクセス制御方法を選択することで、リスクベースの条件付きアクセス ポリシーを作成できます。 各サインイン時に、Identity Protection は検出されたリスク レベルを条件付きアクセスに送信し、ポリシー条件が満たされた場合はリスクベースのポリシーが適用されます。

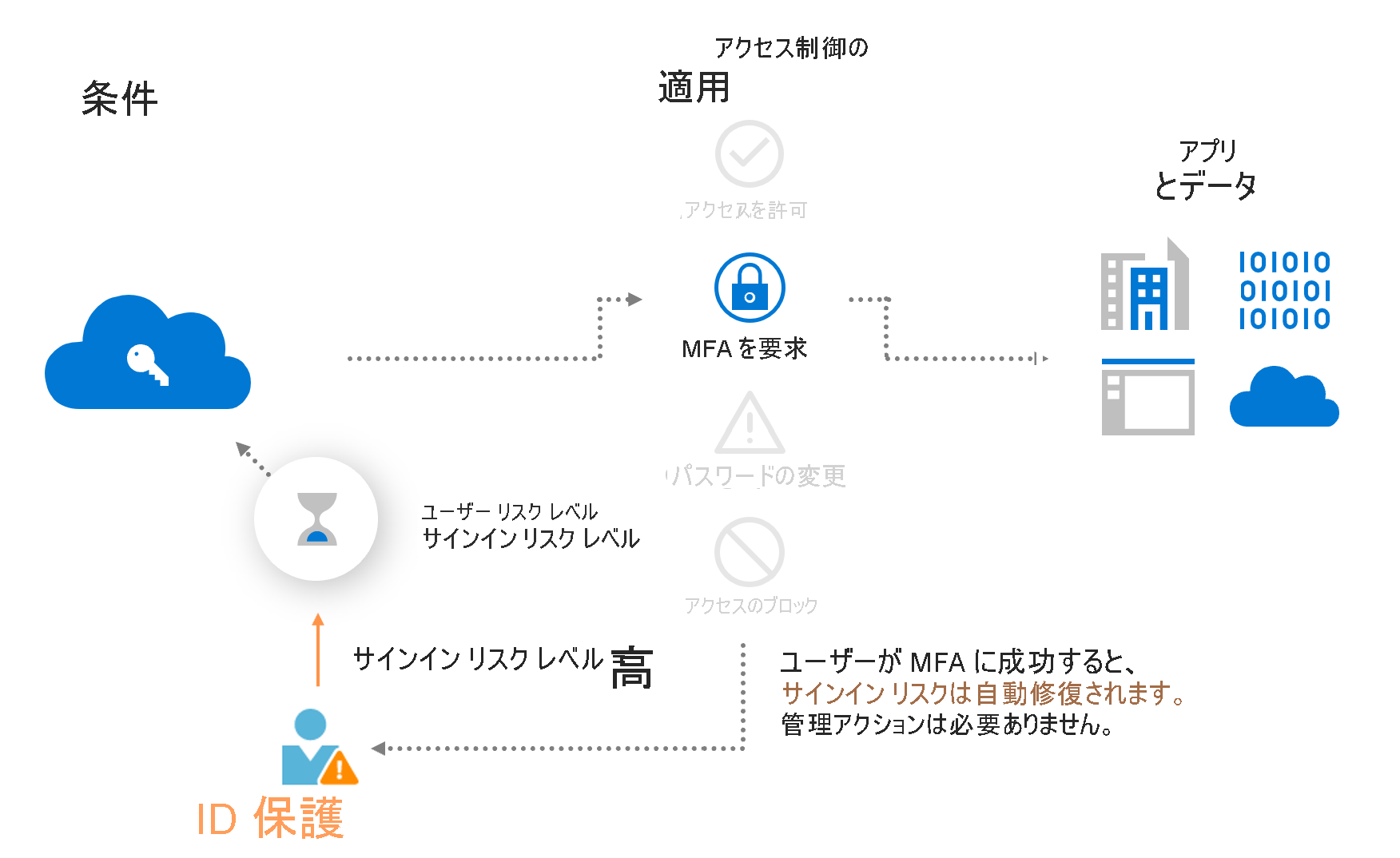

次の図は、サインイン リスク レベルが中または高である場合に多要素認証を必須にするポリシーを適用する例を示しています。

上記の例では、リスクベースのポリシーの主な利点である 自動リスク修復も示しています。 セキュリティで保護されたパスワードの変更など、ユーザーが必要なアクセス制御を正常に完了すると、そのリスクが修復されます。 そのサインイン セッションとユーザー アカウントは危険にさらされないため、管理者からの操作は必要ありません。

このプロセスを使ってユーザーが自己修復を行えるようにすると、セキュリティ侵害から組織を保護しながら、管理者のリスク調査と修復の負担が軽減されます。 リスクの修復の詳細については、「リスクの修復とユーザーのブロック解除」に関する記事を参照してください。

サインイン リスクベースの条件付きアクセス ポリシー

各サインイン時に、Identity Protection は数百のシグナルをリアルタイムで分析し、特定の認証要求が承認されない確率を表すサインイン リスク レベルを計算します。 その後、このリスク レベルは条件付きアクセスに送信され、そこで組織の構成済みポリシーが評価されます。 管理者は、サインイン リスクベースの条件付きアクセス ポリシーを構成して、次のような要件を含むサインイン リスクに基づいてアクセス制御を適用できます。

- アクセスのブロック

- アクセスを許可

- 多要素認証を要求する

サインインでリスクが検出された場合、ユーザーは多要素認証などの必要なアクセス制御を実行して自己修復し、危険なサインイン イベントを閉じて管理者の不要なノイズを防ぐことができます。

ユーザー リスクに基づく条件付きアクセス ポリシー

Identity Protection は、ユーザー アカウントに関するシグナルを分析し、ユーザーが侵害された確率に基づいてリスク スコアを計算します。 ユーザーが危険なサインイン動作をしている場合、または資格情報が漏洩した場合、Identity Protection はこれらのシグナルを使ってユーザー リスク レベルを計算します。 管理者は、ユーザー リスクベースの条件付きアクセス ポリシーを構成して、次のような要件を含むユーザー リスクに基づいてアクセス制御を適用できます。

- アクセスのブロック

- アクセスを許可しますが、セキュリティで保護されたパスワードの変更が必要です。

セキュリティで保護されたパスワードの変更により、ユーザー リスクが修復され、危険なユーザー イベントが閉じ、管理者の不要なノイズが防止されます。

保護されたアクション

Microsoft Entra ID 内の保護されたアクションは、条件付きアクセス ポリシーが割り当てられているアクセス許可です。 ユーザーが保護されたアクションを実行しようとすると、まず、必要なアクセス許可に割り当てられている条件付きアクセス ポリシーを満たす必要があります。 たとえば、管理者が条件付きアクセス ポリシーを更新できるようにするには、フィッシング対策 MFA ポリシーを最初に満たすように要求することができます。

保護されたアクションを使用する理由

保護を強化する必要がある場合、保護されたアクションを使用します。 保護されたアクションは、使用されているロールや、ユーザーにアクセス許可が付与された方法に関係なく、強力な条件付きアクセス ポリシー保護を必要とするアクセス許可に適用できます。 ポリシーの適用は、ユーザーのサインインまたはルールのアクティブ化時ではなく、ユーザーが保護されたアクションを実行しようとするときに行われるため、必要な場合にのみユーザーにプロンプトが表示されます。

保護されたアクションで通常使用されるポリシー

すべてのアカウント (特に特権ロールを持つアカウント) で多要素認証を使用することをお勧めします。 保護されたアクションを使用して、追加のセキュリティを要求できます。 一般的でより強力な条件付きアクセス ポリシーを次に示します。

- パスワードレス MFA やフィッシング対策 MFA など、より強力な MFA 認証強度。

- 条件付きアクセス ポリシーのデバイス フィルターを使用した特権アクセス ワークステーション。

- 条件付きアクセスのサインイン頻度のセッション制御を使用した、セッション タイムアウトの短縮。

保護されたアクションで使用できるアクセス許可

条件付きアクセス ポリシーを限定されたアクセス許可のセットに適用できます。 保護されたアクションは、次の分野で使用できます。

- 条件付きアクセス ポリシーの管理

- テナント間アクセス設定の管理

- ネットワークの場所を定義するカスタム ルール

- 保護されたアクションの管理