条件付きアクセスとゼロ トラストの調整

まず、いくつかの設計原則から始めます。

ゼロ トラスト ポリシー エンジンとしての条件付きアクセス

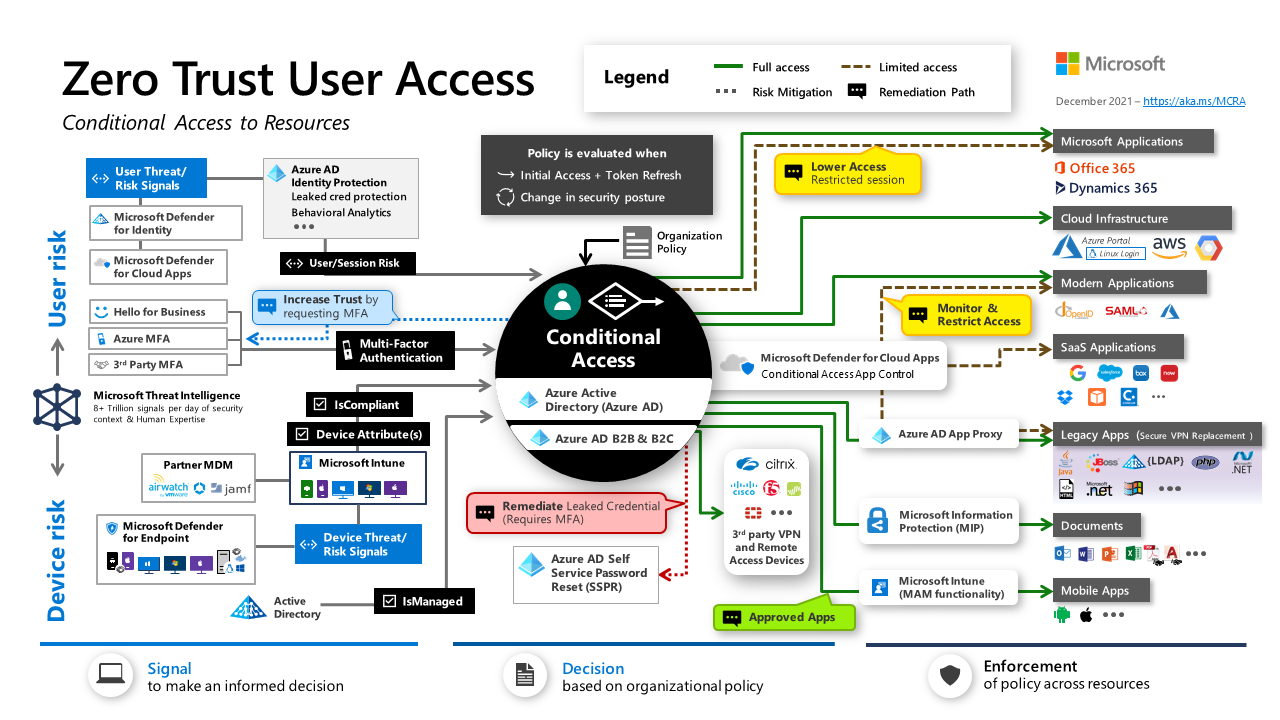

Microsoft のゼロ トラストへのアプローチには、メイン ポリシー エンジンとしての条件付きアクセスが含まれます。 このアプローチの概要を次に示します。

このアーキテクチャの SVG ファイルをダウンロードします。

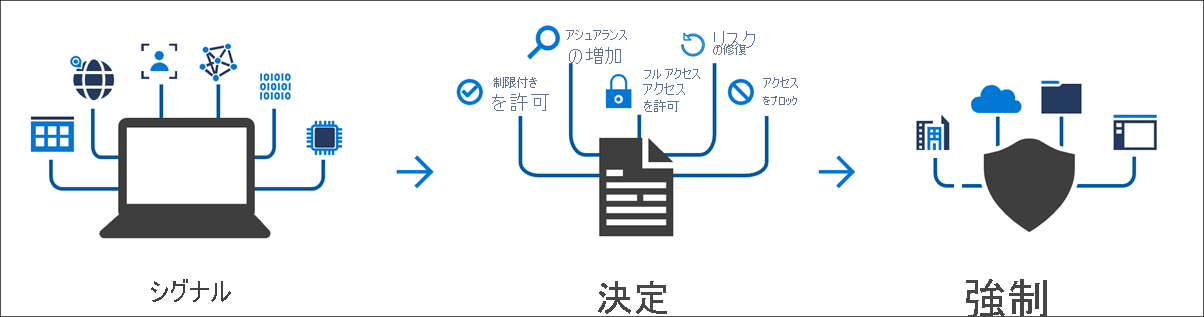

条件付きアクセスは、ポリシー定義とポリシーの適用の両方を網羅するゼロ トラスト アーキテクチャのポリシー エンジンとして使用されます。 次に示すように、さまざまなシグナルまたは条件に基づいて、条件付きアクセスによってリソースへのアクセスがブロックされたり、制限されたりすることがあります。

条件付きアクセスの要素とその内容について詳しく説明します。

この図は、非対話型または人間以外のアクセスではなく、リソースへのユーザーアクセスを保護するのに役立つ条件付きアクセスと関連要素を示しています。 次の図では、両方の型の ID について説明します。

リソースへの人間以外のアクセスも保護する必要があります。 現時点では、条件付きアクセスを使用して、クラウド リソースへの人間以外のアクセスを保護することはできません。 OAuth ベースのアクセスに対する許可の制御など、別の方法を使用する必要があります。

条件付きアクセスの原則とゼロ トラストの原則

上記の情報に基づいて、推奨される原則の概要を示します。 Microsoft では、次の 3 つの主要な Microsoft ゼロ トラスト原則に沿った、条件付きアクセスに基づいてアクセス モデルを作成することをお勧めします。

| ゼロ トラストの原則 | 条件付きアクセスの原則 |

|---|---|

| 明示的に検証する | - コントロール プレーンをクラウドに移動します。 アプリを Microsoft Entra ID と統合し、条件付きアクセスを使って保護します。 - すべてのクライアントを外部であると考えます。 |

| 最小限の特権アクセスを使用する | - コンプライアンスと、ユーザー リスク、サインイン リスク、デバイス リスクを含むリスクに基づいてアクセスを評価します。 - これらのアクセスの優先順位を使用します。 - 保護するために条件付きアクセスを使用して、リソースに直接アクセスします。 - 保護には条件付きアクセスを使用し、Microsoft Entra アプリケーション プロキシを使用することでリソースへのアクセスを公開します。 - 条件付きアクセス ベースの VPN を使用してリソースにアクセスします。 アプリまたは DNS 名のレベルへのアクセスを制限します。 |

| 侵害を想定する | - セグメント ネットワーク インフラストラクチャ。 - エンタープライズ PKI の使用を最小限に抑えます。 - シングル サインオン (SSO) を AD FS からパスワードハッシュ同期 (PHS) に移行します。 - Microsoft Entra ID で Kerberos KDC を使用することで DC の依存関係を最小限に抑えます。 - 管理プレーンをクラウドに移動します。 Microsoft エンドポイント マネージャーを使用してデバイスを管理します。 |

条件付きアクセスのより詳細な原則と推奨される方法を次に示します。

- 条件付きアクセスにゼロ トラスト原則を適用します。

- ポリシーを運用環境に配置する前に、レポート専用モードを使用します。

- ポジティブなシナリオとネガティブなシナリオ両方をテストします。

- 条件付きアクセス ポリシーで変更とリビジョン コントロールを使用します。

- Azure DevOps / GitHub や Azure Logic Apps などのツールを使用して、条件付きアクセス ポリシーの管理を自動化します。

- 一般的なアクセスには、必要に応じてブロック モードを使用します。

- すべてのアプリケーションとプラットフォームが保護されていることを確認します。 条件付きアクセスには暗黙的な "すべて拒否" はありません。

- すべての Microsoft 365 ロールベースのアクセス制御 (RBAC) システムで特権ユーザーを保護します。

- リスクの高いユーザーとサインインには、パスワードの変更と多要素認証が必要です (サインインの頻度によって適用)。

- リスクの高いデバイスからのアクセスを制限します。 条件付きアクセスのコンプライアンス チェックで Intune コンプライアンス ポリシーを使用します。

- Office 365、Azure、AWS、Google Cloud の管理者ポータルへのアクセスなど、特権システムを保護します。

- 管理者と信頼されていないデバイスでの永続的なブラウザー セッションを防止します。

- レガシ認証をブロックします。

- 不明またはサポートされていないデバイス プラットフォームからのアクセスを制限します。

- 可能な場合は、リソースへのアクセスに準拠しているデバイスが必要です。

- 強力な資格情報の登録を制限します。

- 停止する前に適切な条件が満たされていれば、停止が発生してもセッションを続行できる既定のセッション ポリシーを使用することを検討してください。