Microsoft 365 Copilot が Microsoft 365 の分離とアクセス制御を使用する方法を調べる

前のトレーニング ユニットでは、アクセス制御とテナントの分離は、Microsoft 365 だけでなく、Microsoft 365 Copilot にも使用される 2 つの重要なデータ保護形式であることを示しました。 Microsoft 365 Copilot は、ユーザーが SharePoint、OneDrive、Teams などの Microsoft 365 サービス内で表示以上のレベルのアクセス許可を持っているデータにのみアクセスすることで、アクセスの制御を実装しています。 テナントの分離について、Microsoft はクラウド サービスのマルチテナント アーキテクチャがエンタープライズ レベルのセキュリティ、機密性、プライバシー、整合性、可用性の基準をサポートするように継続的に取り組んでいます。 このトレーニング ユニットでは、Microsoft 365 と Microsoft 365 Copilot がアクセス制御とテナントの分離を利用する方法について詳しく説明します。

Microsoft 365 マルチテナント アーキテクチャ

クラウド コンピューティングの主な利点の 1 つは、多数の顧客間で同時に共有される共通のインフラストラクチャの概念であり、規模の経済につながることです。 Microsoft が提供するサービスの規模と範囲のために、Microsoft 365 を人間の多大な操作で管理するのは困難で、非現実的なことになります。 Microsoft は、グローバルに分散されたデータ センターを通じて Microsoft 365 サービスを提供します。 Microsoft は、各データ センターを高度に自動化していて、人間の手助けが必要な操作や顧客データへのアクセスはほとんどなくなっています。 Microsoft のスタッフは、自動化されたツールと高度なセキュリティで保護されたリモート アクセスを使用して、これらのサービスとデータ センターをサポートしています。

Microsoft 365 には複数のサービスが含まれていて、それらが重要なビジネス機能を提供し、Microsoft 365 Copilot などの Microsoft 365 エクスペリエンス全体に貢献しています。 これらの各サービスは自己完結型であり、相互に統合するように設計されています。 Microsoft 365 の設計は、次の原則に基づいています:

- サービス指向アーキテクチャ。 適切に定義されたビジネス機能を提供する相互運用可能なサービスの形式でソフトウェアを設計および開発すること。

-

運用上のセキュリティ保証。 次のような Microsoft 独自のさまざまな機能を通じて得られた知識を組み込んだフレームワーク:

- Microsoft セキュリティ開発ライフサイクル。

- Microsoft Security Response Center。

- サイバーセキュリティの脅威の状況に関する深い認識。

Microsoft 365 サービスは相互運用できます。 ただし、Microsoft は、組織がそれらを相互に独立した自律サービスとして展開および運用できるように設計しました。 Microsoft は、Microsoft 365 の職務と責任領域を分離して、組織の資産の不正または意図しない変更や誤用の機会を減らします。 Microsoft 365 チームには、包括的なロールベースのアクセス制御メカニズムの一部として定義済みのロールが含まれています。

テナントの分離

Microsoft は、あるテナントの操作が、別のテナントのセキュリティやサービスに影響を与えたり、別のテナントのコンテンツにアクセスしたりすることを防ぐように、セキュリティ対策を実装しています。 このようなテナントの分離状態を表す業界用語が、テナントの分離です。 テナントの分離とは、Microsoft 365 マルチテナント アーキテクチャ内で各顧客のデータとサービスを論理的に分離することです。 マルチテナント環境でテナント分離を管理する主な目標は、次の 2 つです:

- テナント間での顧客データの漏洩や無許可アクセスの防止。

- あるテナントのアクションが別のテナントのサービスに悪影響を及ぼすことの防止

Microsoft 365 テナント分離の主な側面には、次のようなものがあります:

インフラストラクチャの分離。 各テナントは、Exchange Online や SharePoint Online などのコア サービスの基になる Azure インフラストラクチャの分離された独自の部分を取得します。 この設計により、基本的なレベルでデータを分離します。

データの分離。 データベース スキーマ、暗号化、およびアクセス制御メカニズムにより、顧客データが論理的に分離されます。 Microsoft は、テナント間でデータを共有しません。

認証の境界。 ユーザーは、Microsoft Entra ID に対して検証された資格情報で自分のテナントにのみアクセスできます。 この設計により、テナント間アクセスを防止します。

注:

Azure Active Directory (Azure AD) は現在、Microsoft Entra ID になりました。 詳細情報 を参照してください。

サービスのカスタマイズ。 設定、構成、カスタマイズは、特定のテナントにのみ適用されます。 テナントは、お互いの環境に影響を与えることはできません。

コンプライアンス コントロール。 Microsoft のコンプライアンス認定とデータ暗号化などのコントロールは、個々のテナント レベルで適用されます。

監視と診断。 Microsoft では、テナント分析とログを分離して、顧客自身のデータとサービスの使用状況のみを可視化します。

通常の検証。 Microsoft では、テナントの分離保護を継続的に検証するために、監査、侵入テスト、厳格なアクセス レビューを採用しています。

テナントの分離により、お客様は Microsoft 365 を安全にカスタマイズできます。 自社のデータと設定が共有インフラストラクチャにある別の組織と分離された状態を維持していること認識しているからできることです。

Microsoft は、Microsoft 365 全体で複数の保護形式を実装することで、お客様が Microsoft 365 のサービスとアプリケーションを侵害するのを防ぎます。 この保護により、お客様が他のテナントや Microsoft 365 システム自体に不正にアクセスすることも防止されます。 これには、物理的な分離でのみ提供されるものと同等の脅威に対する保護と軽減策を提供する、堅牢な論理分離コントロールが含まれています。 次の保護は、Microsoft 365 に見られる分離コントロールのサンプルを提供します:

- Microsoft 365 サービスの各テナント内の顧客データの論理的な分離は、Microsoft Entra 承認とロールベースのアクセス制御によって実現されます。

- SharePoint Online には、ストレージ レベルでのデータ分離メカニズムが用意されています。

- Microsoft では厳格な物理的セキュリティ、バックグラウンド スクリーニング、多層暗号化戦略を使用して、顧客データの機密性と整合性を保護しています。 すべての Microsoft 365 データセンターには生体認証アクセス制御があり、ほとんどの場合、物理的なアクセスを得るために掌紋が必要になります。 さらに、米国に拠点を置くすべての Microsoft 従業員は、採用プロセスの一環として、標準的な身元調査を正常に完了する必要があります。 Microsoft 365 の管理アクセスに使用されるコントロールの詳細については、「Microsoft 365 のアカウント管理」を参照してください。

- Microsoft 365 では、BitLocker、トランスポート層セキュリティ (TLS)、インターネット プロトコル セキュリティ (IPsec) など、お客様の保存中および転送中のデータを暗号化するサービス側のテクノロジを使用しています。 Microsoft 365 の暗号化の詳細については、「Microsoft 365 の暗号化テクノロジー」を参照してください。

これらの保護を組み合わせることで、物理的な分離でのみ提供されるものと同等の脅威に対する保護と軽減策を提供する、堅牢な論理分離コントロールが提供されます。

データの分離とアクセス制御

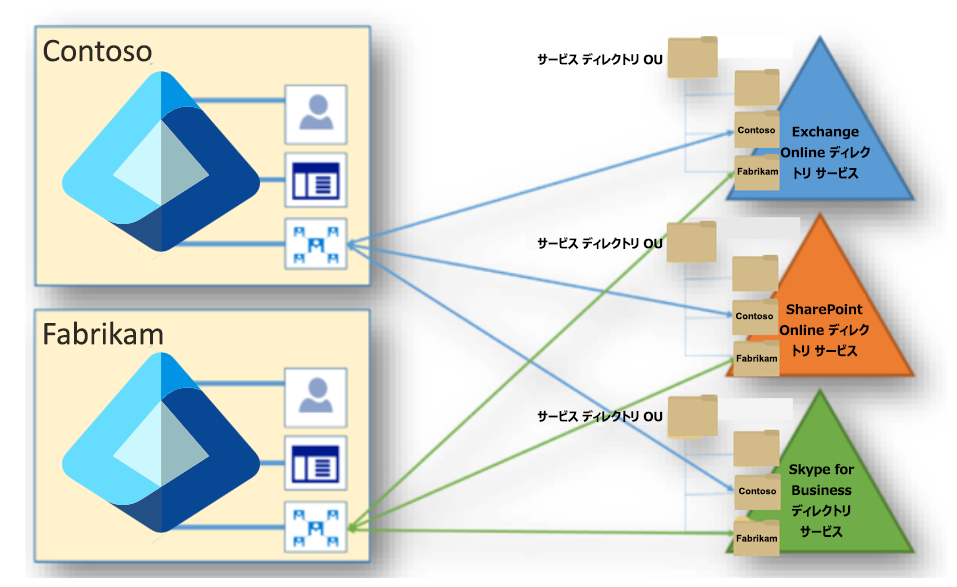

Microsoft Entra ID と Microsoft 365 は、数十のサービス、数百のエンティティ、数千のリレーションシップ、数万の属性を含む非常に複雑なデータ モデルを使用しています。 大まかに言うと、Microsoft Entra ID とサービス ディレクトリは、状態ベースのレプリケーション プロトコルを使用して同期されたテナントと受信者のコンテナーです。 次の図に示すように、Microsoft Entra ID 内に保持されているディレクトリ情報に加えて、各サービスのワークロードには独自のディレクトリ サービス インフラストラクチャがあります。

このモデル内には、ディレクトリ データの単一のソースが存在していません。 特定のシステムが個々のデータを所有していますが、すべてのデータを保持する単一のシステムはありません。 Microsoft 365 サービスは、このデータ モデルで Microsoft Entra ID と連携します。 Microsoft Entra ID は、共有データの "真実のシステム" であり、通常、すべてのサービスで使用される小規模で静的なデータです。 Microsoft 365 および Microsoft Entra ID 内で使用されるフェデレーション モデルは、データの共有ビューを提供します。

Microsoft 365 は、物理ストレージと Azure クラウド ストレージの両方を使用します。 たとえば、Exchange Online は顧客データに専用のストレージを使用します。 SharePoint Online は、SQL Server ストレージと Azure Storage の両方を使用するため、ストレージ レベルで顧客データを分離する必要があります。

理解度チェック

次の各質問に最適な回答を選択します。 次に、「自分の回答を確認します」を選択します。