認証方法について説明する

ID プラットフォームの主な機能の 1 つとして、ユーザーがデバイス、アプリケーション、またはサービスにサインインする際の資格情報の確認、つまり "認証" があります。 Microsoft Entra ID には、さまざまな認証方法が用意されています。

パスワード

パスワードは最も一般的な認証形式ですが、問題が多く、1 つの認証形式のみが使用される単一要素認証で使用される場合は特に問題です。 覚えやすいと、ハッカーから侵害されやすくなります。 簡単にハッキングされない強力なパスワードは覚えにくく、忘れるとユーザーの生産性に影響します。

パスワードの使用は、Microsoft Entra ID で利用可能なより安全な認証方法で補完するか、置き換える必要があります。

電話番号

Microsoft Entra ID では、電話ベースの認証に 2 つのオプションがサポートされています。

SMS ベースの認証。 モバイル デバイスのテキスト メッセージングで使用されるショート メッセージ サービス (SMS) は、第 1 の認証形式として使用できます。 SMS ベースのサインインでは、ユーザーはアプリケーションやサービスにアクセスするためのユーザー名とパスワードを知る必要がありません。 代わりに、登録済みの携帯電話番号を入力し、確認コードを含むテキスト メッセージを受信して、サインイン インターフェイスに入力します。

ユーザーは、セルフサービス パスワード リセット (SSPR) または Microsoft Entra 多要素認証の際に、携帯電話の SMS テキスト メッセージングを第 2 の認証形式として使用する本人確認を選択することもできます。 たとえば、ユーザーは SMS テキスト メッセージングを使用することでパスワードを補完できます。 確認コードを含む SMS が携帯電話番号に送信されます。 サインイン プロセスを完了するには、指定された確認コードをサインイン インターフェイスに入力します。

音声通話の検証。 ユーザーは、セルフサービス パスワード リセット (SSPR) または Microsoft Entra 多要素認証の際に、音声通話を第 2 の認証形式として使用して本人確認を行うことができます。 電話確認では、ユーザーが登録した電話番号に自動音声通話がかけられます。 サインイン プロセスを完了するには、ユーザーはテンキーで # を入力するように求められます。 Microsoft Entra ID では、音声通話は、第 1 の認証形式としてサポートされていません。

OATH

OATH (Open Authentication) は、時間ベースのワンタイム パスワード (TOTP) コードが生成される方法を指定するオープン標準です。 ワンタイム パスワード コードを使用して、ユーザーを認証できます。 OATH TOTP は、ソフトウェアまたはハードウェアを使用してコードを生成すると実装されます。

ソフトウェア OATH トークン は通常、アプリケーションです。 Microsoft Entra ID は、各 OTP を生成するためにアプリに入力して使用される秘密鍵 (シード) を生成します。

OATH TOTP ハードウェア トークン (パブリック プレビュー段階でサポートされています) はキー フォブに似た小型のハードウェア デバイスで、コードが 30 秒または 60 秒ごとに更新されて表示されます。 OATH TOTP ハードウェア トークンには、通常、トークンで事前にプログラミングされた秘密鍵 (シード) が付属しています。 これらのキーと各トークンに固有のその他の情報は、Microsoft Entra ID に入力された後、エンドユーザーが使用できるようにアクティブにされる必要があります。

OATH ソフトウェア トークンとハードウェア トークンは、セルフサービス パスワード リセット (SSPR) または Microsoft Entra 多要素認証の際に本人確認を行うために、Microsoft Entra ID の第 2 の認証形式としてのみサポートされています。

パスワードレスの認証

多くの組織が最終的に目指しているのは、サインインの際にパスワードを使用しないようにすることです。 ユーザーがパスワードレスの方法でサインインする場合、Windows Hello for Business による生体認証や FIDO2 セキュリティ キーなどの方法を使用して資格情報が渡されます。 これらの認証方法は、攻撃者が簡単に複製することはできません。

ユーザーのサインイン エクスペリエンスを簡略化し、攻撃のリスクを軽減するために、Microsoft Entra ID にはパスワードレスの方法を使用してネイティブに認証する方法が用意されています。

次の動画では、パスワードの問題点と、パスワードレス認証が非常に重要である理由について説明しています。

Windows Hello for Business

Windows Hello for Business は、デバイス上で、パスワードに代わる強力な 2 要素認証機能を実現します。 この 2 要素認証は、デバイスに関連付けられたキーまたは証明書と、そのユーザーが知っているもの (PIN) またはそのユーザー自体 (生体認証) を組み合わせています。 PIN 入力と生体認証ジェスチャの両方によって、秘密キーの使用がトリガーされ、データに暗号で署名されてから、ID プロバイダーに送信されます。 ID プロバイダーは、ユーザーの ID を確認し、ユーザーを認証します。

Windows Hello for Business は、攻撃者が、デバイスだけでなく、生体認証情報または PIN も持っている必要があるため、従業員の知らないうちにアクセスすることがより難しくなり、資格情報の盗難から保護するのに役立ちます。

パスワードレス認証方法として、Windows Hello for Business は第 1 の認証形式として機能します。 さらに、Windows Hello for Business は、多要素認証の際に本人確認を行うための第 2 の認証形式として使用できます。

FIDO2

Fast Identity Online (FIDO) は、パスワードレス認証のオープン標準です。 FIDO は、ユーザーと組織がこの標準を利用し、外部のセキュリティ キーや、デバイスに組み込まれているプラットフォーム キーを使用してリソースにサインインできるようにすることで、ユーザー名とパスワードを不要にします。

FIDO2 は、Web 認証 (WebAuthn) 標準を取り入れた最新の標準であり、Microsoft Entra ID でサポートされています。 FIDO2 セキュリティキーは、フィッシング不可能な標準ベースのパスワードレスの認証方法であり、どのような形式でも使用できます。 これらの FIDO2 セキュリティ キーは通常は USB デバイスですが、近距離ワイヤレス データ転送に使用される Bluetooth または近距離通信 (NFC) ベースのデバイスである場合もあります。 認証を処理するハードウェア デバイスでは公開または推測が可能なパスワードがないため、アカウントのセキュリティが向上します。

FIDO2 セキュリティ キーを使用すると、ユーザーは Microsoft Entra ID または Microsoft Entra ハイブリッド参加済みの Windows 10 デバイスにサインインし、クラウドとオンプレミスのリソースにシングル サインオンできます。 ユーザーは、サポートされているブラウザーにサインインすることもできます。 FIDO2 セキュリティ キーは、セキュリティを重視する企業、またはそのシナリオを持つ企業や、電話を 2 番目の要素として使用したくないか、使用できない従業員が存在する企業などに最適なオプションです。

パスワードレス認証方法として、FIDO2 は第 1 の認証形式として機能します。 さらに、FIDO2 は、多要素認証の際に本人確認を行うための第 2 の認証形式として使用できます。

Microsoft Authenticator アプリ

パスワードレス認証方法として、Microsoft Authenticator アプリは、任意の Microsoft Entra アカウントにサインインするための第 1 の認証形式として、またはセルフサービス パスワード リセット (SSPR) または Microsoft Entra 多要素認証の際の追加の検証オプションとして使用できます。

Microsoft Authenticator を使用するには、ユーザーが Microsoft ストアから電話アプリをダウンロードし、自分のアカウントを登録する必要があります。 Microsoft Authenticator アプリは、Android および iOS で使用できます。

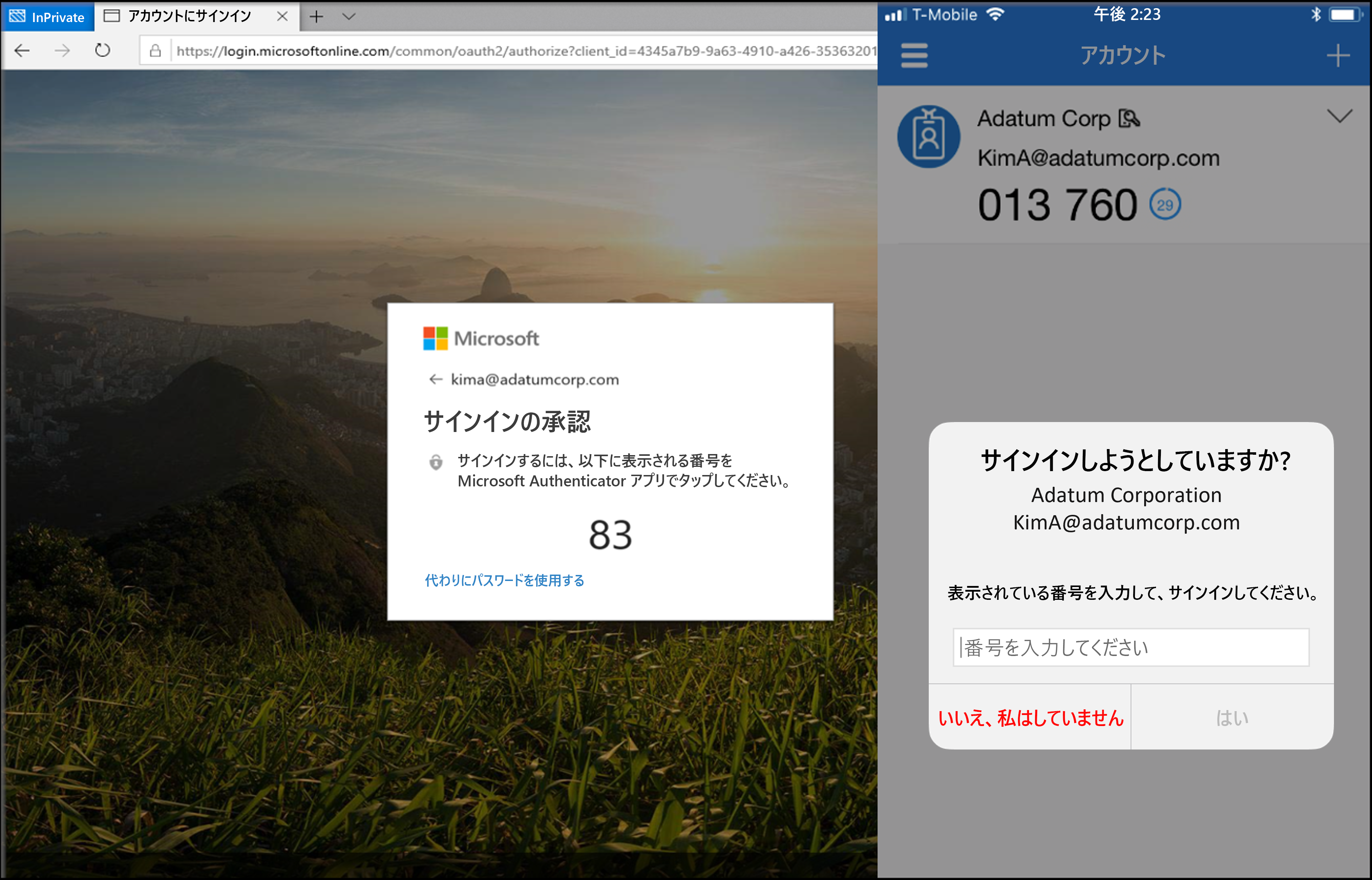

パスワードレス サインインを使用すると、Authenticator アプリによって、あらゆる iOS または Android フォンが、強力なパスワードレス資格情報に変わります。 ユーザーが自分の Microsoft Entra アカウントにサインインするには、ユーザー名を入力し、画面に表示される番号と携帯電話上の番号を照合してから、自分の生体認証または PIN を使用して承認します。

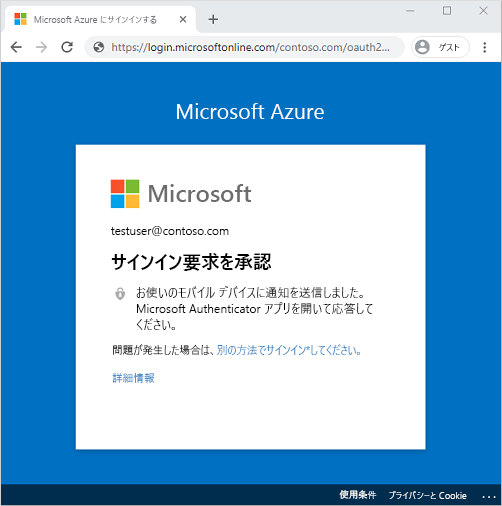

ユーザーが本人確認の第 2 の認証形式として Authenticator を選択した場合、電話またはタブレットに通知がプッシュされます。 通知が正当な場合は、ユーザーが [承認] を選択します。そうではない場合は、[拒否] を選択します。

Authenticator アプリをソフトウェア トークンとして使用して、OATH 確認コードを生成することもできます。 ユーザー名とパスワードを入力したら、Authenticator アプリから提供されたコードをサインイン インターフェイスに入力します。 OATH 検証コードにより、SSPR または MFA の 2 番目の形式の認証が行われます。

証明書ベースの認証

Microsoft Entra ID 証明書ベースの認証 (CBA) を使用すると、アプリケーションやブラウザーのサインイン時に、ユーザーに Microsoft Entra ID に対して X.509 証明書による認証を直接、許可または要求することができます。 CBA は、パスワードレス認証の主要な形式としてのみサポートされます。

公開キー基盤 (PKI) の一部である X.509 証明書は、ID (個人、組織、Web サイト) をその公開キーにバインドするデジタル署名されたドキュメントです。 詳細については、「暗号の概念についての説明」を参照してください。

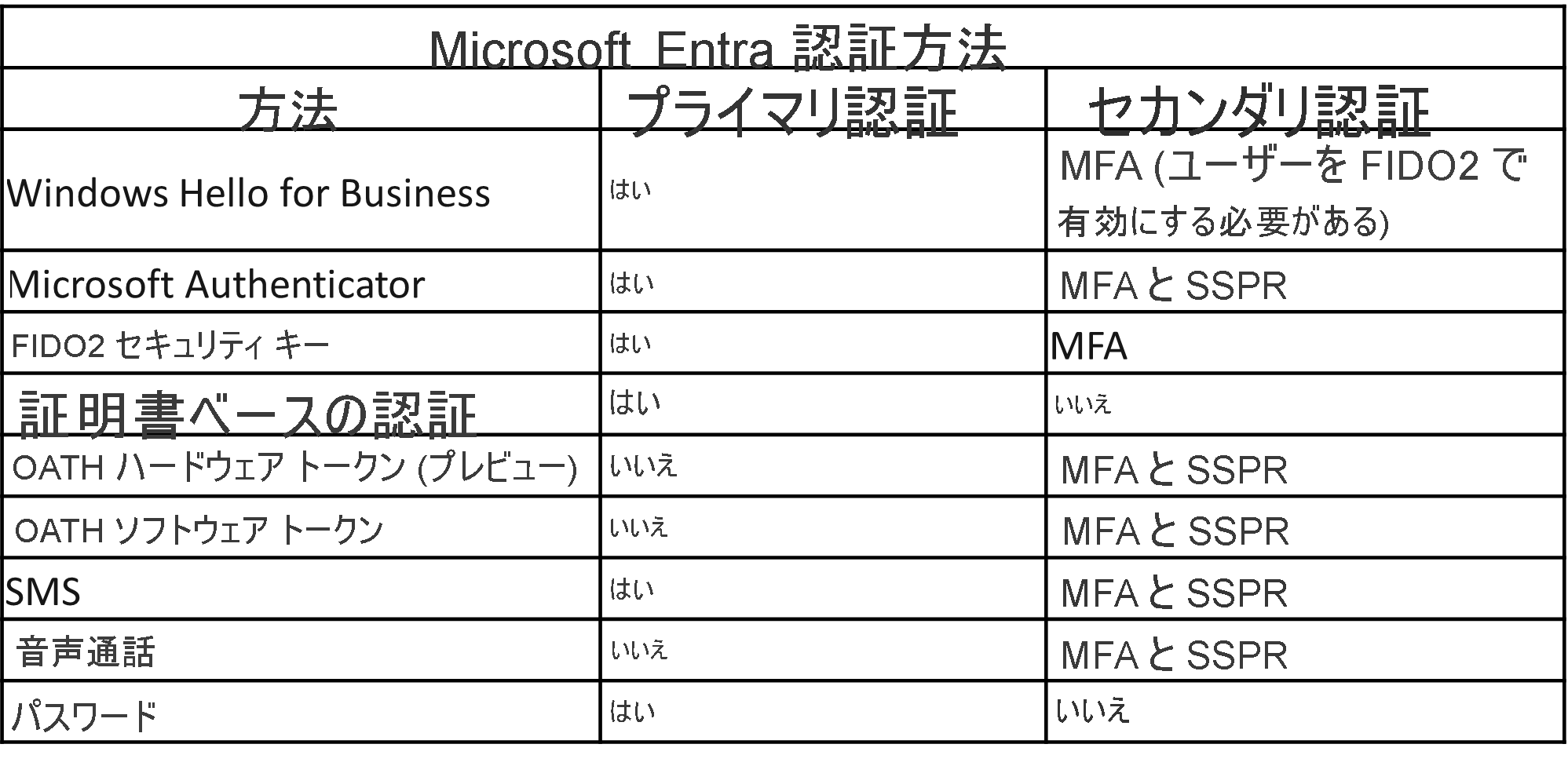

プライマリとセカンダリの認証

一部の認証方法は、アプリケーションやデバイスにサインインする際のプライマリ要素として使用できます。 Microsoft Entra 多要素認証または SSPR を使用する場合、他の認証方法はセカンダリ要素としてのみ使用できます。 各認証方法を説明するテキストではその情報が指摘されていますが、次の表は、サインイン イベント中に認証方法を使用できるタイミングをまとめたものです。