継続的セキュリティとは

継続的セキュリティは、DevOps 分類の 8 つの機能の 1 つです。

継続的セキュリティが必要な理由

サイバー犯罪は、私たちが生きているデジタル時代の避けられない現実です。 多くの組織は、犯罪者が損害を与えるために行う、またはハッカーが楽しむために行う攻撃を日常的に受けています。 自分の組織だけでなく、サード パーティ サービスのユーザーとしても、これらの攻撃の対象となる可能性があります。

次に実際の例をいくつか示します。

| [会社] | 実際の事例 |

|---|---|

| 2013 年に、30 億件の Yahoo ユーザー アカウントのすべてがデータ盗難の被害を受けました。 調査により、盗まれた情報にはクリア テキストでのパスワード、支払いカード データ、または銀行口座の詳細は含まれていないことがわかりました。 | |

| 2016 年に、5,700 万人の乗客の個人情報がハッカーによってアクセスされました。 侵害の時点で、Uber はデータを破棄してもらうためにハッカーに 10 万ドルを支払いました。 情報が盗まれたことは規制当局やユーザーに伝えませんでした。 侵害は 1 年後に公表されました。 | |

| 2017 年に、Instagram のハッキングによって何百万ものアカウントが被害を受け、ユーザーの電話番号が流出する結果となりました。 これらの番号でデータベースが作成され、1 検索につき 10 ドルで被害者の連絡先情報を検索できました。 | |

| 2018 年に、1,400 万人の Facebook ユーザーの詳細な個人データがハッカーによって盗まれました。 盗まれたデータには、検索結果、最近の位置情報、出身地が含まれていました。 | |

| 2017 年 3 月 6 日、Apache Foundation は、その Struts 2 フレームワークの新しい脆弱性と使用可能な修正プログラムについて発表しました。 その後すぐに、米国内の多くの消費者の財務健全性を評価する信用調査機関の 1 つである Equifax は、その後すぐに、一部の顧客に対して侵害の発生を通知し始めました。 2017 年 9 月、Equifax によって侵害が世界中に公表されました。 侵害は、米国の 1 億 4,540 万人およびカナダの 8,000 人の消費者に影響を与えました。 英国では合計 1,520 万のレコードが侵害されました。これには、70 万人の消費者に影響を与える機密データも含まれていました。 2018 年 3 月、Equifax は、当初公開されていた人数よりも 240 万人多くの米国消費者が影響を受けたことを発表しました。 |

現在、Michael Hayden 氏 (NSA と CIA の元長官) からのアドバイスは、侵害されていることを前提とすること、および各レベルでの多層防御を組織のセキュリティ体制の中心に置く必要があることです。 Hayden 氏によれば、企業には、侵害された企業とまだそれを知らない企業の 2 種類があります。

DevSecOps アプローチを生み出した Microsoft 製品グループの理念は次のとおりです。

- 侵害されていることを前提とする

- 悪意のあるアクターは既に内部アクセスを使用してネットワーク内に存在する

- 多層防御が不可欠である。

最も弱いリンクと同程度にしか安全でない

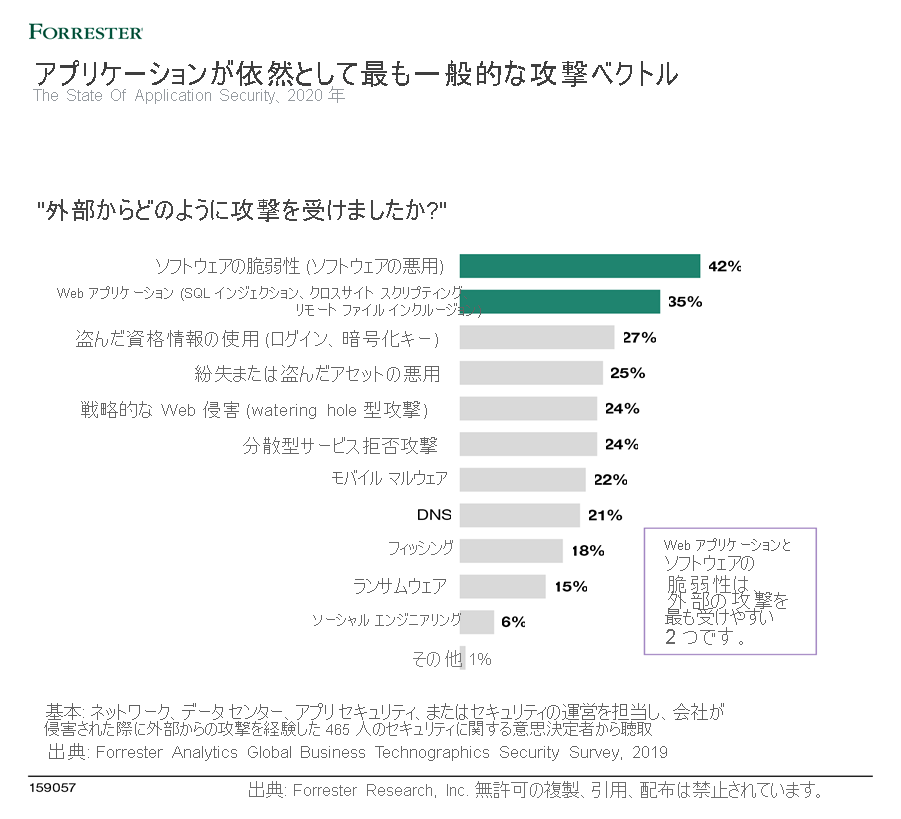

組織では、あらゆる場所にアプリケーションをインストールしています。 組織は Web とモバイルのアプリケーションを利用して、顧客やソフトウェアが、押し寄せる大量のモノのインターネット (IoT) デバイスを実行できるようにしています。 しかし、これらのアプリによって、企業が晒されるリスクが高まっています。過去 12 か月以内に自社が侵害されたグローバル ネットワーク パス セキュリティの意思決定者に、外部の攻撃者がどのようにして攻撃を成功させたかをたずねたところ、上位 2 つの攻撃方法は Web アプリケーションに対する直接攻撃と脆弱なソフトウェアの利用であったと述べました。 また企業は、しばらくの間はこれらの脆弱なターゲットに顧客とデータをさらに送り込もうとしています。 Forrester は、大多数の企業で、2022 年までに、デジタル製品またはオンラインで販売された製品、あるいはその両方が総売上の 76% から 100% を占めるようになると予測しています。 そのため、セキュリティ担当者はアプリケーションのセキュリティを重視する必要があります。

継続的セキュリティとは

セキュリティは、システム、ネットワーク、プログラム、デバイス、およびデータを不正アクセスや犯罪使用から保護するためのテクノロジ、プロセス、制御のアプリケーションです。

セキュリティは、重要なデータやシステムの意図的な攻撃や悪用に対して、機密性、整合性、可用性を保証します。

重要

セキュリティとはミスではなく意図的な攻撃に重点を置いて取り組むものである、ということに注目することが重要です。 これが重要なのは、必要な対策が異なるからです。ミスであれば単純な通知や確認要求で対処できる可能性がありますが、悪意のあるアクションには対処できません。

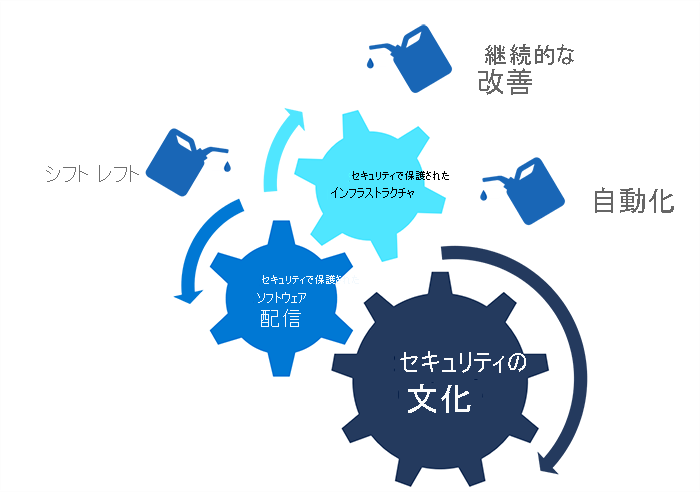

継続的セキュリティとは、セキュリティがソフトウェア配布ライフサイクルの不可欠な部分であることを確実にするプラクティスです。 DevOps の継続的セキュリティでは、セキュリティ カルチャ、セキュリティで保護されたソフトウェアの配布、セキュリティで保護されたインフラストラクチャなど、セキュリティの全体像をカバーする必要があります。

継続的セキュリティには、発想の転換、教育、自動化が必要です。

継続的セキュリティを確立するには、3 つの要素があります。

- 組織のカルチャ内での強力なセキュリティ フォーカス

- セキュリティに関する最新の推奨プラクティスを採用することによって実装および運用されるインフラストラクチャ

- Microsoft セキュリティ開発ライフサイクル (SDL) などのセキュリティを重視したソフトウェア配布プロセス

すべての機能で、したがって継続的セキュリティでも考慮する必要がある DevOps の 3 つの原則は次のとおりです。

| 原則 | 説明 |

|---|---|

シフト レフト |

シフト レフトは、セキュリティのアクティビティを予測して、プロセスのダウンストリームではなく、ソフトウェア配布プロセスの早い段階でそれらを実行することを意味します。 開発サイクルの早い段階でバグを修正することは、コストと損失に大きく影響することが調査によって実証されています。 |

自動化 自動化 |

反復的なアクションの自動化は、誤りの可能性を低減するための鍵となります。 このアプローチでは、通常は頻度の低いデプロイなどのタスクとプロセスをより頻繁に実行できます。 |

継続的改善 継続的改善 |

継続的改善は、現在の動作を分析し、最適化の可能性を識別することによって実現されます。 |

重要

シフト レフト、自動化、継続的改善の 3 つの原則が、継続的セキュリティの要素 (カルチャ、ソフトウェアの配布、インフラストラクチャ) と組み合わされている場合、それらはセキュリティに対する包括的なアプローチを表します。