ID の状況を説明する

他の ID の概念を確認する前に、ID の状況を理解しておくことが重要です。 Microsoft は、製品とソリューションを設計する場合に ID をどのように考えているでしょうか。 ID の基本的なライフサイクルを示します。

| 1) ゼロ トラスト |

|---|

| 2) ID | 3) アクション |

|---|---|

| B2B (ビジネス間) | 認証 - 証明 - AuthN |

| 企業-消費者間 (B2C) | 認可 - 取得 - AuthZ |

| 検証可能な資格情報 | 管理 - 構成 |

| (分散型プロバイダー) | 監査 - レポート |

| 4) 使用 | 5) 維持 |

|---|---|

| アプリケーションとデータへのアクセス | 保護 - 検出 - 応答 |

| セキュリティ保護 - 暗号化 | |

| ドル - ライセンス |

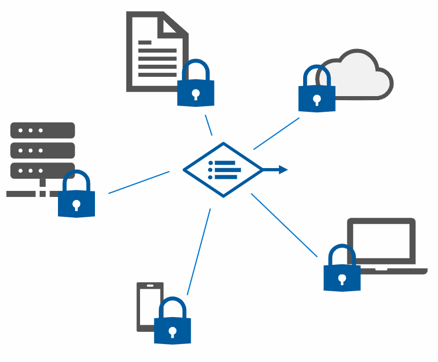

1 つ目に、常にゼロ トラストを念頭に置いて考え、設計するという指針があります。 データとアプリケーションへのアクセス権を、ユーザーが以前にアクセス権をもっていたために付与するだけではありません。 常に確認する必要があります。

2 つ目は、ユーザーとアプリケーションの検証済みアカウントを提供するシステムがあります。 ID サービスは、Microsoft Entra ID、企業間フェデレーション、企業-顧客間、分散型 ID プロバイダーから提供されます。

3 つ目は、ID が提供する特定のアクションがあり、システムを実行し続けることです。 ユーザーとアプリケーションは、システムにアクセスするための認証と認可を行うことができます。 また、管理者は、適切なガバナンスを使用して ID システムを監視および維持する必要があります。

4 つ目は、資格情報が検証後に実行できる多くのアクションを取得します。 他の ID ベースのサービスを活用しながら、アプリケーションとデータを使用します。

5 つ目、これが最後ですが、システムを常に最新に維持する必要があります。

クラシック ID からゼロ トラスト ID へ

これまで、ID によってすべての資産がファイアウォールの内側に保持されていました。 ゲートを通過するためにユーザー名とパスワードを送信すると、すべてへのフル アクセスを取得できました。 多数のサイバー攻撃が存在する現代の世界では、ネットワークだけをセキュリティで保護しても機能しません。 1 件の紛失または盗難された資格情報と、不適切なアクターにより、すべてにアクセスできます。 ゼロ トラストを使用すると、ポリシーによってどこでも資産を保護できます。

| 従来の ID | ゼロ トラスト ID |

|---|---|

|

|

| すべてをセキュリティで保護されたネットワークに制限する | 中央ポリシーを使用してどこでも資産を保護する |

これらの各テーマについて、このモジュールの残りの部分で詳しく説明します。