ID を使用してゼロ トラストを調べる

組織には、ハイブリッドおよびマルチクラウド環境の複雑さに適応する新しいセキュリティ モデルが必要です。 クラウド環境では、モバイル従業員を受け入れ、場所を問わずユーザー、デバイス、アプリケーション、データを保護するためのサポートが必要です。 ゼロ トラストは中核となる戦略です。 会社のファイアウォールの内側にあるものはすべて安全であると考えるのではなく、ゼロ トラスト モデルでは、侵害を想定し、各要求が制御されていないネットワークから送信されたかのように検証します。 要求の送信元またはアクセス先のリソースにかかわらず、ゼロ トラスト モデルでは、"決して信頼せず、常に確認する" ことが求められます。

ゼロ トラスト原則 - アーキテクチャ設計のガイダンス

| 明示的に検証する | 最小限の特権アクセスを使用 | 侵害を想定する |

|---|---|---|

| 以下を含むすべての使用可能なデータ ポイントを常に検証します。 | データと生産性の両方をセキュリティで保護するのに役立つように、以下を使用してユーザー アクセスを制限します。 | 次のようにして、侵害の影響範囲を最小限に抑え、侵入拡大を防ぎます。 |

| ユーザーの ID と場所 | Just-In-Time (JIT) | ネットワーク、ユーザー、デバイス、およびアプリ認識によるアクセスのセグメント化 |

| デバイスのヘルス | Just-Enough-Access (JEA) | エンド ツー エンドのすべてのセッションの暗号化 |

| サービスまたはワークロードのコンテキスト | リスクベースのアダプティブ ポリシー | 脅威の検出、態勢の可視性、防御の改善のために分析を使用する |

| データ分類 | 帯域外ベクトルに対するデータ保護 | |

| 異常 |

ゼロ トラストは、現代の労働条件の複雑さに適応するように設計されています。 セキュリティでモバイル従業員を受け入れます。 構成では、ユーザー、デバイス、アプリケーション、およびデータを保護します。 アクティビティの発生場所を問わず保護されます。

ゼロ トラスト ソリューションを展開する

ゼロ トラスト アプローチは、デジタル資産全体にわたって拡張され、統合されたセキュリティ方針およびエンドツーエンドの戦略として機能する必要があります。 6 つの基本要素にわたってゼロ トラスト コントロールとテクノロジを実装する必要があります。 各要素は、シグナルのソース、適用のためのコントロール プレーン、防御対象の重要なリソースです。

このコンテンツでは、特にゼロ トラストを柱としたセキュリティ ID に焦点を当てます。 ID がユーザー、サービス、IoT デバイスのいずれを表すかにかかわらず、ゼロ トラストのコントロール プレーンを定義します。 ID によってリソースへのアクセスが試行されたら、強力な認証を使用して ID を確認し、アクセスが準拠していることと、その ID にとって通常のものであることを確認します。 最小特権アクセスの原則に従います。

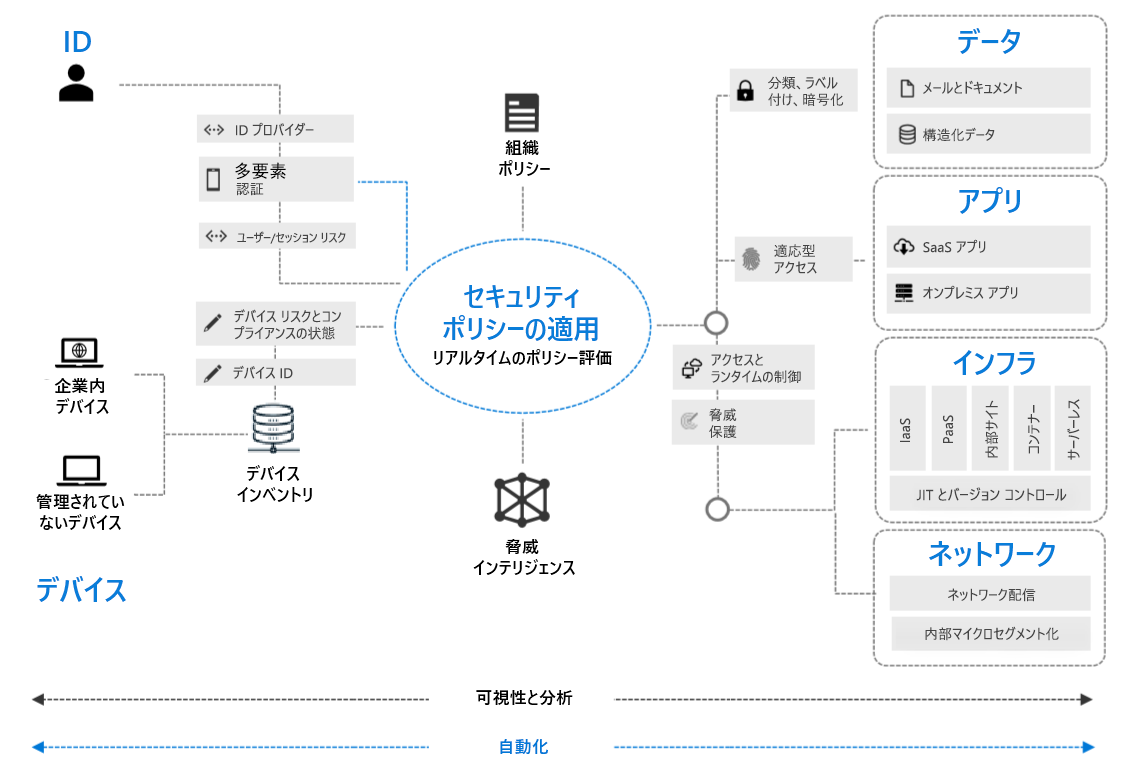

ゼロ トラスト アーキテクチャ

セキュリティ ポリシーによってすべてが管理されます。 ID は、ID とアクセスを確認するために使用されます。 さらに、図には、外に広がるデータ、アプリ、ネットワーク、インフラストラクチャのブロックが含まれています。

セキュリティ ポリシーによってすべてが管理されます。 ID は、ID とアクセスを確認するために使用されます。 さらに、図には、外に広がるデータ、アプリ、ネットワーク、インフラストラクチャのブロックが含まれています。

統合された一連のソリューションと機能により、組み込みのゼロ トラスト コントロールが提供され、組織全体でゼロ トラスト セキュリティ モデルの実装を大規模に実現できます。 ゼロ トラスト戦略の中心には、重要なチェックポイント (ネットワーク、アプリ、データへのアクセス) で信頼されたユーザーに対して動的なアクセス決定を行うポリシー エンジンが必要です。 ID とアクセス管理およびエンドポイント管理ソリューションを使用すると、組織はユーザーとデバイスを明示的に検証できます。 検証は、デバイスの正常性やサインイン リスクなどの豊富なシグナルを使用して行われます。 シグナルを見れば、システムではアクセス ポリシーに基づいて、情報に基づく意思決定を行うことができます。

情報保護とクラウド セキュリティ ソリューションは、意思決定を行い、環境全体のリソースをリアルタイムで保護するのに役立ちます。 ネットワーク ソリューションは、リアルタイムの脅威保護を使用して、ネットワークとインフラストラクチャ全体の脅威を検出して対応するのに役立ちます。

最後に、統合されたセキュリティ情報イベント管理 (SIEM) と拡張検出と対応 (XDR) ソリューションを使用して、真のエンドツーエンドの脅威の防止、検出、対応を実現します。 Microsoft SIEM と XDR を組み合わせることで、組織はすべてのリソースの脅威を可視化し、シグナルをつなぎ合わせて最も重要な内容を伝え、統合された修復機能で迅速に対応できるようにします。 インテリジェントなセキュリティ アプローチは、適切なユーザーのみが組織全体の適切なレベルのアクセス権を取得し、セキュリティとエンドユーザーの生産性の両方を高めるのに役立ちます。