Microsoft Intune で Microsoft Defender for Endpoint を構成する

組織では、Microsoft Defender for Endpoint をモバイル脅威防御ソリューションとして Microsoft Intune に統合できます。 統合は、セキュリティ違反を防ぎ、組織内の侵害の影響を限定するのに役立ちます。

Microsoft Defender for Endpoint は、次を稼働しているデバイスで動作します。

- Android

- iOS/iPadOS

- Windows 10 または 11

Microsoft Defender for Endpoint と Microsoft Intune を正常に連携して使用するには、次の操作を行う必要があります。

- Microsoft Intune と Microsoft Defender for Endpoint の間にサービス間接続を確立する。 この接続を確立すると、組織が Intune で管理しているサポート対象のデバイスから、コンピューターのリスクに関するデータを Microsoft Defender for Endpoint で収集できるようになります。

- デバイス構成プロファイルを使用して、デバイスを Microsoft Defender for Endpoint にオンボードする。 組織では、Microsoft Defender for Endpoint と通信するようにデバイスをオンボードし、構成します。 これにより、組織はデータを収集してリスク レベルを評価できます。

- デバイス コンプライアンス ポリシーを使用して、許可するリスクのレベルを設定する。 Microsoft Defender for Endpoint はリスク レベルを報告します。 システムは、許可されたリスク レベルを超えるデバイスを非準拠として分類します。

- 条件付きアクセス ポリシーを使用して、企業リソースに対する非準拠デバイスからのアクセスを禁止する。 条件付きアクセス ポリシーでは、組織の想定を上回るリスク レベルのデバイスをブロックすることもできます。

- Android と iOS/iPadOS のアプリ保護ポリシーを使用して、デバイスのリスク レベルを設定します。 アプリ保護ポリシーは、登録されているデバイスと登録されていないデバイスの両方で動作します。

Microsoft Intune に Microsoft Defender for Endpoint を統合すると、Microsoft Defender for Endpoint の脅威と脆弱性の管理 (TVM) モジュールを利用できるようになります。 また、TVM によって識別されるエンドポイントの脆弱性を Intune で修復することもできます。

Intune に登録されているデバイスで Microsoft Defender for Endpoint の設定を管理するだけでなく、Intune に登録されていないデバイスで Defender for Endpoint のセキュリティ構成を管理することもできます。 このシナリオは、 Microsoft Defender for Endpoint のセキュリティ管理と呼ばれます。 [ エンドポイント セキュリティ構成の適用を Microsoft Defender for Endpoint に許可する] トグルを [オン] に構成する必要があります。 詳細については、「MDE セキュリティ構成管理」を参照してください。

Microsoft Defender for Endpoint と Microsoft Intune の併用例

次の例は、Microsoft Intune と Microsoft Defender for Endpoint が連携して組織を保護する方法を説明するのに役立ちます。 この例では、Contoso は Microsoft Defender for Endpoint と Intune を既に統合しています。

悪意のあるコードが埋め込まれた Word 添付ファイルを Contoso ユーザーに送信するイベントを考えてみましょう。

- ユーザーが添付ファイルを開くと、埋め込みコードが有効化されます。

- 管理者特権付きの攻撃が開始されます。 リモート コンピューターの攻撃者は、被害者のデバイスに対する管理者権限を持っています。

- その後、攻撃者はそのユーザーの他のデバイスにリモートでアクセスします。 このセキュリティ侵害は、Contoso 組織全体に影響を与える可能性があります。

Microsoft Defender for Endpoint は、このシナリオのようなセキュリティ イベントを解決するのに役立ちます。

- この例では、発生する次のようなアクションが Microsoft Defender for Endpoint によって検出されます。

- デバイスが異常なコードを実行した。

- デバイスでプロセスの特権エスカレーションが発生した。

- 添付ファイルを開くと、悪意のあるコードがデバイスに挿入されました。

- 攻撃者は、リモート コンピューターまたはデバイス (疑わしいリモート シェルの発行と呼ばれます) を外部コマンドで実行しました。 そうすることで、行動の意図や正当性に関するいくつかの懸念や疑問が生じ.

- Microsoft Defender for Endpoint は、デバイスからのアクションに基づいて、 デバイスを高リスクとして分類しました。 また、Microsoft Defender ポータルに不審なアクティビティの詳細なレポートも含まれていました。

この例では、Contoso に、 中程度 または 高 レベルのリスクを持つデバイスを 非準拠として分類する Intune デバイス コンプライアンス ポリシーがあるとします。 そのため、コンプライアンス ポリシーは、侵害されたデバイスを非準拠として分類しました。 この分類により、Contoso の条件付きアクセス ポリシーは、そのデバイスから Contoso の企業リソースへのアクセスをブロックできます。

Android を実行するデバイスの場合は、Intune ポリシーを使用して、Android 上の Microsoft Defender for Endpoint の構成を変更できます。 詳細については、Microsoft Defender for Endpoint の Web 保護に関するページを参照してください。

Microsoft Defender for Endpoint と Microsoft Intune を統合するための前提条件

Microsoft Defender for Endpoint と Microsoft Intune を統合するには、組織が次のサブスクリプションに加入している必要があります。

- Microsoft Defender for Endpoint。 このサブスクリプションでは、Microsoft Defender セキュリティ センター (ATP ポータル) にアクセスできます。 Defender for Endpoint ライセンス オプションについては、「エンドポイント用 Microsoft Defender の最小要件」の「ライセンスの要件」および Microsoft 365 E5 試用版サブスクリプションの設定方法に関する記事を参照してください。

- Microsoft Intune このサブスクリプションでは、Intune と Microsoft エンドポイント マネージャー管理センターにアクセスできます。 Intune のライセンス オプションについては、「Microsoft Intune ライセンス」を参照してください。

次のプラットフォームでは、Microsoft Defender for Endpoint で Microsoft Intune がサポートされています。

- Android

- iOS/iPadOS

- Windows 10/11 (ハイブリッド Microsoft Entra ID Joined または Microsoft Entra ID Joined)

Important

Microsoft Intune は、Google Mobile Services (GMS) にアクセスできるデバイスでの Android デバイス管理者管理のサポートを 2024 年 8 月 30 日に終了します。 この日付以降、デバイス登録、テクニカル サポート、バグ修正、およびセキュリティ修正プログラムは使用できません。 現在デバイス管理者の管理を使用している場合、サポートが終了する前に、Intune で別の Android 管理オプションに切り替えることをお勧めします。 詳細については、「GMS デバイスでの Android デバイス管理者のサポートの終了」を参照してください。

注:

Azure Active Directory (Azure AD) は現在、Microsoft Entra ID になりました。 詳細情報 を参照してください。

Intune で Microsoft Defender for Endpoint を有効にする

Intune と Microsoft Defender for Endpoint のサービス間接続をセットアップする際は、テナントごとに 1 回だけ Microsoft Defender for Endpoint を有効にする必要があります。

Microsoft Defender for Endpoint と Microsoft Intune の統合を有効にするには、次の手順を実行します。

はじめに、Microsoft Intune 管理センターに移動します。 そのために、Microsoft 365 管理センターのナビゲーション ウィンドウで、[すべて表示] を選択します。 [管理センター] グループで、[エンドポイント マネージャー] を選択します。

Microsoft Intune 管理センターで、ナビゲーション ウィンドウで [エンドポイント セキュリティ] を選択します。

エンドポイント セキュリティ |[概要] ページの中央のウィンドウの [セットアップ] セクションで、[Microsoft Defender for Endpoint] を選択します。

エンドポイント セキュリティ |[Microsoft Defender for Endpoint] ページで、[共有設定] セクションまで下にスクロールし、[Microsoft Defender セキュリティ センターを開く] を選択します。 この手順では、 Microsoft Defender ポータルを開きます。

ヒント

Intune 管理センターで、[Microsoft Defender for Endpoint] ページの上部にある [接続の状態 ] が既に [有効] に設定されている場合、Intune への接続は既にアクティブであり、管理センターにはリンクの異なる UI テキストが表示されます。 このイベントでは、[ Microsoft Defender for Endpoint 管理コンソールを開く ] を選択して Microsoft Defender ポータルを開きます。 その後、次の手順のガイダンスを使用して、 Microsoft Intune 接続 が [オン] に設定されていることを確認できます。

Microsoft Defender ポータルの左側のナビゲーション ウィンドウで、[設定]、[エンドポイント]、[高度な機能] の順に選択します。

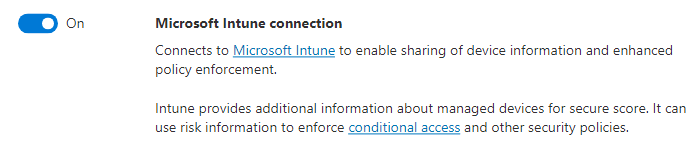

[Microsoft Intune の接続] トグル スイッチを [オン] に設定します。

[環境設定の保存] を選択します。

注:

Microsoft Defender for Endpoint と Microsoft Intune の間の接続を確立すると、サービスは 少なくとも 24 時間ごとに少なくとも 1 回は同期されます。 Microsoft Intune 管理センターで接続が応答しないと判断されるまで、同期なしで日数を構成できます。 [ エンドポイント セキュリティ]、[ Microsoft Defender for Endpoint]、[ パートナーが応答しなくなるまでの日数] の順に選択します。

Microsoft Intune 管理センターの [Microsoft Defender for Endpoint] ページに戻ります。

コンプライアンス ポリシーで Defender for Endpoint を使用するには、サポートするプラットフォームの [コンプライアンス ポリシー評価] で次のオプションを構成します。

- [Android デバイスの接続] を [Microsoft Defender for Endpoint] を [オン] に設定します。

- [ iOS/iPadOS デバイス を Microsoft Defender for Endpoint に接続する] を [オン] に設定します。

- [Windows デバイスを Microsoft Defender for Endpoint に接続する] を [オン] に設定します。

これらの構成が "オン" になっている場合、Intune で管理している該当するデバイスと、今後登録するデバイスは、コンプライアンスのために Microsoft Defender for Endpoint に接続されます。

iOS デバイスの場合、Defender for Endpoint では、Microsoft Defender for Endpoint for iOS 上のアプリの脆弱性評価を提供するのに役立つ次の設定もサポートされています。 次の 2 つの設定の使用方法の詳細については、「 アプリの脆弱性評価を構成する」を参照してください。

iOS デバイスのアプリ同期を有効にします。 脅威分析のために使用する iOS アプリケーションのメタデータを Intune から要求するには、Defender for Endpoint を [オン] に設定します。 iOS デバイスは MDM に登録され、デバイスのチェックイン中に更新されたアプリ データを提供する必要があります。

個人所有の iOS/iPadOS デバイスで完全なアプリケーション インベントリ データを送信します。 この設定は、Defender for Endpoint がアプリ データを同期し、アプリ インベントリリストを要求するときに、Intune が Defender for Endpoint と共有するアプリケーション インベントリ データを制御します。

[オン] に設定すると、Defender for Endpoint は、個人所有の iOS/iPadOS デバイスのアプリケーションの一覧を Intune から要求できます。 この一覧には、Intune を介して展開されたアンマネージド アプリとアプリが含まれます。

[Off] に設定すると、アンマネージド アプリに関するデータは提供されません。 Intune は、Intune を介して展開されるアプリのデータを共有します。

詳細については、「Mobile Threat Defense トグル オプション」を参照してください。

Android および iOS/iPadOS 用のアプリ保護ポリシーで Defender for Endpoint を使用するには、使用するプラットフォームの [アプリ保護ポリシー評価] で次を構成します。

- [Android デバイスを Microsoft Defender for Endpoint に接続します] を [オン] に設定します。

- [ iOS/iPadOS デバイスを Microsoft Defender for Endpoint に接続 する] を [オン] に設定します。

コンプライアンスとアプリ保護ポリシーの評価のために統合 Microsoft Defender for Endpoint を設定するには、Intune の Mobile Threat Defense アクセス許可の読み取りと変更を含むロールが必要です。 Intune の Endpoint Security Manager 組み込み管理者ロールには、これらのアクセス許可が含まれています。 MDM コンプライアンス ポリシー設定とアプリ保護ポリシー設定の両方の詳細については、「Mobile Threat Defense トグル オプションを参照してください。

[保存] を選択します。

新しいアプリケーションを Intune Mobile Threat Defense に統合し、Intune への接続を有効にすると、Intune によって Microsoft Entra ID に従来の条件付きアクセス ポリシーが作成されます。 統合する個々の MTD アプリ (Microsoft Defender for Endpoint と、任意の Microsoft MTD パートナーを含む) によって、条件付きアクセス用のクラシック ポリシーがそれぞれ 1 つずつ新規に作成されます。 これらのポリシーは無視できます。ただし、編集、削除、無効にしないでください。

クラシック ポリシーを削除する場合は、その作成を担当していた Intune への接続を削除する必要があります。 接続を削除した後は、セットアップをやり直す必要があります。 その作業により、クラシック ポリシーが再度作成されます。 システムでは、条件付きアクセスの新しいポリシーの種類への MTD アプリのクラシック ポリシーの移行はサポートされていません。

組織では、MTD アプリの従来の条件付きアクセス ポリシーに関連する次の考慮事項を考慮する必要があります。

- Intune MTD では、これらを使用して Microsoft Entra ID でのデバイスの登録を要求します。 これは、デバイスが MTD パートナーと通信する前にデバイス ID を付与するためです。 デバイスでは、状態を Intune に正常に報告するために ID が必要です。

- 他のクラウド アプリやリソースには影響しません。

- これらは、MTD の管理に役立つ条件付きアクセス ポリシーとは異なります。

- 既定では、組織が評価に使用する他の条件付きアクセス ポリシーとは対話しません。

クラシック条件付きアクセス ポリシーを表示するには、Microsoft Entra 管理センターで [ 条件付きアクセス ] を選択し、[クラシック ポリシー] を選択 します。