Azure Stack HCI 上で Datacenter Firewall を実装する

Azure Stack HCI のソフトウェア定義ネットワーク (SDN) 分散ファイアウォール機能が、ネットワーク インフラストラクチャのセキュリティを向上させるのに役立つと確信しています。 このユニットでは、Azure Stack HCI のデータセンター ファイアウォールの機能と有用性を、概念実証環境に実装することで評価します。

データセンター ファイアウォールを実装する

データセンター ファイアウォール ポリシーを実装する基本的な手続きは、次の手順で構成されています。 PowerShell、Windows Admin Center、または System Center Virtual Machine Manager (VMM) を使用してこれらの手順を実行できます。

アクセス制御リスト (ACL) オブジェクトを作成します。

ACL 内で、東西および南北のネットワーク トラフィックを許可または拒否する、1 つ以上のインバウンドおよびアウトバウンド ルールを、次のいずれかの条件に基づいて定義します。

- [プロトコル]: レイヤー 4 プロトコルを表しており、[TCP]、[UDP]、または [すべて] を設定します。 ALL には、伝送制御プロトコル (TCP) とユーザー データグラム プロトコル (UDP) に加え、インターネット制御メッセージ プロトコル (ICMP) が含まれています。

- [送信元アドレスのプレフィックス]: 受信または送信ネットワーク パケットの送信元の IP アドレス プレフィックスを表します。 アスタリスク (

*) は、すべての IP アドレスを表すワイルドカードです。 - [ソース ポート範囲]: 受信または送信ネットワーク パケットの送信元である 1 つ以上のポート番号を表します。 アスタリスク (

*) は、すべてのポート番号を表すワイルドカードです。 - [送信先アドレスのプレフィックス]: 受信または送信ネットワーク パケットの送信先の IP アドレス プレフィックスを表します。 アスタリスク (

*) は、すべての IP アドレスを表すワイルドカードです。 - [宛先ポート範囲]: 受信または送信するネットワーク パケットが対象とする 1 つ以上のポート番号を表します。 アスタリスク (

*) は、すべてのポート番号を表すワイルドカードです。

それぞれのルールに次の設定を指定します。

- [アクション]: 一致した場合のルールの結果を表し、[許可] または [拒否] のいずれかを設定します。

- [優先順位]: 同じ ACL 内の他のルールに対する、ルールの優先順位を表します。 同じ ACL 内の各ルールには固有の優先順位が必要であり、100 から 65000 の間で任意の値を設定できます。 数値が小さいほど優先順位は高くなります。

必要に応じて、個々のファイアウォール規則のログを有効にします。

ACL オブジェクトに定義されたルールを、ターゲット スコープ (次のオブジェクトのいずれか) に適用します。

- 仮想ネットワーク サブネット。

- 論理ネットワーク サブネット。

- 仮想または論理ネットワーク サブネットに接続された仮想マシン (VM) のネットワーク インターフェイス。

Note

ACL を仮想または論理ネットワーク サブネットに適用すると管理は簡単になりますが、制約をより細かくしたい場合があります。 その場合は、個々の VM ネットワーク インターフェイスに ACL を割り当てることができます。

送信元と宛先の間に複数の ACL が存在する場合、結果として生じる制約は、そのネットワーク トラフィックの方向によって異なります。 受信トラフィックの場合、ネットワーク インターフェイス ACL に割り当てられたものよりも、サブネット ACL が先に適用されます。 送信トラフィックの場合、そのシーケンスは逆になります。

Datacenter Firewall の機能を評価する

カスタム ACL 規則が適用されていない場合、ネットワーク インターフェイスは、すべての送信トラフィックを許可し、一方ですべての受信トラフィックをブロックするという既定の動作になります。 データセンター ファイアウォールの機能を評価するには、まず、ACL が適用されるスコープをターゲットとするすべての受信ネットワーク トラフィックを許可するルールを含めた ACL を作成します。 次に、特定のイングレス トラフィックを見極めて制限します。 最後に、対象の仮想ネットワーク サブネットに ACL を適用します。

ACL を作成した後、すべてのイングレス トラフィックを許可する次の設定を含めた allow-all のルールを追加します。

送信元アドレスのプレフィックス 宛先アドレスのプレフィックス Protocol 送信元ポート 宛先ポート Type アクション Priority * * ALL * * 受信 Allow 1000 次のスクリーンショットは、Windows Admin Center [アクセスの制御ルール] 入力ペインで、allow-all のルールが作成されていることを示しています。

すべての受信トラフィックを許可したら、ブロックするトラフィックの種類を特定します。

たとえば、サブネット間の Windows リモート管理 (WinRM) による接続を制限することができます。 この種の制限により、1 つの VM が侵害された後、エクスプロイト (脆弱性への攻撃) が横断的に広がる影響を抑えることができます。 同じサブネット内で WinRM 接続を引き続き許可します。

送信元サブネットの IP アドレス範囲が 192.168.0.0/24 であるという前提に基づいて、次の設定を適用して新しいルールを作成します。

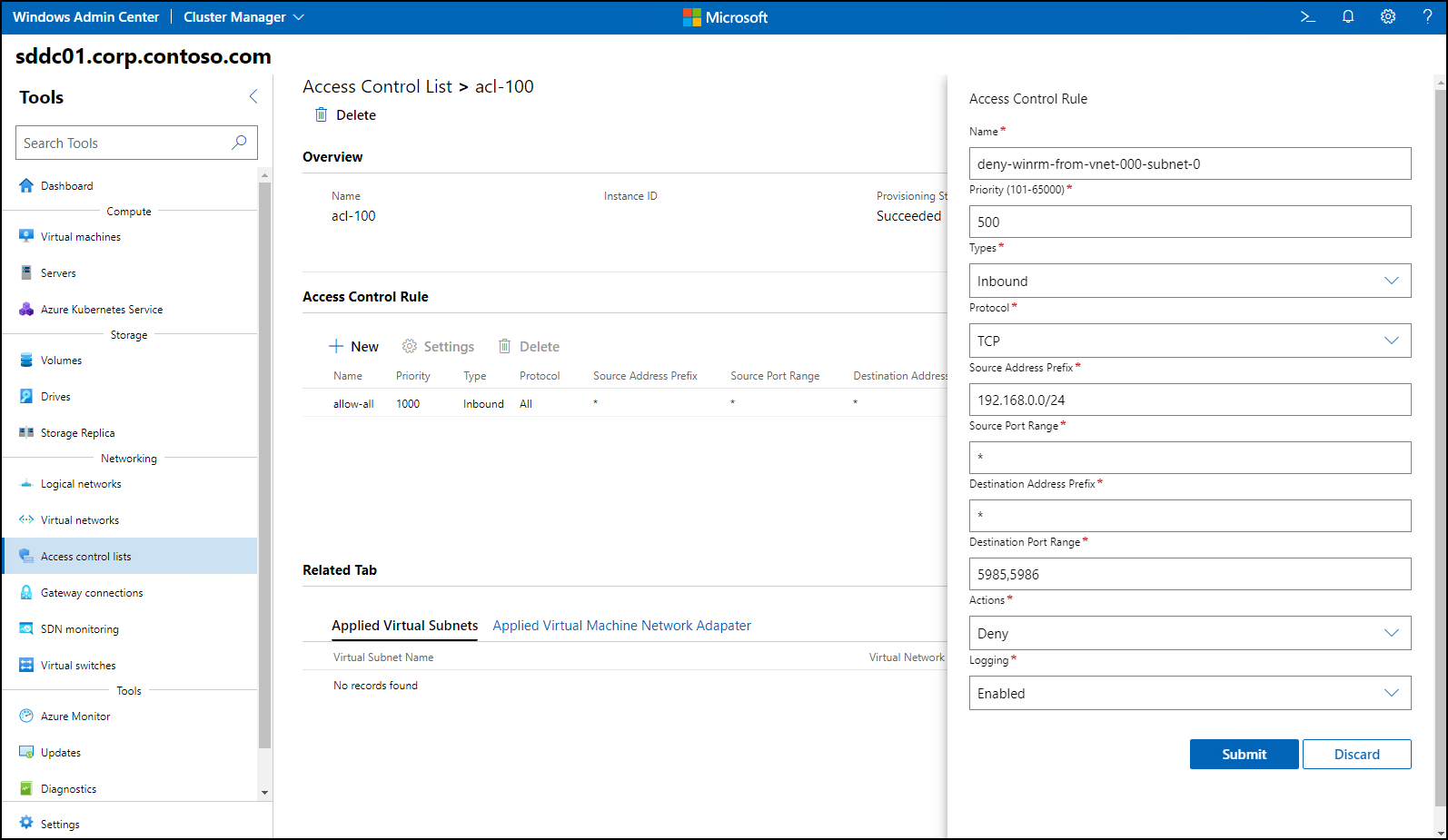

送信元アドレスのプレフィックス 宛先アドレスのプレフィックス Protocol 送信元ポート 宛先ポート Type アクション Priority 192.168.0.0/24 * TCP * 5985、5986 受信 ブロック 500 * * ALL * * 受信 Allow 1000 次のスクリーンショットは、Windows Admin Center [アクセスの制御ルール] 入力ペインで、deny-winrm ルールが作成されていることを示しています。

ここで、ACL を例の対象の仮想ネットワーク サブネット (IP アドレス プレフィックスが 192.168.100.0/24) に割り当てます。

評価が完了したら、ターゲット スコープから ACL 割り当てを削除して、既定のフィルター処理動作に戻します。