Azure Files を構成する

Contoso のユーザーが Azure Files にアクセスできるようにするには、まず認証が必要であり、匿名アクセスはサポートされていません。 リード システム エンジニアは、次の表に示すように、Azure Files がサポートする認証方法を把握しておく必要があります。

| 認証方法 | 説明 |

|---|---|

| SMB を使用した ID ベースの認証 | Azure ファイル共有にアクセスするときに、オンプレミスのファイル共有へのアクセスと同じシームレスなシングル サインオン (SSO) エクスペリエンスが使用されるため、Azure Files へのアクセス時に適しています。 ID ベースの認証では、Microsoft Entra ID (旧称 Azure AD) または AD DS の ID を使う Kerberos 認証がサポートされます。 |

| アクセス キー | アクセス キーは、古く柔軟性が低いオプションです。 Azure Storage アカウントには、Azure Files を含むストレージ アカウントへの要求を行うときに使用できる 2 つのアクセス キーがあります。 アクセス キーは静的であり、Azure Files へのフル コントロール アクセスを提供します。 アクセス キーは、すべてのアクセス制御制限をバイパスするため、セキュリティで保護する必要があり、ユーザーと共有することはできません。 推奨されるセキュリティのベスト プラクティスは、ストレージ アカウント キーは共有せず、可能な限り ID ベースの認証を利用することです。 |

| Shared Access Signature (SAS) トークン | SAS は、ストレージ アクセス キーに基づいて動的に生成される Uniform Resource Identifier (URI) です。 SAS は、Azure ストレージ アカウントへの制限付きアクセス権を提供します。 制限には、許可されるアクセス許可、開始時刻と有効期限、要求の送信元として許可される IP アドレス、許可されるプロトコルなどがあります。 Azure Files では、SAS トークンはコードからの REST API アクセスを提供するためにのみ使用されます。 |

ID ベースの認証を使用する

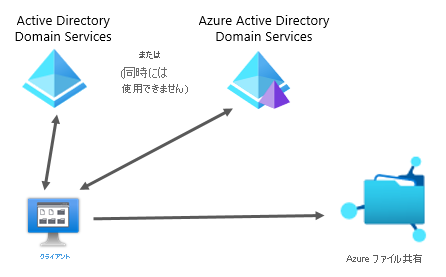

Azure Storage アカウントで ID ベースの認証を有効にすることができます。 ただし、これを行う前に、まずドメイン環境を設定する必要があります。 Microsoft Entra ID 認証の場合は、Microsoft Entra Domain Services (旧称 Azure Active Directory Domain Services) を有効にする必要があります。 AD DS 認証の場合、AD DS が Microsoft Entra ID と同期していることを確認してから、ストレージ アカウントにドメインを参加させる必要があります。 どちらの場合も、ユーザーは、ドメインに参加しているデバイスまたは VM からのみ、Azure ファイル共有を認証してアクセスできます。

ストレージ アカウントの ID ベースの認証を有効にすると、ユーザーはサインイン資格情報を使用して Azure ファイル共有上のファイルにアクセスできるようになります。 ユーザーが Azure Files のデータにアクセスしようとすると、認証のために Microsoft Entra ID に要求が送信されます。 認証が成功すると、Microsoft Entra ID によって Kerberos トークンが返されます。 ユーザーは Kerberos トークンが含まれる要求を送信し、Azure ファイル共有はそのトークンを使用して要求を承認します。 AD DS 認証は、AD DS が Kerberos トークンを提供するのと同じ方法で動作します。

Azure ファイル共有のアクセス許可を構成する

ID ベースの認証を有効にした場合は、ロールベースのアクセス制御 (RBAC) ロールを使って、Azure ファイル共有へのアクセス権 (または "アクセス許可") を制御できます。 Azure には、次の表に示す Azure ファイル共有の関連ロールが含まれています。

| Role | 説明 |

|---|---|

| 記憶域ファイル データの SMB 共有の共同作成者 | このロールのユーザーには、SMB を使用した Azure Storage ファイル共有に対する読み取り、書き込み、および削除のアクセス権があります。 |

| 記憶域ファイル データの SMB 共有の管理者特権共同作成者 | このロールのユーザーには、SMB を使用した Azure Storage ファイル共有に対する読み取り、書き込み、削除、および変更 NTFS アクセス許可があります。 このロールには、Azure ファイル共有に対するフル コントロール アクセス許可があります。 |

| 記憶域ファイル データの SMB 共有の閲覧者 | このロールのユーザーには、SMB を使用した Azure ファイル共有に対する読み取りアクセス権があります。 |

| ストレージ ファイル データ権限を持つ閲覧者 | このロールのユーザーは、設定されているファイルおよびディレクトリ レベルの NTFS アクセス許可に関係なく、構成されているすべてのストレージ アカウントの共有内のすべてのデータに対して完全な読み取りアクセス権を持ちます。 |

| ストレージ ファイル データ権限付き共同作成者 | このロールのユーザーは、設定されているファイルおよびディレクトリ レベルの NTFS アクセス許可に関係なく、構成されているすべてのストレージ アカウントの共有内のすべてのデータに対して完全な読み取り、書き込み、変更の ACL と削除アクセス権を持ちます。 |

必要に応じて、カスタム RBAC ロールを作成して使用することもできます。 ただし、RBAC ロールでは、共有へのアクセスのみが付与されます。 ファイルにアクセスするには、ユーザーがファイルレベルのアクセス許可も持っている必要があります。

Azure ファイル共有では、標準の Windows ファイルのアクセス許可がフォルダーとファイルのレベルで適用されます。 オンプレミスのファイル共有と同じ方法で、共有をマウントし、SMB を使用したアクセス許可を構成することができます。

重要

ファイルの所有権を引き受ける機能を含めて、Azure ファイル共有を完全に管理制御するには、ストレージ アカウント キーを使用する必要があります。

データの暗号化

Azure Storage アカウントに格納されているすべてのデータ (Azure ファイル共有上のデータを含む) は、常に Storage Service Encryption (SSE) を使用して保存時に暗号化されます。 データは、Azure データセンターに書き込まれるときに暗号化され、アクセス時に自動的に暗号化解除されます。 既定では、データは Microsoft マネージド キーを使用して暗号化されますが、独自の暗号化キーを取り込むこともできます。

既定では、すべての Azure Storage アカウントで転送中の暗号化が有効になっています。 これにより、Azure データセンターからデバイスに転送するときに、すべてのデータが確実に暗号化されます。 既定では、SMB 2.1 および SMB 3.0 を使用した暗号化されていないアクセス、または HTTP は許可されません。また、クライアントは暗号化なしで Azure ファイル共有に接続することはできません。 これは、Azure Storage アカウントに対して構成でき、すべてのストレージ アカウント サービスに対して有効です。

Azure ファイル共有の作成

Azure Files は、Azure Storage アカウントの一部としてデプロイされます。 Azure Storage アカウントの作成時に指定した設定 (場所、レプリケーション、接続方法など) は、Azure Files にも適用されます。 パフォーマンスやアカウントの種類など、一部の Azure Storage アカウントの設定によって、Azure Files に使用できるオプションを制限できます。 たとえば、SSD を使用する Premium ファイル共有を使用する場合は、Azure Storage アカウントの作成時に、Premium パフォーマンスと FileStorage の種類のストレージ アカウントを選択する必要があります。

Azure Storage アカウントが配置されたら、Azure portal、Microsoft Azure PowerShell、Azure コマンド ライン インターフェイス (Azure CLI)、または REST API を使用して、Azure ファイル共有を作成できます。 Azure File Sync をデプロイするときに、Windows 管理センターを使用して Azure Storage アカウントを作成することもできます。

Standard SMB Azure ファイル共有を作成するには、次の手順に従います。 Premium Azure ファイル共有を作成する場合は、プロビジョニングされた容量も指定する必要があります。

- Azure portal で、適切なストレージ アカウントを選択します。

- ナビゲーション ウィンドウの [ファイル サービス] で、[ファイル共有] を選択します。

- 詳細ウィンドウのツールバーで、[+ ファイル共有] を選択します。

- [新しいファイル共有] ブレードで、目的の名前を入力し、[レベル] を選択します。

- [確認および作成] を選択し、次に [作成] を選択します。