Extended Detection & Response (XDR) 応答のユース ケースを確認する

検出と軽減策のユース ケースの例を次に示します。

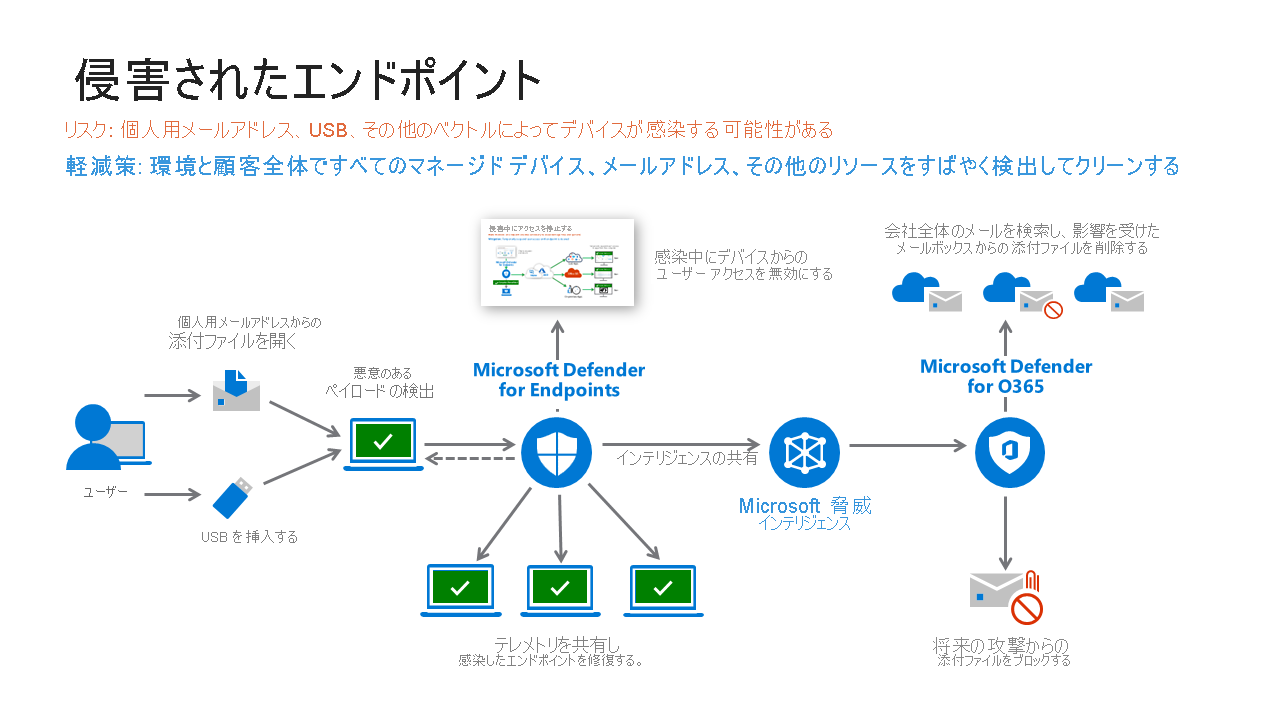

脅威の検出

このシナリオは、悪意のあるペイロード (個人のメールや USB ドライブなど、あらゆるソースから送信される可能性があります) を Microsoft Defender for Endpoint で検出するケースを示しています。

被害者は、Microsoft Defender for Office 365 (MDO) で保護されていない個人のメール アカウントまたは USB ドライブで悪意のあるメールを受信し、添付ファイルを開きます。 添付ファイルを開くと、マルウェアがコンピューターに感染します。 ユーザーは、攻撃が発生したことを認識していません。 ただし、Microsoft Defender for Endpoints (MDE) によってこの攻撃が検出され、セキュリティ オペレーションに対してアラートが生成され、セキュリティ チームに脅威に関する詳細が提供されます。 "感染中のデバイスからのユーザー アクセスを無効にしてください" と、MDE から Intune に対して、このエンドポイントのリスク レベルが変わったことが通知されます。 MDE リスク レベルの重大度で構成された Intune コンプライアンス ポリシーがトリガーされ、アカウントが組織のポリシーに準拠していないものとしてマークされます。 Microsoft Entra ID で作成された条件付きアクセスにより、アプリに対するユーザー アクセスはブロックされます。

修復

MDE によって脅威が修復されます。その方法は、自動修復、セキュリティ アナリストによる自動修復の承認、またはアナリストによる脅威の手動調査のいずれかです。

また、お客様の企業全体と Microsoft MDE ユーザー全体に対してこの脅威を修復するために、この攻撃に関する情報は MDE によって Microsoft Threat Intelligence システムに追加されます。

インテリジェンスの共有とアクセスの復元

アクセスの復元 - 感染したデバイスが修復されると、MDE は Intune にデバイスのリスク状態を変更するように通知します。それを受け、Microsoft Entra ID 条件付きアクセスはエンタープライズ リソースへのアクセスを許可します (詳細については次のスライドを参照してください)。 MDO などの脅威バリアントを修復する - Microsoft 脅威インテリジェンスの脅威シグナルを使うのは、組織の攻撃面の他の部分をセキュリティで保護する Microsoft ツールです。 MDO と Microsoft Defender for Cloud でこのシグナルを使って、メール、Office の共同作業、Azure などの脅威を検出し、修復することができます。

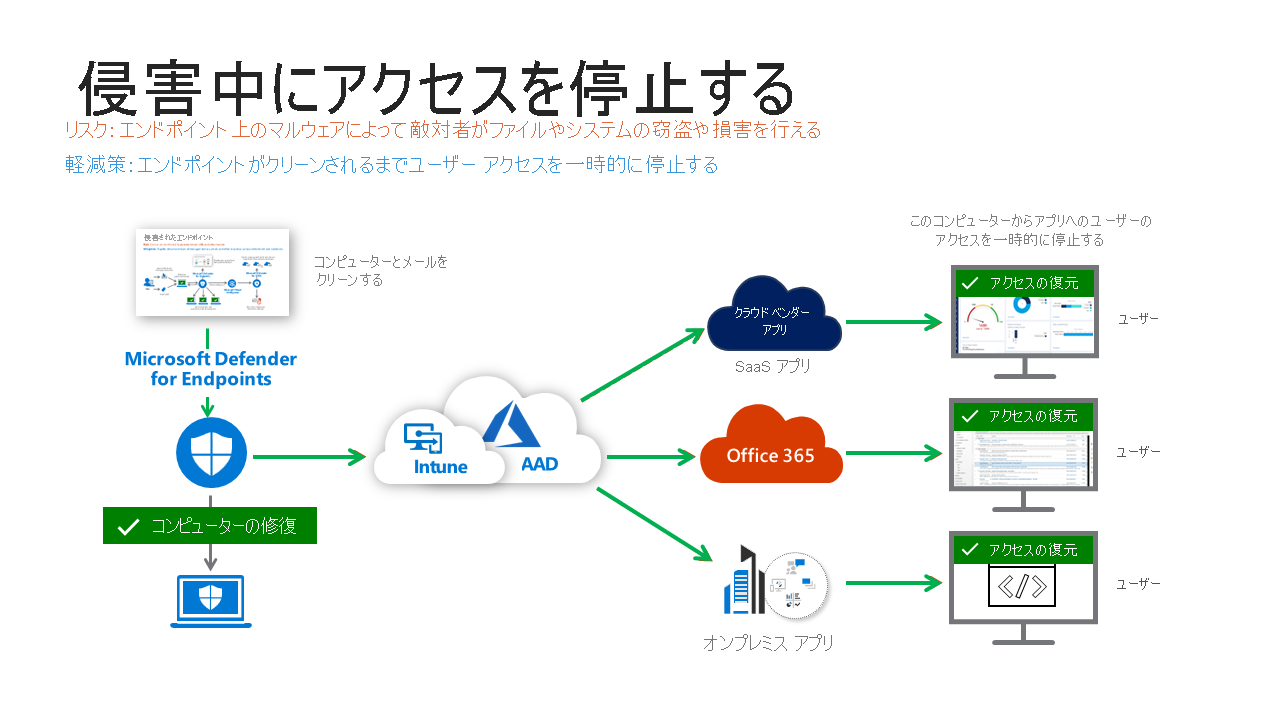

ユーザーのデバイスがまだ侵害されている前の図から

アクセス制限

Microsoft Defender for Endpoint (MDE) が Intune に通知し、それを受け、Intune は Microsoft Entra ID 内のデバイスのコンプライアンス状態を更新したため、条件付きアクセスはデバイスのリスクを認識しています。

この間、このユーザーは企業リソースへのアクセスが制限されます。 これは、すべての新しいリソース要求に適用され、継続的アクセス評価 (CAE) をサポートするリソースに対する現在のアクセスをすべてブロックします。 従業員は、YouTube、Wikipedia の閲覧のような一般的なインターネットの生産的タスクに加え、企業の認証を必要としないことは何でも行うことができますが、企業リソースにはアクセスできなくなります。

アクセスの復元

脅威の修復とクリーンアップが完了すると、MDE は Microsoft Entra ID を更新するように Intune をトリガーし、条件付きアクセスがユーザーの企業リソースへのアクセスを復元します。

これは、これらのデバイスを制御している可能性のある攻撃者が企業リソースにアクセスできないようにすることで、組織に対するリスクを軽減すると同時に、ユーザーの生産性に与える影響を最小限に抑え、ビジネス プロセスの中断を最小限に抑えます。