Microsoft Defender for IoT とは

Microsoft Defender for IoT は、ビジネスクリティカルなネットワーク環境全体にわたる資産検出とセキュリティ監視を備えた、パッシブでエージェントレスの監視を提供します。 Defender for IoT は、IoT/OT デバイスの検出とセキュリティ保護を目的として構築されたネットワーク検出および対応ソリューションです。

Defender for IoT では、IoT/OT 対応の行動分析と脅威インテリジェンスが使用されます。 署名ベースのソリューションを超えて、最新の脅威をキャッチできます。 たとえば、ゼロデイ マルウェアや環境寄生の戦術などは、侵害の静的なインジケーターでは見逃される可能性がありますが、Defender for IoT ではキャッチされます。

Defender for IoT は、OT チームと IT チームが、管理されていない資産、接続、重大な脆弱性を自動的に検出するのに役立ちます。 Defender for IoT を使用すると、IoT/OT の安定性やパフォーマンスに影響を与えることなく、異常な行動や未承認の行動を検出できます。

ネットワークを検出する

ネットワーク内のすべてのデバイスに関する可視性がありますか。 保護できるのは、認識しているデバイスのみです。 ビル管理会社の例を使用する場合、検出対象にはエレベーター、駐車場の入り口、カメラ、照明システムなどのデバイスが含まれるかもしれません。

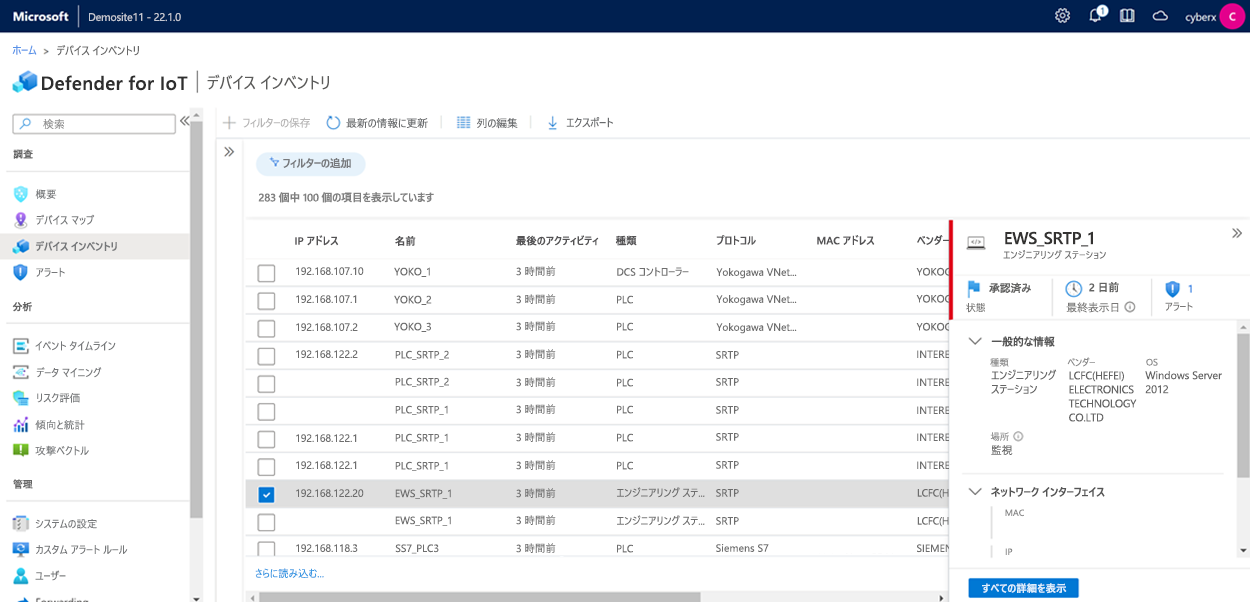

Defender for IoT センサー コンソールには、[デバイス インベントリ] ページと [デバイスの割り当て] ページが用意されています。 どちらも、ネットワーク内の各 OT/IoT デバイスとそれらの間の接続に関するドリルダウン データを提供します。

[デバイス インベントリ]: IP アドレスやベンダー、関連プロトコル、ファームウェア、デバイスに関連するアラートなどのデバイスの詳細を表示します。

[デバイスの割り当て]: OT デバイスの通信経路、OT/IoT ネットワーク トポロジ、ICS セキュリティの Purdue モデル全体のマッピングを表示します。

たとえば、ゼロ トラスト ポリシーを実装するときに特に [デバイスの割り当て] を使用できます。 デバイスを独自のネットワーク上でセグメント化し、詳細なアクセスを管理するには、デバイス間の接続を理解する必要があります。

ネットワークのリスクと脆弱性を管理する

ネットワーク内のデバイスに関する可視性と理解を得た後は、デバイスのあらゆるリスクと脆弱性を追跡する必要があります。

Defender for IoT のリスク評価レポートを各センサー コンソールから入手できます。 このレポートは、ネットワーク内の脆弱性を特定するのに役立ちます。 たとえば、脆弱性には、未承認のデバイス、パッチが適用されていないシステム、未承認のインターネット接続、未使用の開いているポートを持つデバイスなどが含まれる場合があります。

侵害されると組織に大きな影響を与えるおそれのあるデバイスなど、最も機密性の高い OT/IoT 資産のリスクを軽減するときに、レポートされたデータを使ってアクティビティに優先順位を付けることができます。 影響の例としては、安全上のインシデント、収益の損失、機密性の高い IP アドレスの盗難などがあります。

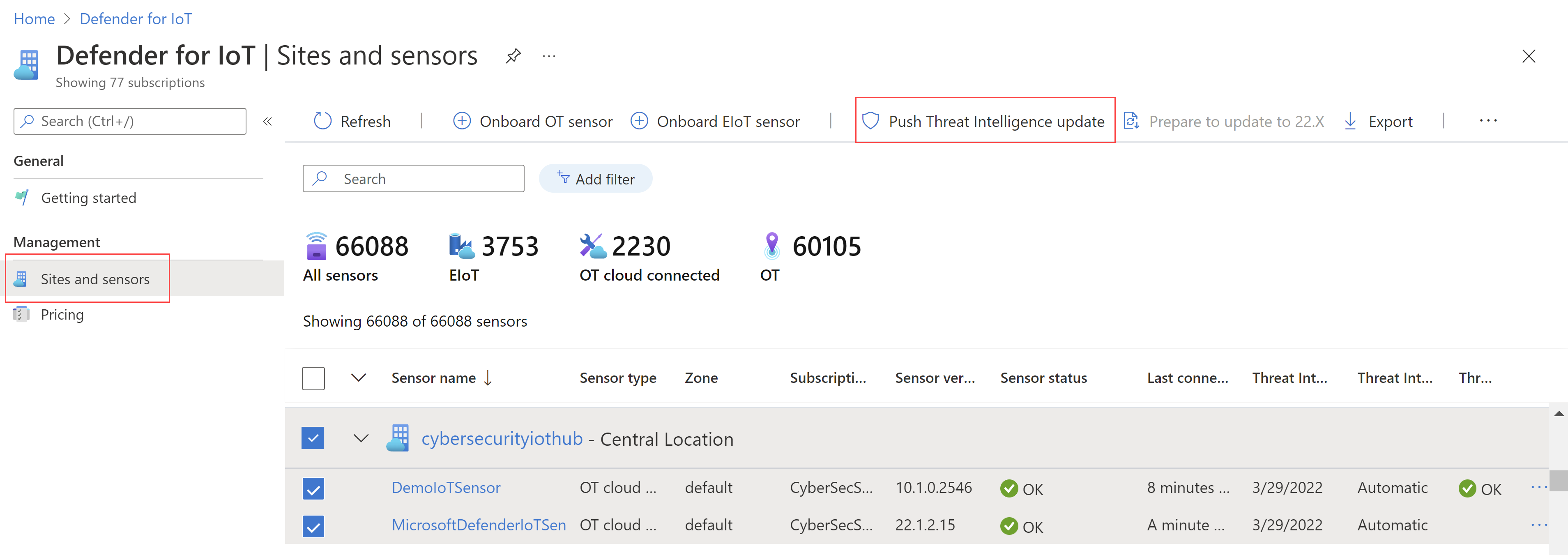

最新の脅威インテリジェンスによって最新の状態を維持する

セキュリティ ランドスケープが変化し、進化するにつれて、常に新しいリスクと脅威が発生します。 Defender for IoT のセキュリティ研究グループ Section 52 は、OT/IoT に重点を置いた、セキュリティ研究者とデータ サイエンティストのチームです。 Section 52 チームは、脅威ハンティング、マルウェア リバース エンジニアリング、インシデント対応、データ分析の各専門家で構成されています。

Section 52 では、OT/IoT 環境専用に構築された脅威インテリジェンス パッケージを継続的に厳選しています。 このパッケージには次の最新のものが含まれています。

- 問題になるインシデント (マルウェアのシグネチャ、悪意のある DNS クエリ、悪意のある IP アドレスなど)。

- Defender for IoT の脆弱性の管理レポートを更新するための共通脆弱性識別子。

- Defender for IoT の資産検出機能を強化する資産プロファイル。

最新の脅威インテリジェンス パッケージを使って Defender for IoT のデプロイを最新の状態に保つことで、最新の OT/IoT 脅威に対処し続けることができます。

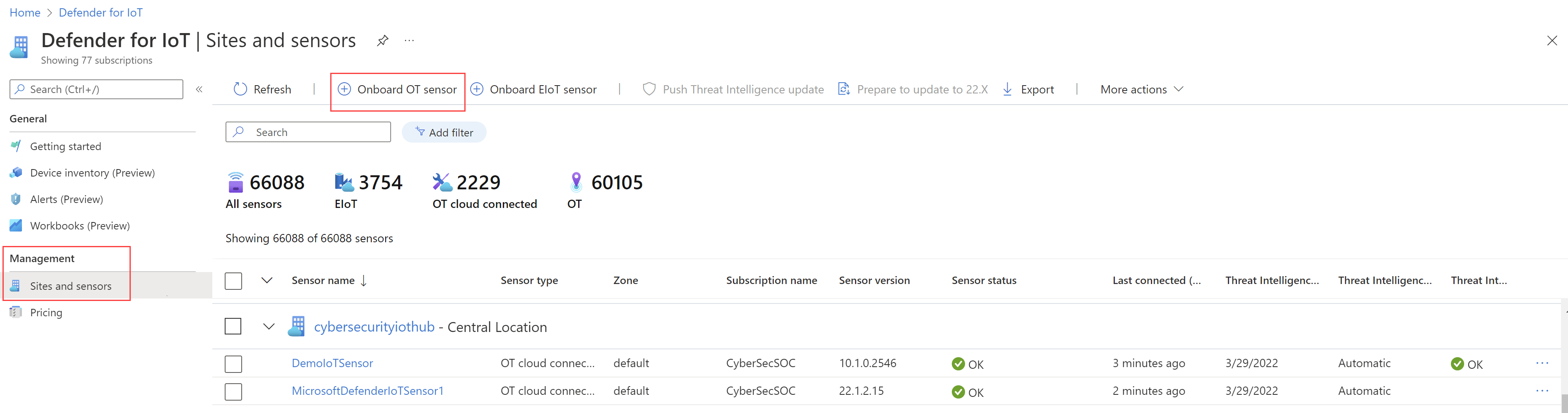

サイトとセンサーを管理する

Defender for IoT は、純粋にエアギャップされた、オンプレミス環境にデプロイできますが、Azure portal を使って、クラウドからオンプレミスのデバイスのセンサーをオンボードすることもできます。 [作業の開始] ページを使って、センサーを特定の Azure サブスクリプションとリソースに登録できます。 ポータルからのデプロイは、管理システムの運用とメンテナンスの要件を減らしたい場合や、他の Microsoft および Azure サービスをデプロイしている場合に役立ちます。

オンボードされたセンサーは、Azure portal で Defender for IoT の [Sites and sensors](サイトとセンサー) ページに表示されます。 経験豊富な Azure ユーザーにとって見覚えのあるこのページには、各サイトとセンサーの詳細が表示されます。 [Sites and sensors] (サイトとセンサー) ページを使って、各センサーのゾーン、接続状態、脅威インテリジェンスの更新状態を表示できます。 また、これを使用して、デプロイにセンサーを追加することもできます。

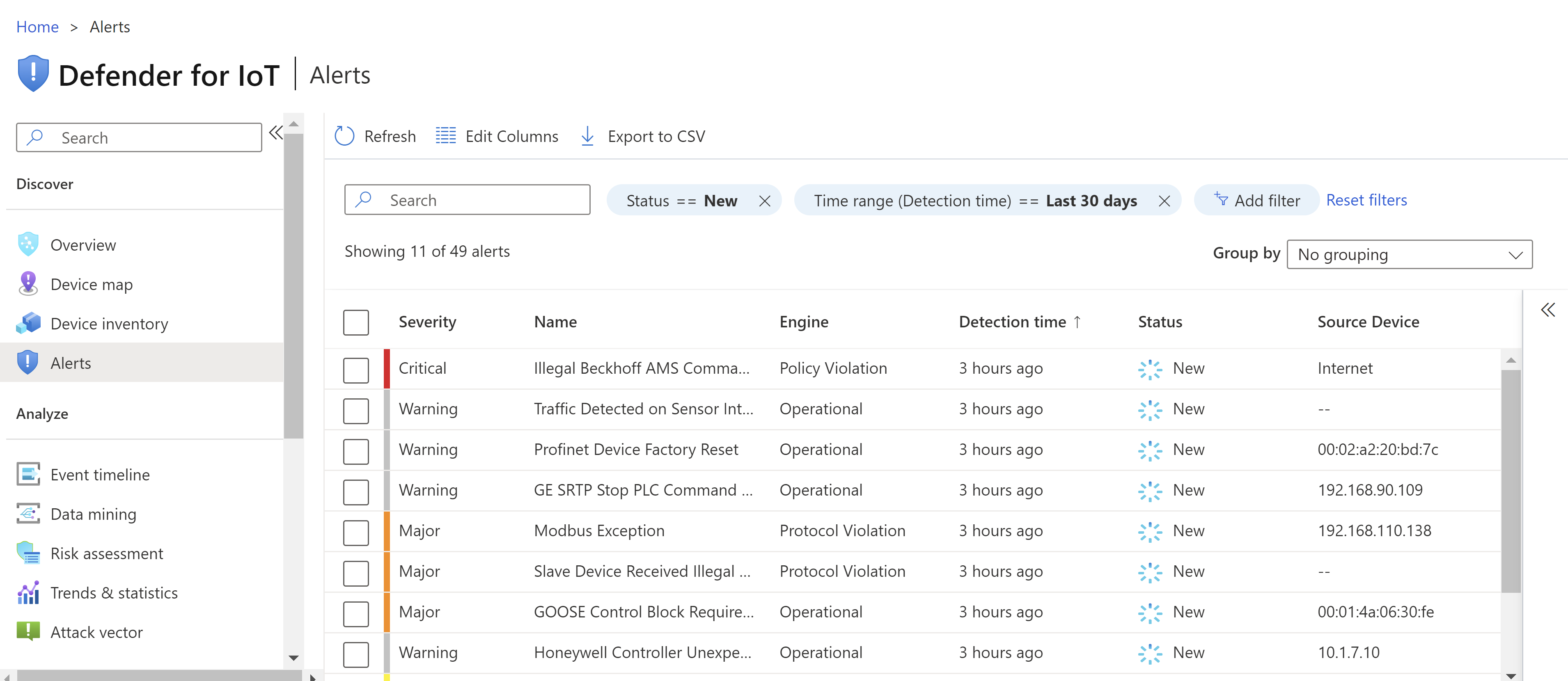

サイトとセンサーを Defender for IoT にオンボードした後は、オペレーション アラートを使って、ネットワークで発生するイベントを監視できます。 オペレーション アラートは、機器が誤動作している場合や正しく構成されていない場合に役立ちます。 たとえば、Defender for IoT がネットワークを常にスキャンしている状態であれば、正しく構成されていない作業場を特定し、問題の根本原因に迅速に対処することができます。

Microsoft およびパートナーの他のサービスと統合する

セキュリティ監視とガバナンスのために他のシステムがデプロイされている場合は、OT/IoT セキュリティを他のシステムと統合して、チームにシームレスなエクスペリエンスを提供できます。

たとえば、Defender for IoT を Microsoft Sentinel と直接統合したり、Splunk、IBM QRadar、ServiceNow などのパートナー サービスと統合したりできます。

Defender for IoT を他のサービスと統合すると:

- IT チームと OT チーム間のやり取りを遅くしているサイロが解体され、システム間で共通の言語が提供されて、迅速な問題解決に役立ちます。

- TRITON などの IT/OT 境界をまたぐ攻撃に迅速に対処するのに役立ちます。

- 長年にわたり SOC チームのために構築してきたワークフロー、トレーニング、ツールを使用し、IoT/OT セキュリティに適用できます。

Microsoft Sentinel との統合

Defender for IoT と Microsoft Sentinel を統合することで、SOC チームは攻撃タイムライン全体にわたってより迅速な検出と対応を実行できます。 Defender for IoT と Microsoft Sentinel を統合すると、セキュリティ アナリストや OT 担当者の通信、プロセス、応答時間を向上させることができます。 Microsoft Sentinel のブック、分析ルール、セキュリティ操作と応答のプレイブックは、Defender for IoT で検出された OT 脅威を監視し、対応するのに役立ちます。

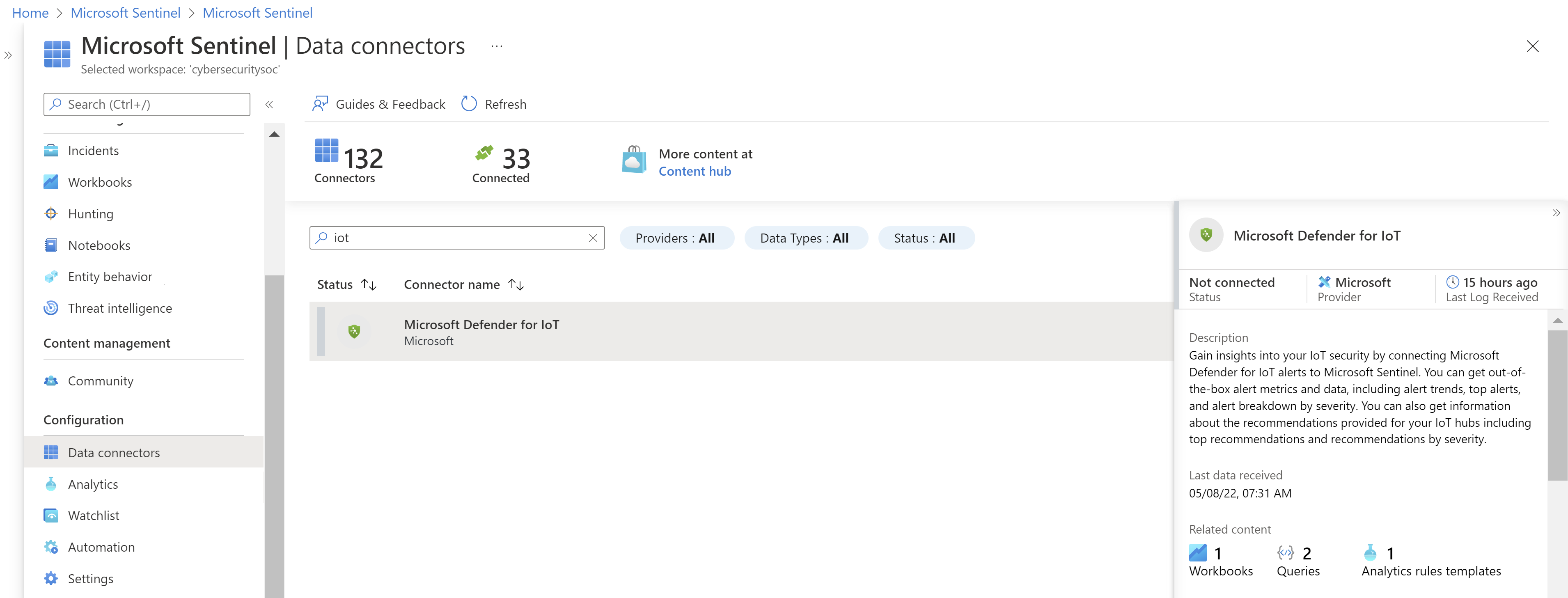

Microsoft Sentinel ワークスペースに Defender for IoT データ コネクタをインストールします。 Defender for IoT データ コネクタには、次の組み込みコンテンツが付属しています。

- ブック: Microsoft Sentinel ブックを使い、Microsoft Sentinel から Defender for IoT データを視覚化して監視します。 ブックには、オープン インシデント、アラート通知、OT 資産のアクティビティに基づく OT エンティティのガイド付き調査が用意されています。

- 分析ルール テンプレート: Microsoft Sentinel 分析ルール テンプレートを使って、OT トラフィックから Defender for IoT によって生成されたアラートのインシデント トリガーを構成します。

その後は、Microsoft Sentinel プレイブックを使用して、脅威対処の自動化と調整に役立つ、ルーチンとして実行する自動修復アクションを作成できます。 プレイブックを手動で実行するか、特定のアラートやインシデントに応答して自動的に実行するように設定できます。 分析ルールまたは自動化ルールをトリガーとして使用します。