ベスト プラクティスの概要

このモジュールでは、Microsoft サイバーセキュリティ機能のゼロ トラストおよびベスト プラクティス フレームワークに関する記事について説明します。

あなたは大規模な組織のサイバーセキュリティ アーキテクトだとします。 組織のサイバーセキュリティを最新化する作業を任されています。 この目標を達成するにはベスト プラクティスが不可欠なことはわかっていますが、どのフレームワークを使用すればよいかは不確かです。 ゼロ トラストとその潜在的な利点について聞いたことがありますが、作業を開始する方法がわかりません。 このモジュールは、ベスト プラクティスと、それらをサイバーセキュリティ アーキテクトとして使用する方法を理解するのに役立ちます。 また、ゼロ トラストの概念と、組織でゼロ トラストを開始する方法についても説明します。

モジュールは 5 つのユニットに分かれています。

- ベスト プラクティスの概要

- ゼロ トラストの概要

- ゼロ トラスト イニシアティブ

- ゼロ トラストの技術の柱パート 1

- ゼロ トラストの技術の柱パート 2

このモジュールを完了すると、サイバーセキュリティ アーキテクトとしてベスト プラクティスを使用する方法を理解できます。また、ゼロ トラストの概念と、組織のサイバーセキュリティを最新化するためにそれをどのように使用できるかを理解できます。さらに、MCRA、CAF、WAF などのさまざまなベスト プラクティス フレームワークをどのような場合に使用するかを理解できます。

学習の目的

このモジュールを完了すると、学習者は次のことができるようになります。

- サイバーセキュリティ アーキテクトとしてベスト プラクティスを使用する方法を理解します。

- ゼロ トラストの概念と、それを使って組織のサイバーセキュリティを最新化する方法を理解します。

- MCRA、CAF、WAF などのさまざまなベスト プラクティス フレームワークをどのようなときに使うかを理解します。

このモジュールの内容は、SC-100: Microsoft Cybersecurity Architect 認定資格試験の準備に役立ちます。

前提条件

- セキュリティ ポリシー、要件、ゼロ トラスト アーキテクチャ、ハイブリッド環境の管理に関する概念的知識

- ゼロ トラスト戦略の実務経験、セキュリティ ポリシーの適用、ビジネス目標に基づくセキュリティ要件の開発

ベスト プラクティス

ベスト プラクティスとは、最も効果的または効率的であることが判明していることを行うために推奨される方法です。 ベスト プラクティスは、間違いを回避し、リソースと労力が無駄にならないようにするのに役立ちます。

ベスト プラクティスは、次のような多くの形で提供されます。

- 何をすべきか、なぜそれを行うべきか、誰がそれをすべきか、どのようにそれを行うべきかに関する正確な指示

- さまざまな種類の意思決定とアクションに役立つ高レベルの原則

- ソリューションに含める必要があるコンポーネントとその統合方法を説明する参照アーキテクチャの一部であるガイドライン

Microsoft では、次のようなさまざまな形式のガイダンスでセキュリティのベスト プラクティスを組み込んでいます。

- Microsoft サイバーセキュリティのリファレンス アーキテクチャ

- Microsoft クラウド セキュリティ ベンチマーク

- クラウド導入フレームワーク (CAF)

- Azure Well-Architected フレームワーク (WAF)

- Microsoft セキュリティのベスト プラクティス

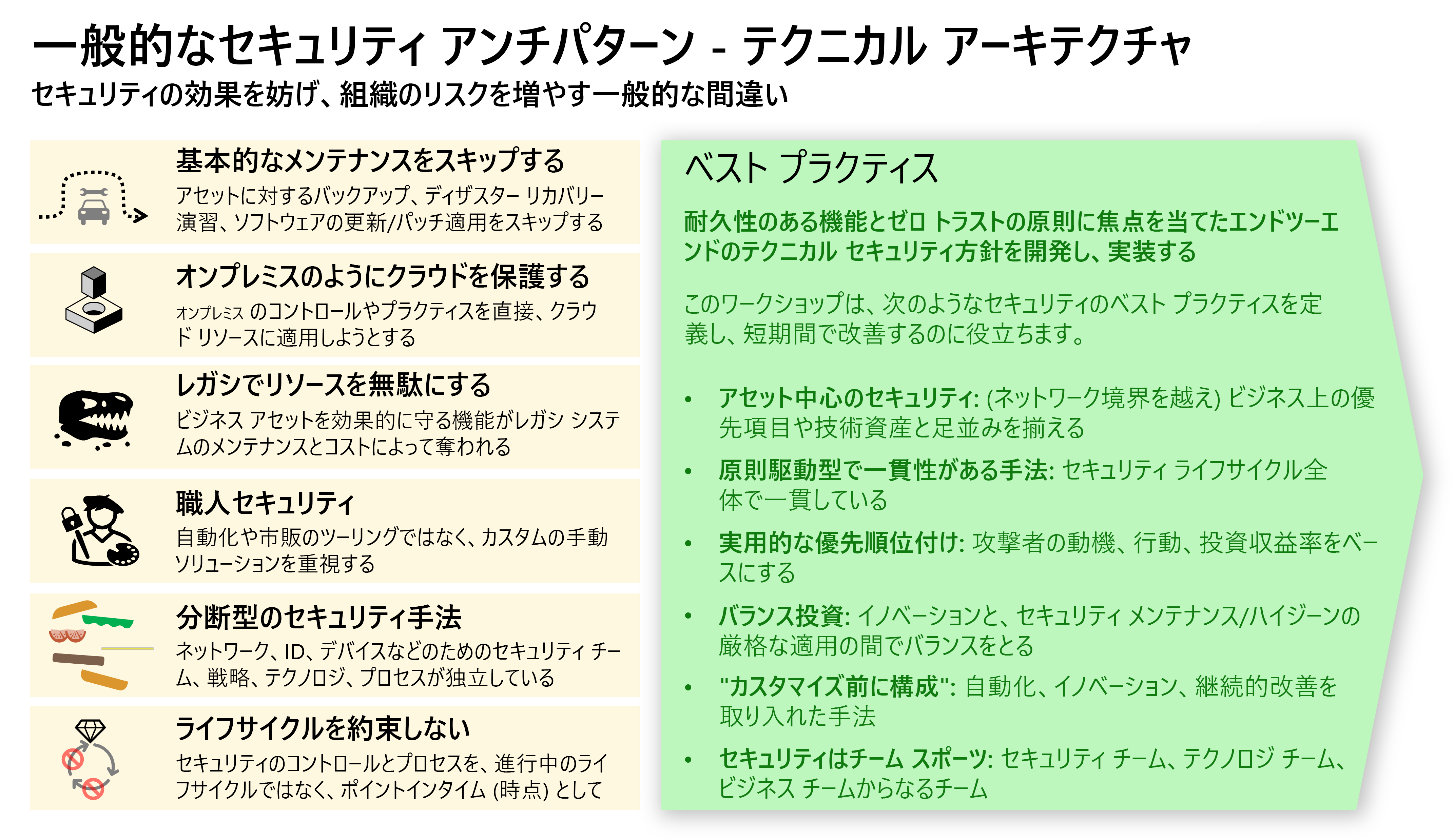

アンチパターン

アンチパターンとは、否定的な結果につながる一般的な間違いです。 ベスト プラクティスの対極にあるものです。 多くのベスト プラクティスは、アンチパターンを回避するよう設計されています。

多数のアンチパターンを克服するのに役立つベスト プラクティスの一例が、セキュリティ パッチを定期的に適用することです。 Microsoft では、この基本的で非常に重要なセキュリティのベスト プラクティスを定期的に適用する方法の妨げになる複数のアンチパターンを確認しました。

パッチは適用しません (重要でない限り)。 このアンチパターンでは、パッチが重要ではないという暗黙的な前提により、パッチのインストールを回避しています。 もう 1 つのバージョンとしては、これまで発生していない (または検出されていない) のだから、パッチが適用されていない脆弱性が悪用されることはない、という思い込みである "私たちには起こらない" があります。

回復性を構築するのではなく、パッチが完璧なものになるのを待っている - このアンチパターンでは、パッチに問題が発生するおそれがあることを理由に、パッチの適用を回避しています。 このアンチパターンにより、攻撃者によるダウンタイムの可能性も高まります。

アカウンタビリティ モデルの棄損 - このアンチパターンでは、パッチの否定的な結果に対して、セキュリティに責任があるとされます。 このアカウンタビリティ モデルにより、他のチームがセキュリティ メンテナンスの優先順位を下げてしまいます

パッチの選択を過剰にカスタマイズする - このアンチパターンでは、すべての製造元が推奨するパッチを適用するのではなく、パッチの適用に独自の基準が使用されます。 このカスタマイズは、実質的には Windows、Linux、アプリケーションのカスタム ビルドを作成することであり、そうしたビルドは、その正確な構成でテストされたことがありません。

オペレーティング システムのみに焦点を当てる - このアンチパターン パッチでは、コンテナー、アプリケーション、ファームウェア、IoT/OT デバイスには対応しないで、サーバーとワークステーションにのみパッチを当てます

アーキテクトがベスト プラクティスを使用する方法

セキュリティのベスト プラクティスは、ユーザーのスキルと習慣、組織のプロセス、テクノロジ アーキテクチャと実装に統合する必要があります。

サイバーセキュリティ アーキテクトは、セキュリティのベスト プラクティスを統合し、実用的なものにするのに役立つよう、次のことを行います。

- セキュリティ アーキテクチャとポリシーへのベスト プラクティスの統合

- ビジネス プロセス、技術プロセス、カルチャにベスト プラクティスをどのように統合するかについて、セキュリティ リーダーにアドバイスします。

- ベスト プラクティスの実装について技術チームにアドバイスし、ベスト プラクティスを実装しやすくするテクノロジ機能について説明します。

- エンタープライズ アーキテクト、IT アーキテクト、アプリケーション所有者、開発者など、組織内の他のユーザーに対して、彼らがオーナーである領域にセキュリティのベスト プラクティスを統合する方法についてアドバイスします。

回避する理由がない限り、ベスト プラクティスに従ってください。 組織は、避ける特定の理由がない限り、明確に定義された十分な理由のあるベスト プラクティスに従う必要があります。 組織によっては、十分な理由があって特定のベスト プラクティスを無視する場合もあるでしょうが、組織としては、Microsoft が提供するような高品質のベスト プラクティスを無視する際には注意深くあるべきです。 ベスト プラクティスはすべての状況に完全に適用されるとは限りませんが、有効であることはよそで証明済みであるため、適切な理由なく無視したり変更したりしないでください。

適応はして、過剰なカスタマイズはしない - ベスト プラクティスは、ほとんどの組織において有効な、汎用性のあるガイダンスです。 組織の固有の状況に合わせてベスト プラクティスを調整することが必要な場合もあるでしょう。 本来の価値が失われるようなところまでカスタマイズすることがないよう、注意する必要があります。 このような例としては、パスワードレス認証と多要素認証を採用していながら、攻撃者にとっては最も高い価値がある、影響が最も大きいビジネス アカウントと IT アカウントに対して例外を設けてしまうといったものがあります。

ベスト プラクティスを採用することで、一般的な間違いが減り、全体的なセキュリティの有効性と効率が向上します。 次の図は、重要なアンチパターンとベスト プラクティスをまとめたものです。

どのフレームワークを選択する必要があるか

| フレームワーク | まとめ | 使用する場合 | 対象ユーザー | 組織 | 素材 |

|---|---|---|---|---|---|

| ゼロ トラスト RaMP イニシアティブ | 影響の大きい分野での成功を速やかに提供するように設計されたイニシアティブに基づくゼロ トラスト ガイド。 計画は時系列に整理され、主要な関係者を特定します。 | ゼロ トラストの使用を開始し、短期間で成果を出したい場合。 | クラウド アーキテクト、IT プロフェッショナル、ビジネスの意思決定者 | 初期段階のクラウドとゼロ トラストの導入者 | プロジェクト計画とチェックリスト |

| ゼロ トラスト展開の目標 | 各テクノロジの柱の詳細な構成手順に関するゼロ トラスト ガイド。 RaMP イニシアティブより包括的。 | ゼロ トラストのロールアウトに関するより包括的なガイドが必要な場合。 | クラウド アーキテクト、IT プロフェッショナル | ゼロ トラストに既に着手しており、テクノロジを最大限に活用するための詳細なガイダンスを必要とする組織。 | 主目標と二次的な目標のある展開計画。 |

| MCRA | MCRA は、ゼロ トラスト RaMP でのアクセス制御最新化イニシアティブに関連する多くのベスト プラクティスを含む一連の図です | セキュリティ アーキテクチャの開始テンプレート、セキュリティ機能の比較リファレンス、Microsoft の機能についての学習、Microsoft の統合投資についての学習が必要な場合 | クラウド アーキテクト、IT プロフェッショナル | 初期段階のクラウドとゼロ トラストの導入者 | 図を含む PowerPoint スライド |

| MCSB | 業界の標準とベスト プラクティスと比較して、組織のクラウド環境のセキュリティ態勢を評価するためのフレームワーク。 | セキュリティ制御を実装し、そのコンプライアンスを監視する方法に関するガイダンスを探している場合。 | クラウド アーキテクト、IT プロフェッショナル | すべて | 制御とサービス ベースラインの詳細な仕様 |

| CAF | Azure を使用したクラウドの移行と管理に関するステップ バイ ステップのアプローチを提供する、クラウド導入ライフサイクル全体のベスト プラクティスに関するドキュメントと実装フレームワーク。 | クラウドに関するビジネスとテクノロジの戦略を作成して実装しようとしている場合。 | クラウド アーキテクト、IT プロフェッショナル、ビジネスの意思決定者 | Microsoft Azure の技術的なガイダンスを必要とする組織 | ベスト プラクティス、ドキュメント、ツール |

| WAF | コストの最適化、オペレーショナル エクセレンス、パフォーマンス効率、信頼性、セキュリティの 5 つの柱を使用して、Azure のアプリケーションとワークロードのためのセキュリティで保護された、高パフォーマンスで回復性があり、効率的なインフラストラクチャを、お客様が構築するのに役立つフレームワーク。 | クラウド ワークロードの品質を向上させようとしている場合。 | クラウド アーキテクト、IT プロフェッショナル | All | Azure Well-Architected レビュー、Azure Advisor、ドキュメント、パートナー、サポート、サービス オファー、参照アーキテクチャ、設計原則 |