ゼロ トラストの概要

セキュリティに対するゼロ トラストアプローチは、脅威、クラウド プラットフォームの変更、急速に進化する世界に対応するビジネス モデルの変化に対応するために効果的であることが求められています。 Microsoft Cybersecurity Reference Architecture (MCRA) と Microsoft クラウド セキュリティ ベンチマーク (MCSB) 全体で、セキュリティに対するゼロ トラスト アプローチを採用するためのベスト プラクティスを見つけることができます。

セキュリティに対する Microsoft ゼロ トラスト アプローチは、侵害の想定、明示的な検証、最小権限という 3 つの原則に基づいています。

ゼロ トラストの基本原則

明示的に検証する - すべての使用可能なデータ ポイントに基づいて、常に認証と承認を行います。

最小限の特権アクセスを使用する - Just-In-Time および Just-Enough-Access (JIT/JEA)、リスクベースの適応型ポリシー、データ保護を使用して、ユーザーのアクセスを制限します。

侵害を想定する - 影響範囲を最小限に抑えるために、アクセスをセグメント化します。 エンドツーエンドで暗号化されていることを確認し、分析を使用して可視化し、脅威検出を推進し、防御を強化します。

これが、ゼロ トラストの中核となるものです。 会社のファイアウォールの内側にあるものはすべて安全であると考えるのではなく、ゼロ トラスト モデルでは、侵害を想定し、各要求が制御されていないネットワークから送信されたかのように検証します。 要求の送信元またはアクセス先のリソースにかかわらず、ゼロ トラスト モデルでは、"決して信頼せず、常に確認する" ことが求められます。

これは、モバイル従業員を受け入れ、場所を問わず人、デバイス、アプリケーション、データを保護する、最新の環境の複雑さに適応するように設計されています。

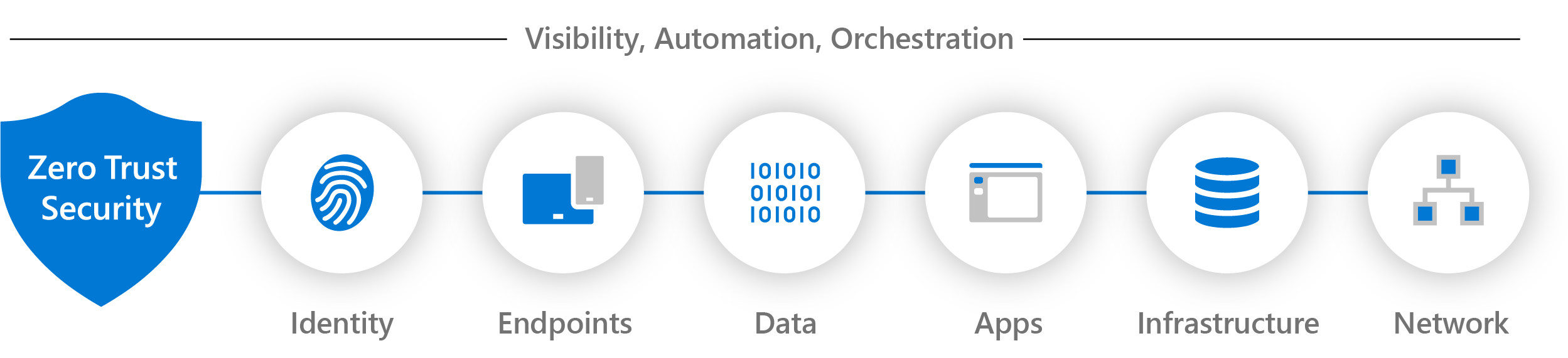

ゼロ トラスト アプローチは、デジタル資産全体にわたって拡張され、統合されたセキュリティ方針およびエンドツーエンドの戦略として機能する必要があります。 これは、ゼロ トラストの制御とテクノロジーを次の 6 つの基本要素に対し実装することによって行われます。 これらのそれぞれは、警告の発信源、施行のコントロール プレーン、また保護する必要がある重要なリソースです。

さまざまな組織の要件、既存のテクノロジの実装、およびセキュリティ ステージはすべて、ゼロ トラスト セキュリティ モデルの実装をどのように計画するかに影響します。 お客様が組織をセキュリティで保護するのをサポートし、独自のゼロ トラスト モデルを実装してきた経験を活かして、Microsoft では、ゼロ トラストへの対応を評価し、それを導入するための計画を策定するのに役立つ次のガイダンスを作成しました。

これらの原則は、技術資産全体に適用され、通常、一連の最新化イニシアティブ (RaMP) またはテクノロジの柱 (各柱のデプロイ ガイダンスと共に) のいずれかを通じてゼロ トラスト変革に適用されます。