不正アクセスされたアカウントまたはデータを確認

Microsoft Defender for Identity セキュリティ アラートでは、ネットワーク上で Microsoft Defender for Identity センサーによって検出された不審なアクティビティと、各脅威に関連する行為者やコンピューターについて説明します。 警告エビデンス リストには、関与しているユーザーとコンピューターへの直接リンクが含まれており、調査が簡単で直接的になります。

Microsoft Defender for Identity セキュリティ警告は、典型的なサイバー攻撃のキル チェーンに見られるフェーズのように、次のカテゴリまたはフェーズに分類されます。

- 偵察フェーズの警告

- 危険にさらされる資格情報フェーズの警告

- 側方移動フェーズの警告

- ドメイン優先フェーズの警告

- データ抽出 フェーズの警告

各 Microsoft Defender for Identity セキュリティ警告には次のものが含まれます。

- 警告タイトル。 警告の公式 Microsoft Defender for Identity 名。

- 説明 起こったことの簡単な説明

- エビデンス 調査プロセスで手助けになる追加の関連情報と起こったことについての関連データ。

- excel ダウンロード 分析用 のExcel ダウンロードレポートの詳細

警告は、Microsoft Defender for Cloud Apps 内に表示することもできます。

次のシナリオでは、攻撃者が管理者アクセス権を取得し、ドメインコントローラーにアクセスし、Active Directory のドメインとフォレストを侵害した攻撃に関する調査について説明します。

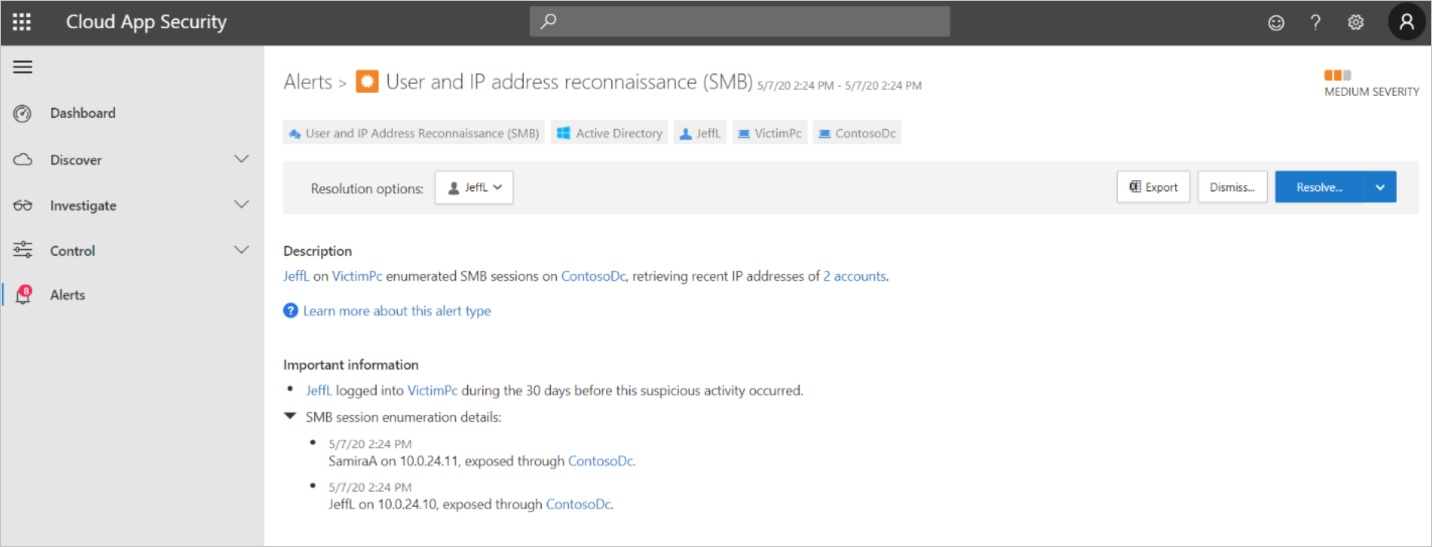

Defender for Cloud Apps ポータルで最初に確認されたアラートは、ユーザーと IP アドレスの偵察 (SMB) でした。 このアラートをクリックすると、ドメイン コントローラーの SMB セッションが列挙され、ユーザーが 2 つのアカウントの IP アドレスを把握できたことが、([説明] の下に) 表示されます。

アラート内には、実行されたコマンドに関する詳細情報が表示されたアクティビティ ログもあります。

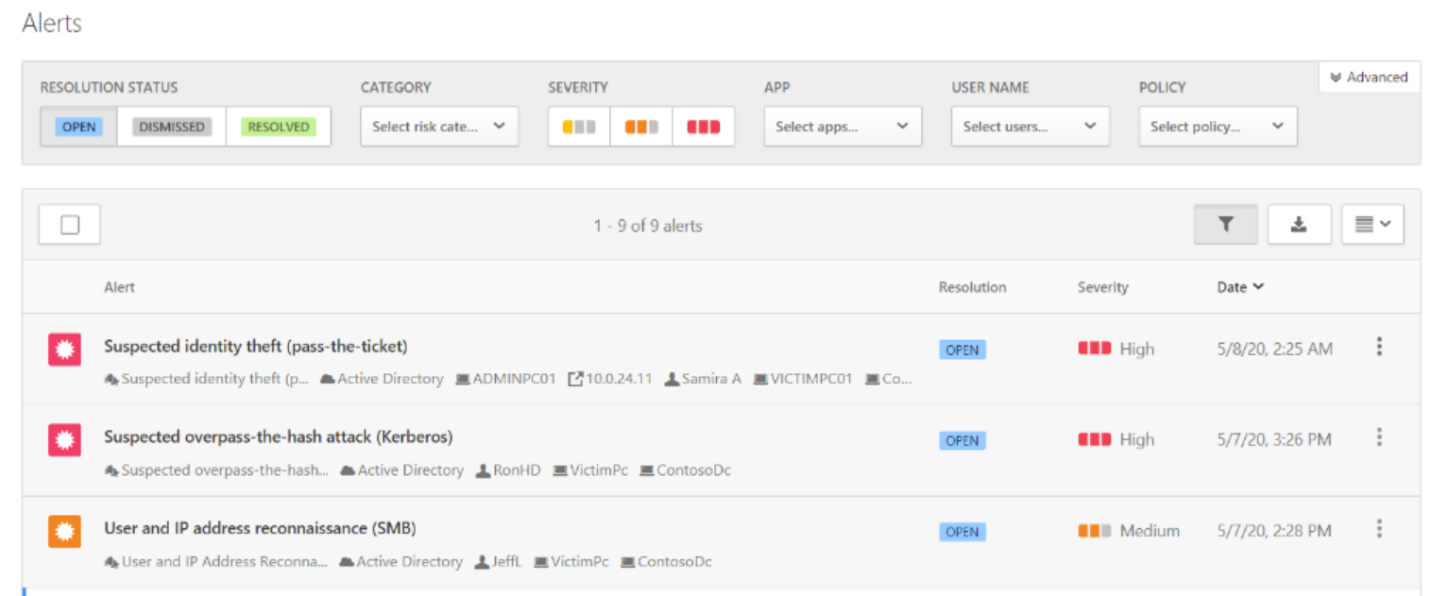

アラートの概要には、overpass-the-hash 攻撃を示している最近のアラートが表示されます。

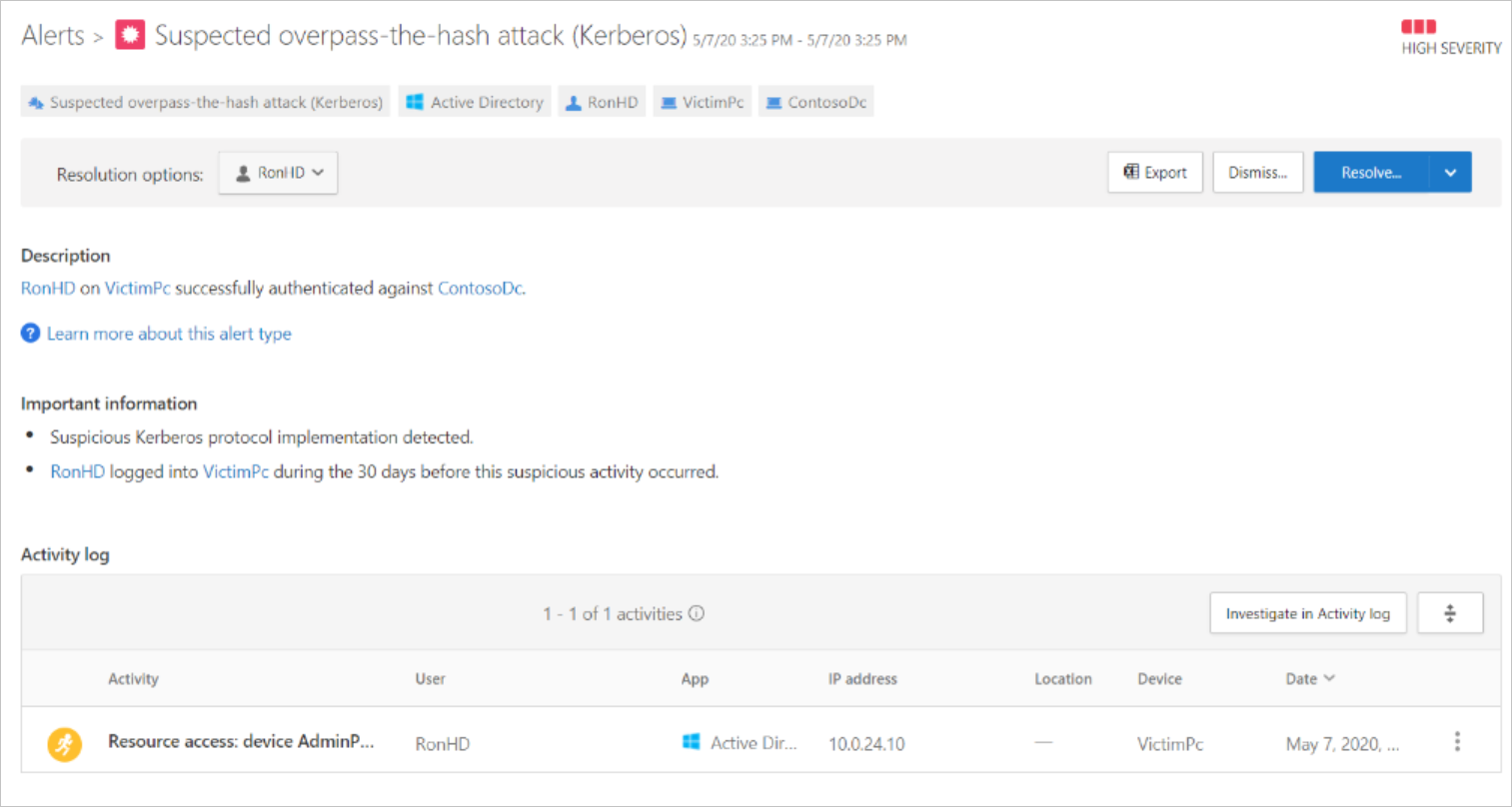

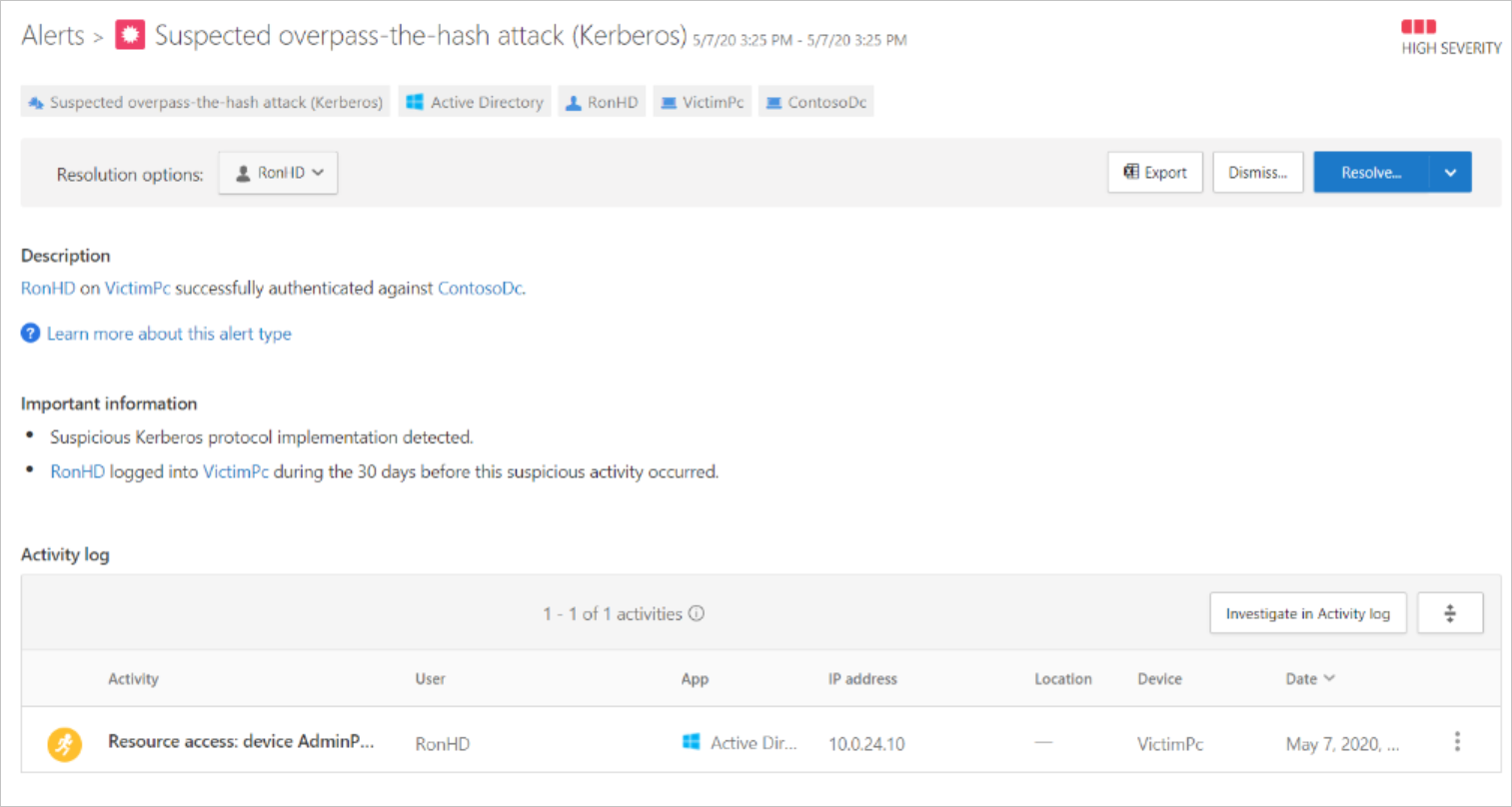

不審な overpass-the-hash 攻撃 (Kerberos) アラートを開くと、ユーザー アカウントが横移動パスの一部であったことを示す証拠が表示されています。

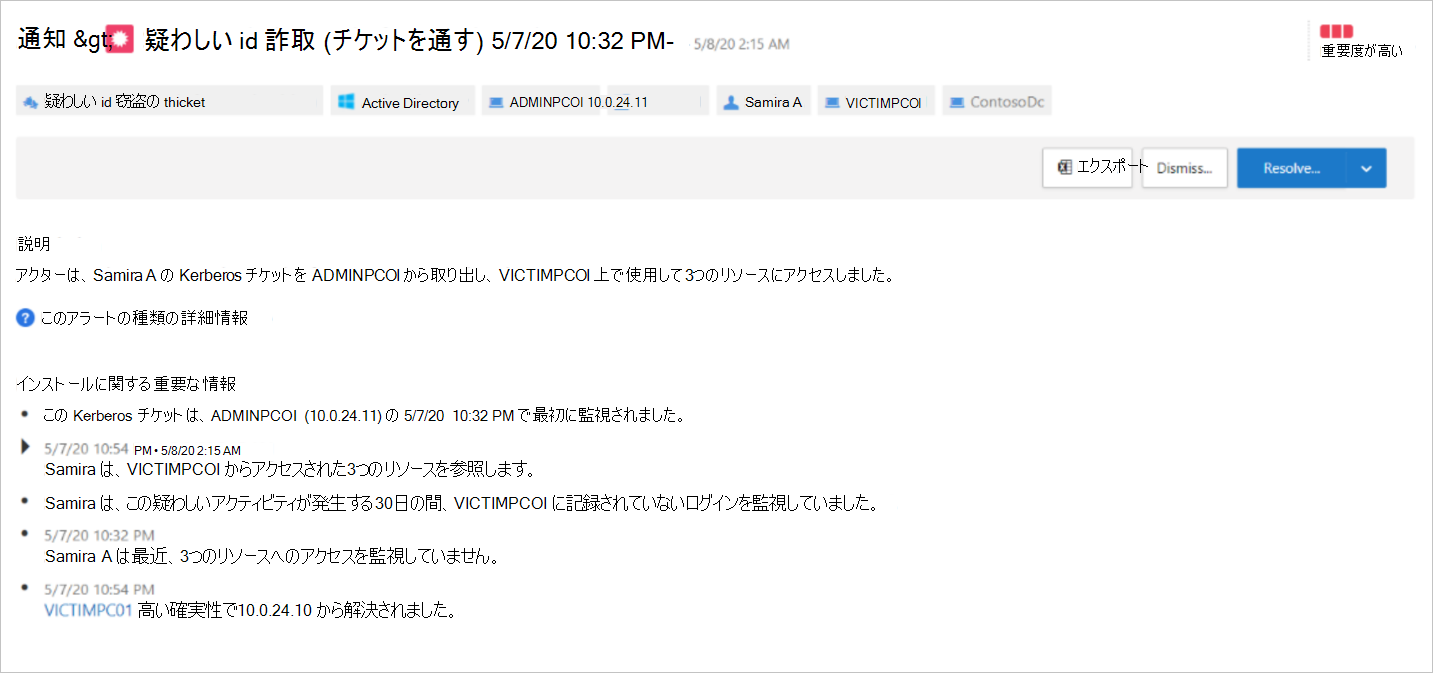

次のアラートは、不審な ID 盗難 (Pass-the-Ticket) を示します。

Microsoft Defender for Identity が、侵害された PC へのチケットがドメイン管理者から盗まれたことを検出しました。 Defender for Cloud Apps ポータルには、盗難されたチケットを使用してアクセスされたリソースが正確に表示されます。

次のアラートでは、盗用された資格情報が使用されて、ドメイン コントローラー上でリモート コマンドが実行されたことがわかります。

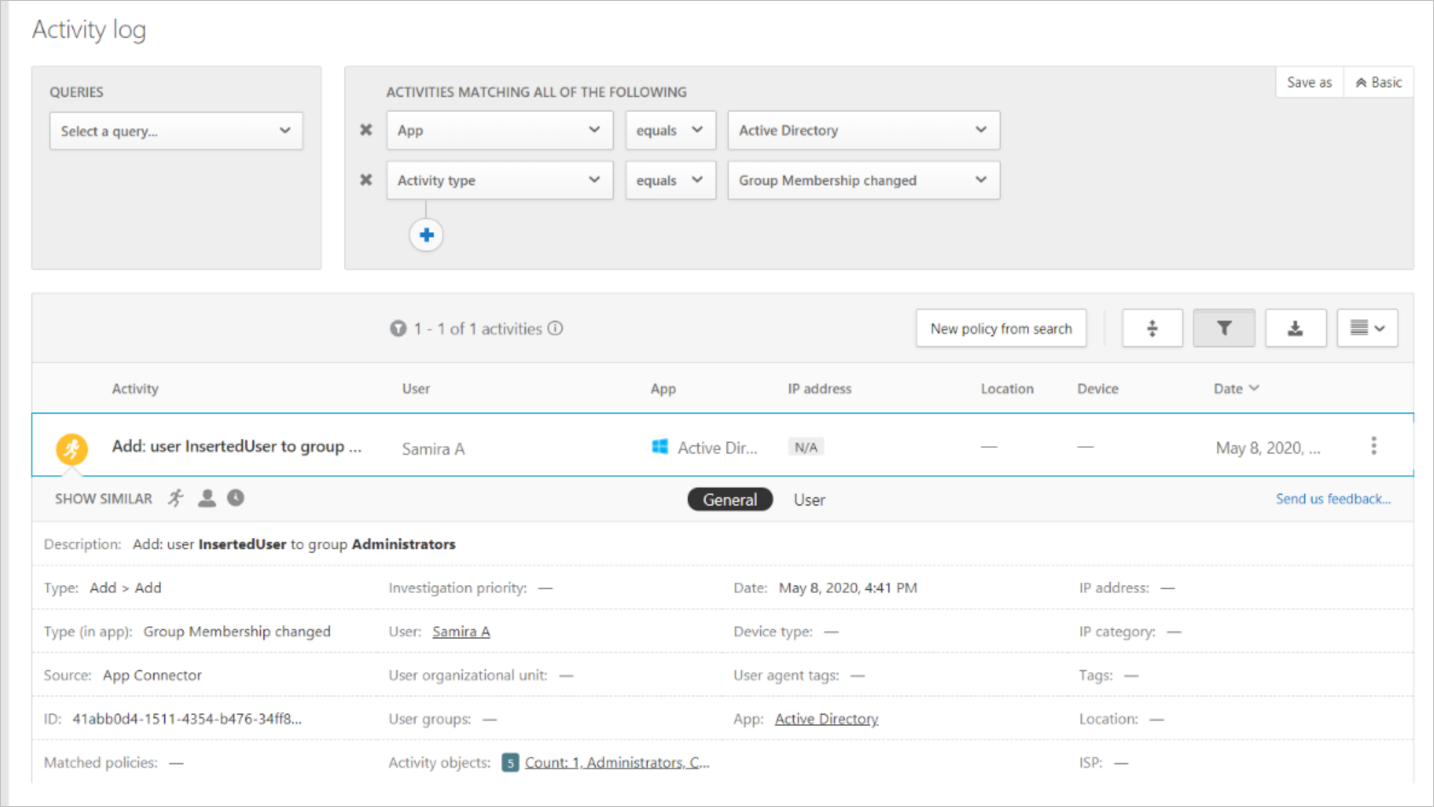

アラートのアクティビティ ログを見ると、このコマンドにより管理者グループ内に新しいユーザーが作成されたことがわかります。

これまでのすべてのアラートから、攻撃者が以下の行為をしたのではないかと疑います:

- PC に侵入しました。

- PC を使用して、他のユーザーの PC の IP アドレスを特定しました。そのうちの 1 つはドメイン管理者のアドレスです。

- 許可のある何等かのリソースにアクセスするために、侵入を受けた PC に以前認証をうけていた別のユーザーから、NTLM ハッシュを盗用して、オーバーパスザハッシュ攻撃を行ったのです。 (この場合、 IP アドレスに対するローカル管理者の権限は以前から公開されていたことになります)

- ドメイン管理者の PC にアクセスするために、新たに盗用された資格情報が使用されました。

- ドメイン管理者の ID を盗むために、ドメイン管理者の PC に対するアクセスが使用されました。

- ドメイン管理者のIDを使用してドメインコントローラーにアクセスし、ドメイン管理管理者権限を使用して、新しいユーザーアカウントを作成しました。

ドメインの管理者権限があれば、攻撃者は実質的に環境を危険にさらしたことになります。 これで攻撃者は、好きなだけスケルトン キー攻撃などの攻撃を行うことができます。

Microsoft Defender for Identity を使用して攻撃を調査し、対応する方法について説明します

対話型のガイドのビデオ バージョンを表示します (キャプションは他の言語でも利用可能です)。

ビデオ プレーヤーの全画面オプションをクリックしてください。 完了したら、ブラウザーの [戻る] 矢印を使用して、このページに戻ります。