Azure Virtual Desktop の展開でセキュリティ サービスを有効にする

Azure Virtual Desktop の評価を担当する主任システム エンジニアおよび Azure 管理者として、そのアーキテクチャとセキュリティ機能を理解する必要があります。 Microsoft の責任とお客様の責任を明確に理解することも必要です。

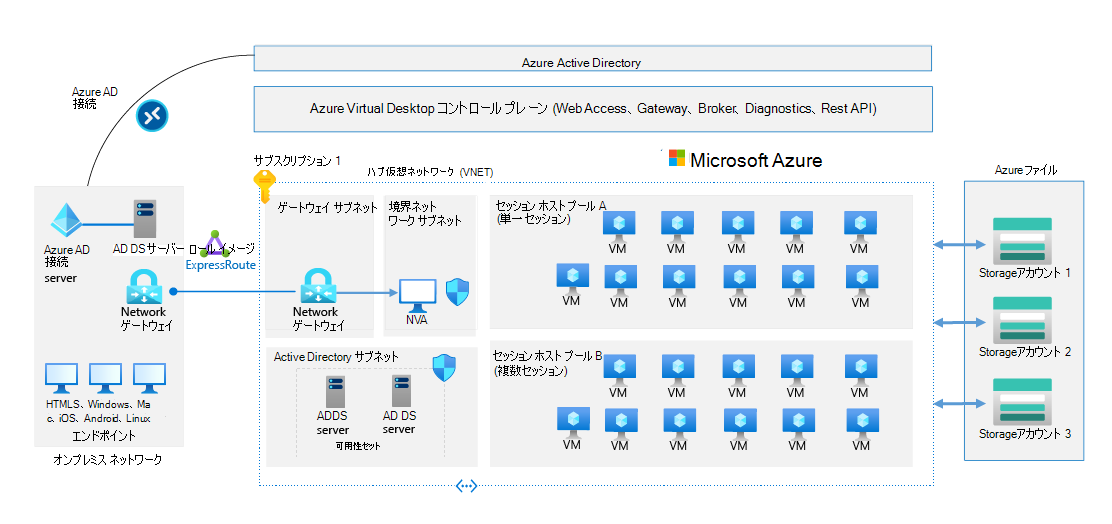

Azure Virtual Desktop アーキテクチャ

Azure Virtual Desktop は、Azure で実行されるデスクトップおよびアプリ仮想化サービスです。 サービス:

- 仮想化インフラストラクチャを管理サービスとして提供しています。

- Azure サブスクリプションに展開されている仮想マシン (VMs) の管理を可能にします。

- Microsoft Entra ID を使用して ID サービスを管理します。

- Microsoft エンドポイント マネージャーなどの既存のツールへの対応も含まれます。

次のダイアグラムは、一般的な企業の展開アーキテクチャのコンポーネントを示しています。

Azure Virtual Desktop は、階層化されたワークスペースに展開されます。 従来のオンプレミスの仮想デスクトップ インフラストラクチャ (VDI) の展開では、セキュリティに関するすべての面でお客様が責任を負います。 Azure Virtual Desktop では、これらの責任をお客様と Microsoft で分担しています。

Microsoft は、Azure が動作する物理的なデータセンター、物理的なネットワーク、および物理的なホストをセキュリティで保護します。 Microsoft は、Azure 上で動作する Azure Virtual Desktop サービスを含む、仮想化コントロール プレーンのセキュリティ保護にも責任を負います。

Azure Virtual Desktop を利用する場合は、Microsoft がすでにいくつかのサービスのセキュリティ保護をサポートしていることを理解することが重要です。 その他の分野では、組織のセキュリティ ニーズに合わせて構成する必要があります。 ただし、必要に応じて、Microsoft はお客様が担当するサービスに関してベスト プラクティスとなるガイダンスを提供することができます。

Microsoft が管理するサービス

Microsoft は、以下の表に記載されている Azure Virtual Desktop サービスを管理しています。

| サービス | 説明 |

|---|---|

| Azure Web Access | このサービスにより、Azure Virtual Desktop ユーザーは、HTMLv5 対応の Web ブラウザーを使用して仮想デスクトップやリモート アプリにアクセスできるようになります。 |

| ゲートウェイ | このサービスは、リモート クライアントをゲートウェイに接続し、VM から同じゲートウェイに戻るための接続を確立します。 |

| ブローカー | ブローカー サービスは、既存のユーザー セッションにおいて、仮想デスクトップやリモート アプリへの負荷分散や再接続を行います。 |

| 診断 | Remote Desktop Diagnostics サービスは、Azure Virtual Desktop の展開に対するアクションのイベントを成功または失敗として記録します。 この情報は、エラーのトラブルシューティングに役立ちます。 |

| Azure インフラストラクチャ サービス | Microsoft は、Azureインフラストラクチャ サービスのネットワーク、ストレージ、およびコンピューティングを管理します。 |

ユーザーの管理

お客様は、Azure Virtual Desktop を正常に展開するために、以下のコンポーネントを管理します。

| コンポーネント | 説明 |

|---|---|

| ユーザー プロファイル管理 | FSLogix および Azure Files は、コンテナ化されたユーザー プロファイルを通して、ユーザーに高速でステートフルなエクスペリエンスを提供します。 |

| ユーザー ホスト アクセス | ホスト プールの作成時に、負荷分散のタイプを「深さ」または「広さ」のいずれかとして定義します。 |

| VMのサイズ変更とスケーリング・ポリシー | VM サイジング コンポーネントには、GPU 対応の VM が含まれます。 |

| スケーリング ポリシー | Azure の仮想マシン スケール セットと統合されたセッション ホスト プールは、負荷分散された VM のグループを管理します。 |

| ネットワーク ポリシー | お客様は、ネットワーク トラフィックのフィルター処理を行うためのネットワーク セキュリティ グループ (NSG) を定義し、割り当てます。 |

Azure Virtual Desktop の資格情報をセキュリティで保護する

Azure Virtual Desktop には、Microsoft Entra ID との統合が必要です。 これにより、Microsoft Entra ID からの ID とアクセス機能の組み込みが許可されます。

Microsoft Entra ID とのこの統合は、階層化された ゼロ トラスト セキュリティ モデルの重要な要素です。 ゼロ トラスト セキュリティ モデルは、"壁に囲まれた庭" の概念を取り除きます。このモデルでは、すべてのサービス、ユーザー、アプリケーション、およびシステムがインターネットに対して開かれていることを前提としています。 このアプローチでは、強力な認証、認証、および暗号化を構築することにフォーカスするとともに、運用の機敏性を高めます。

セキュリティ プロセスとコンポーネントは、この Microsoft Entra サービスとしての ID (IaaS) アーキテクチャに貢献します。 考慮対象:

- 静的および動的な条件付きアクセス ポリシーの使用。

- 多要素認証で強化された認証の使用。

- 統合された脆弱性評価を目的とした Microsoft Defender for Cloud または Microsoft Defender の購読。

- 強力な資格情報管理サービスとポリシーの使用。

Azure Virtual Desktop では、以下の負荷分散メソッドが利用できます。 幅優先の負荷分散と深さ優先の負荷分散により、Azure Virtual Desktop のホスト プールを展開ニーズに合わせてカスタマイズすることができます。

- 幅優先は、ホスト プール内のセッション ホスト全体にユーザー セッションを均等に分散する既定の構成です。 幅優先の負荷分散方法を使用すると、ユーザー接続を分散してこのシナリオに合わせて最適化できます。 この方法は、プールされた仮想デスクトップ環境に接続するユーザーに最適な環境を提供したい組織に向いています。

- 深さ優先では、最大接続数に達するまで、複数のセッション ホストに新しいユーザー セッションを接続します。 このメソッドでは、一度に 1 つのセッション ホストを飽和させて、スケールダウン シナリオに最適化できます。 深さ優先負荷分散は通常、コストを削減し、ホスト プールに割り当てられた仮想マシンの数をよりきめ細かく制御できるようにするために使用されます。

いくつかのリモート デスクトップ クライアントと最も人気のあるパートナー OS デバイスには、Azure Virtual Desktop のサポートが含まれます。 この機能を備えたリモート デスクトップ クライアントとして、Windows デスクトップと Microsoft Store クライアントがあります。 次の操作を行うことができます:

- Windows 10 Enterprise マルチセッション、Windows Server 2012 R2 以降、および下位互換性のある Windows 7 Enterprise (フル デスクトップ) でフル デスクトップにアクセスする。

- ホスト プールで事前構成されたアプリケーション グループから、そのアプリケーションのみにアクセスする。 Microsoft Entra ID とロールベースのアクセス制御を使用して、きめ細かい承認を提供します。

注:

Azure Virtual Desktop には、Active Directory Domain Services (AD DS) が必要です。 AD DS ドメイン参加セッション ホストは、Microsoft Entra セキュリティ機能を利用します。 これらの機能には、条件付きアクセス、多要素認証、Microsoft インテリジェント セキュリティ グラフなどがあります。