演習 – Microsoft Entra 多要素認証を有効にする

条件ポリシーを使用し、Microsoft Entra 多要素認証を構成し、有効にするために必要な基本手順を段階的に説明します。 実際のデプロイでは、相当の考察と計画が必要になることにご留意ください。 お使いの環境で MFA を有効にする前に、このモジュールの終わりにあるドキュメント リンクを忘れずにご確認ください。

重要

この演習には、Microsoft Entra ID P1 または P2 が必要です。 30 日間の無料試用版を使って、この機能を試すことができます。または、以下の手順を最後まで読み、流れを理解するだけでもかまいません。

多要素認証オプションを構成する

全体管理者アカウントを使用して Azure portal にサインインします。

サイド メニューの [Microsoft Entra ID] オプションを使用して、Microsoft Entra ダッシュボードに移動してください。

左側のメニューで [セキュリティ] を選びます。

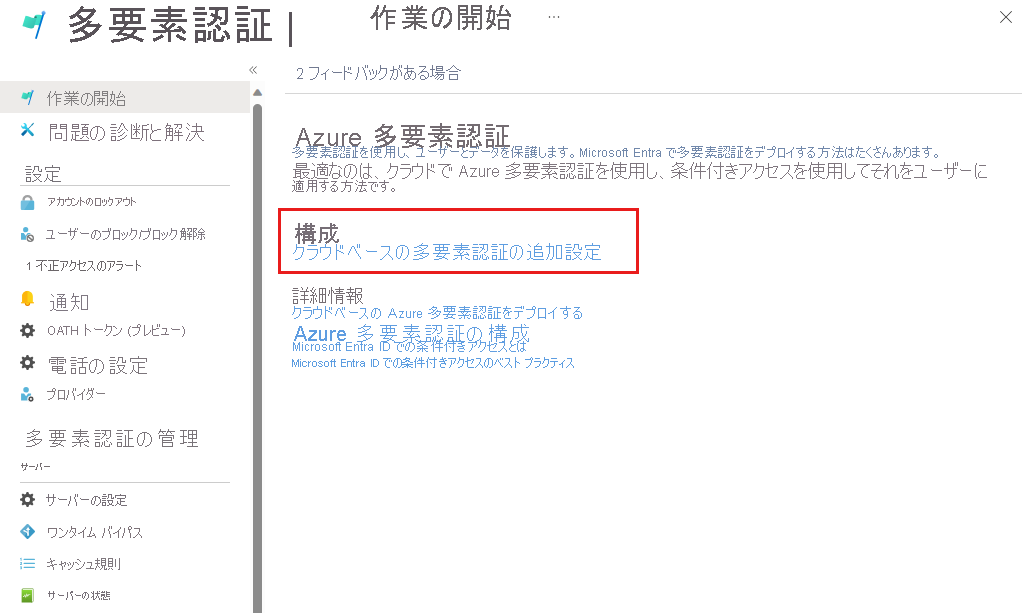

メニューの [管理] という見出しの下にある [多要素認証] を選択してください。 ここには、多要素認証のオプションがあります。

[構成] の下にある [クラウドベースの多要素認証の追加設定] リンクを選択してください。 新しいブラウザー ページが開き、Azure 用の MFA オプションがすべて表示されます。

このページで、サポートされている認証方法を選びます。 この例では、すべてが選択されています。

ここでは "アプリ パスワード" の有効/無効を切り替えることもできます。これにより、多要素認証がサポートされないアプリに対して一意のアカウント パスワードを作成できます。 この機能を使うと、ユーザーはそのアプリに固有となる別のパスワードを利用し、Microsoft Entra の ID で認証することができます。

MFA の条件付きアクセス ルールを設定する

次に、ネットワークにある特定のアプリにアクセスするゲスト ユーザーに MFA を強制する条件付きアクセス ポリシー ルールを設定する方法を調べます。

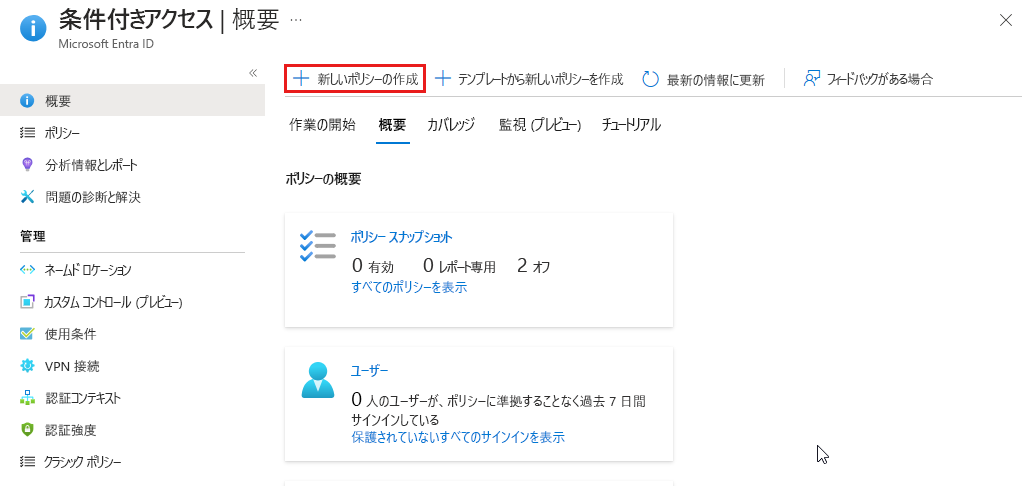

Azure portal に戻り、[Microsoft Entra ID]>[セキュリティ]>[条件付きアクセス] を選択してください。

上部メニューで [新しいポリシーの作成] を選択してください。

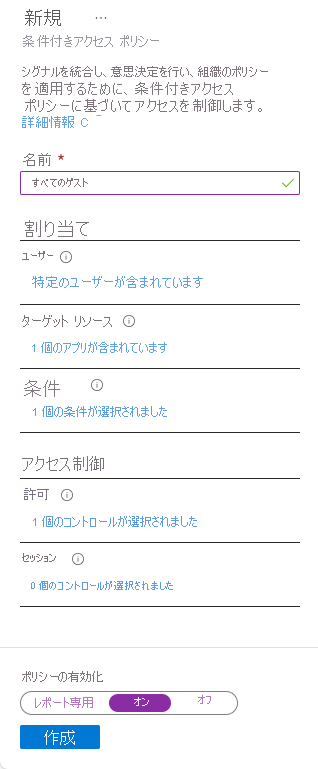

ポリシーに名前を付けます。たとえば、All guests にします。

[ユーザー] で [0 人のユーザーとグループが選択されました] を選択してください。

- [含める] で、[ユーザーとグループの選択] を選択します。

- ユーザーとグループを選び、[選択] を選んでください。

[ターゲット リソース] で [ターゲット リソースが選択されていません] を選んでください。

- [クラウド アプリ] を選択します。

- [含める] で、 [アプリを選択] を選択します。

- [選択] で [なし] を選択してください。 右側のオプションからアプリを選択し、[選択] を選択してください。

[条件] で、[0 個の条件が選択されました] を選択してください。

- [場所] で、[未構成] を選択してください。

- [構成] で [はい] を選択し、[すべての場所] を選択してください。

[許可] で、[0 個の制御が選択されました] を選択してください。

- [アクセス権を付与する] が選択されていることを確認してください。

- [多要素認証を要求する] を選択し、[選択] を選んでください。 このオプションにより、MFA が適用されます。

[ポリシーの有効化] を [オン] に設定し、[作成] を選択してください。

これで、選択したアプリケーションに対して MFA が有効になりました。 次回、ユーザーまたはゲストがそのアプリにサインインしようとすると、MFA の登録が求められます。