ポイント対サイトやサイト間などの VPN 接続をセキュリティで保護する

VPN ゲートウェイ接続ではさまざまな構成が利用できることを理解しておくことが重要です。 また、どの構成が自分のニーズに最適かを判断する必要があります。 以下のセクションでは、次の VPN ゲートウェイ接続に関する設計情報とトポロジの図を確認できます。 図と説明を参考にして、要件を満たす接続トポロジを選択できます。 図は主要なベースライン トポロジを示していますが、図をガイドラインとして使用して、より複雑な構成を構築することもできます。

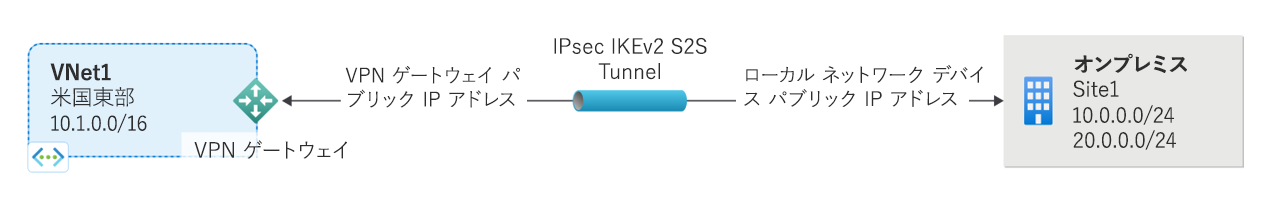

サイト間 VPN

サイト間 (S2S) VPN ゲートウェイ接続とは、IPsec/IKE (IKEv1 または IKEv2) VPN トンネルを介した接続です。 S2S 接続は、クロスプレミスおよびハイブリッド構成に使用できます。 サイト間接続には、パブリック IP アドレスを割り当てたオンプレミスの VPN デバイスが必要です。

VPN ゲートウエイ は、1 つのパブリック IP を使用してアクティブ/スタンバイ モードで構成することも、2 つのパブリック IP を使用してアクティブ/アクティブ モードで構成することもできます。 アクティブ/スタンバイ モードでは、一方の IPsec トンネルがアクティブになり、もう一方のトンネルがスタンバイ状態になります。 このセットアップでは、トラフィックはアクティブ トンネルを通過します。このトンネルで何らかの問題が発生した場合、トラフィックはスタンバイ トンネルに切り替わります。 両方の IPsec トンネルが同時にアクティブになり、両方のトンネルを同時に通過するデータ フローがある場合は、アクティブ/アクティブ モードで VPN Gateway を設定することを "お勧め" します。 アクティブ/アクティブ モードのもう 1 つの利点は、顧客がより高いスループットを体験できることです。

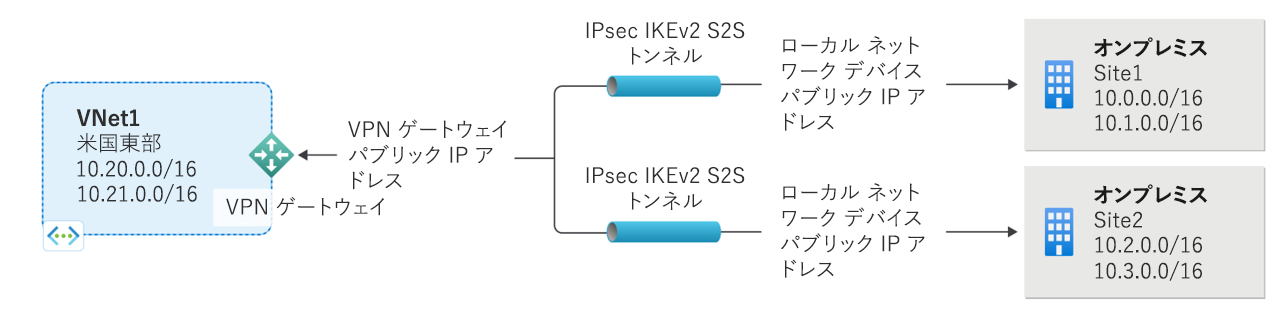

仮想ネットワーク ゲートウェイから複数の VPN 接続を作成し、通常は複数のオンプレミスのサイトに接続します。 複数の接続を使用する場合は、(クラシック VNet を使用する際に動的ゲートウェイと呼ばれる) RouteBased という VPN の種類を使用する必要があります。 各仮想ネットワークに配置できる VPN ゲートウェイは 1 つのみであるため、ゲートウェイを経由するすべての接続は、使用可能な帯域幅を共有します。 この種類の構成は、"マルチサイト" 接続と呼ばれることがあります。

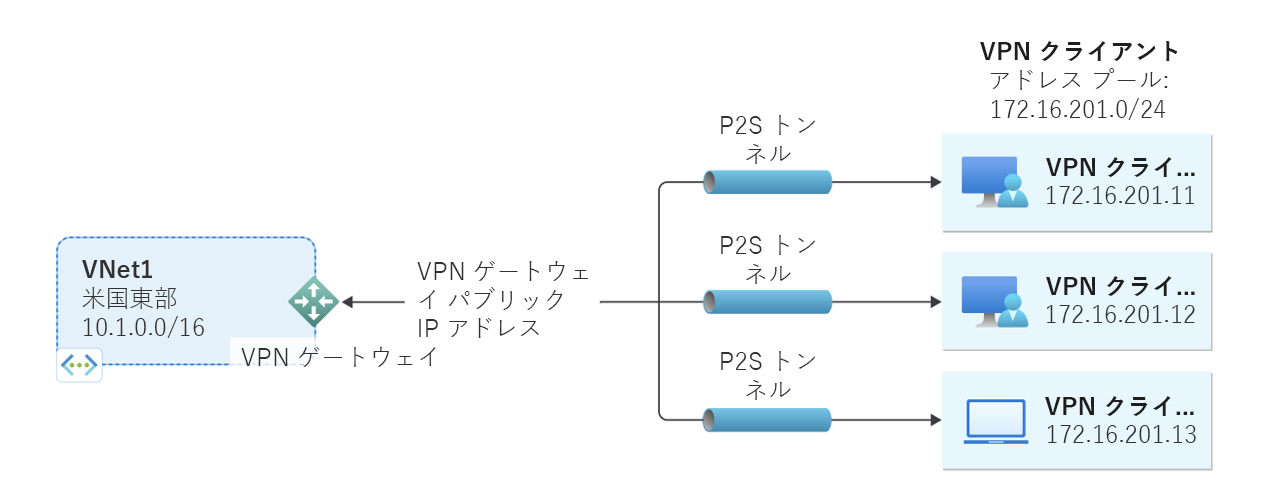

ポイント対サイト仮想プライベート ネットワーク

ポイント対サイト (P2S) VPN ゲートウェイ接続を利用すると、個々のクライアント コンピューターから仮想ネットワークに対してセキュリティで保護された接続を確立できるようになります。 P2S 接続は、クライアント コンピューターから接続を開始することによって確立されます。 このソリューションは、在宅勤務者が自宅や会議室など、遠隔地から Azure VNet に接続する場合に便利です。 P2S VPN は、VNet への接続を必要とするクライアントが数台である場合に、S2S VPN の代わりに使用するソリューションとしても便利です。

S2S 接続とは異なり、P2S 接続には、オンプレミスの公開 IP アドレスまたは VPN デバイスは必要ありません。 P2S 接続と S2S 接続は、両者の構成要件がすべて両立する場合に、同じ VPN ゲートウェイを使って併用することができます。

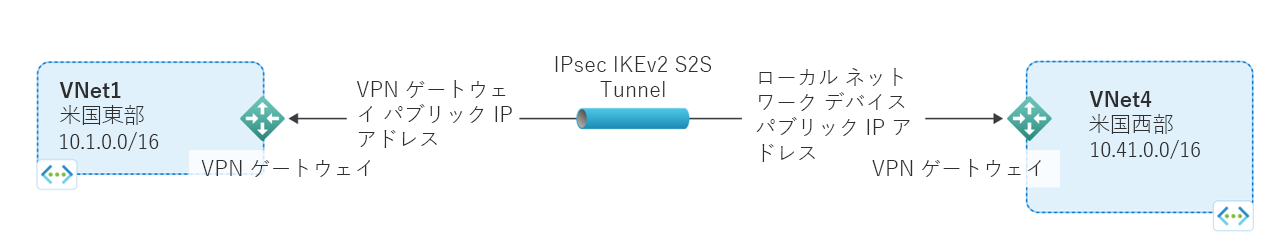

VNet 間接続 (インターネット プロトコルのセキュリティ/インターネット キー交換仮想プライベート ネットワーク トンネル)

仮想ネットワークから別の仮想ネットワーク (VNet 対 Vnet) への接続は、VNet からオンプレミス サイトの場所への接続に似ています。 どちらの接続タイプでも、VPN ゲートウェイを使用して、IPsec/IKE を使った安全なトンネルが確保されます。 マルチサイト接続構成と VNet 間通信を組み合わせることもできます。 そのため、クロスプレミス接続と仮想ネットワーク間接続とを組み合わせたネットワーク トポロジを確立することができます。

以下のような VNet を接続できます。

- 同じリージョンまたは異なるリージョンにある

- 同じサブスクリプションまたは異なるサブスクリプションにある

- 同じデプロイメント モデルまたは異なるデプロイメント モデルである

デプロイメント モデル間の接続

Azure には現在、クラシックと Resource Manager という 2 つのデプロイメント モデルがあります。 これまで Azure を使用してきているユーザーであれば、おそらく Azure VM およびクラシック VNet で実行されているインスタンス ロールを利用されていることでしょう。 新しい VM とロール インスタンスが、Resource Manager で作成された VNet 上で実行されていることも考えられます。 VNet 間に接続を作成し、一方の VNet 内のリソースがもう一方の VNet 内のリソースと直接通信できるようにすることが可能です。

VNET ピアリング

仮想ネットワークが特定の要件を満たしていれば、接続の作成に VNET ピアリングを使用することができます。 VNET ピアリングは、仮想ネットワーク ゲートウェイを使用しません。

サイト対サイトと ExpressRoute の共存接続

ExpressRoute は、(パブリック インターネット経由ではなく) WAN から (Azure を含む) Microsoft サービスへの直接的なプライベート接続です。 サイト間 VPN トラフィックは、暗号化が施されたうえでパブリック インターネット経由で送受信されます。 同じ仮想ネットワークに対してサイト間 VPN と ExpressRoute 接続が構成可能な場合、いくつかの利点があります。

ExpressRoute 用にセキュリティで保護されたフェールオーバー パスとしてサイト間 VPN を構成したり、サイト間 VPN を使用して、ネットワークの一部ではないものの、ExpressRoute 経由で接続されているサイトに接続したりすることができます。 この構成には、同じ仮想ネットワークに対して 2 つの仮想ネットワーク ゲートウェイが必要で、1 つはゲートウェイの 'Vpn' タイプを使用し、もう 1 つはゲートウェイの ExpressRoute タイプを使用する必要があることに注意してください。