ExpressRoute 上で暗号化を実装する

Azure Virtual WAN をデプロイして、Azure ExpressRoute 回線のプライベート ピアリング経由でオンプレミス ネットワークから Azure への IPsec/IKE VPN 接続を確立します。 この手法により、パブリック インターネットを経由したり、パブリック IP アドレスを使用したりすることなく、ExpressRoute を経由してオンプレミス ネットワークと Azure 仮想ネットワークの間で暗号化されたトランジットを提供できます。

トポロジとルーティング

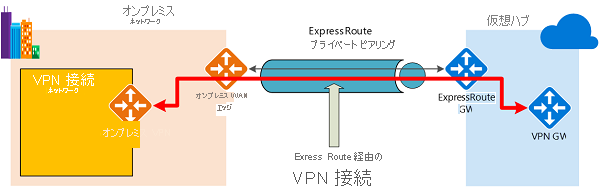

この図は、ExpressRoute プライベート ピアリング経由で Azure ハブ VPN ゲートウェイに接続されたオンプレミス ネットワーク内のネットワークを示しています。 接続の確立は簡単です。

- ExpressRoute 回線とプライベート ピアリングを使用して ExpressRoute 接続を確立します。

- 例で説明されているように、VPN 接続を確立します。

この構成の重要な側面は、オンプレミス ネットワークと Azure の間で、ExpressRoute パスと VPN パスの両方を経由してルーティングを行うことです。

オンプレミス ネットワークから Azure へのトラフィック

オンプレミス ネットワークから Azure へのトラフィックに関しては、Azure プレフィックス (仮想ハブと、ハブに接続されているすべてのスポーク仮想ネットワークを含む) は、ExpressRoute プライベート ピアリング BGP と VPN BGP の両方を経由してアドバタイズされます。 その結果、オンプレミス ネットワークから Azure への 2 つのネットワーク ルート (パス) が生成されます。

- IPsec で保護されたパス上に 1 つ

- IPsec で保護されて "いない" 直接 ExpressRoute 上に 1 つ

通信に暗号化を適用するには、図中の VPN 接続ネットワークに関して、オンプレミス VPN ゲートウェイ経由の Azure ルートが直接 ExpressRoute パスよりも優先されることを確認する必要があります。

Azure からオンプレミス ネットワークへのトラフィック

Azure からオンプレミス ネットワークへのトラフィックにも同じ要件が適用されます。 IPsec パスを直接 ExpressRoute パス (IPsec なし) よりも確実に優先させるには、2 つのオプションがあります。

VPN 接続ネットワークの VPN BGP セッションで、より具体的なプレフィックスをアドバタイズします。 VPN 接続ネットワークを包含する広い範囲を ExpressRoute プライベート ピアリング経由でアドバタイズし、次に VPN BGP セッションでより具体的な範囲をアドバタイズすることができます。 たとえば、ExpressRoute 経由では 10.0.0.0/16 を、VPN 経由では 10.0.1.0/24 をアドバタイズします。

VPN と ExpressRoute で、互いに切り離されたプレフィックスをアドバタイズします。 VPN 接続ネットワーク範囲が他の ExpressRoute 接続ネットワークから切り離されている場合、VPN と ExpressRoute の各 BGP セッションでそれぞれプレフィックスをアドバタイズできます。 たとえば、ExpressRoute 経由では 10.0.0.0/24 を、VPN 経由では 10.0.1.0/24 をアドバタイズします。

どちらの例でも Azure は、ExpressRoute 経由で直接、VPN 保護なしで送信するのではなく、VPN 接続経由で 10.0.1.0/24 にトラフィックを送信します。

開始する前に

構成を開始する前に、次の条件を満たしていることを確認してください。

- 接続先の仮想ネットワークが既にある場合、オンプレミス ネットワークのいずれのサブネットとも重複しないことを確認します。 仮想ネットワークにゲートウェイ サブネットは不要であり、また仮想ネットワーク ゲートウェイを割り当てることはできません。 仮想ネットワークがない場合は、この記事の手順を使用して作成できます。

- ハブ リージョンの IP アドレス範囲を取得します。 ハブは仮想ネットワークであり、ハブ リージョンに指定するアドレス範囲が接続先の既存の仮想ネットワークと重複することはできません。 さらに、オンプレミスで接続するアドレス範囲と重複することもできません。 オンプレミス ネットワーク構成に含まれている IP アドレス範囲になじみがない場合は、それらの詳細を提供できるだれかと調整してください。

- Azure サブスクリプションをお持ちでない場合は、始める前に無料アカウントを作成してください。

1.ゲートウェイを使用して仮想 WAN とハブを作成する

次に進む前に、以下の Azure リソースと、対応するオンプレミス構成が揃っている必要があります。

- Azure 仮想 WAN。

- ExpressRoute と仮想プライベート ネットワーク ゲートウェイを備えた仮想 WAN ハブ。

2.オンプレミス ネットワーク用のサイトを作成する

サイト リソースは、仮想 WAN 用の非 ExpressRoute VPN サイトと同じです。 オンプレミス VPN デバイスの IP アドレスには、プライベート IP アドレスか、先に作成した ExpressRoute プライベート ピアリング構成を介して到達可能なオンプレミス ネットワーク内のパブリック IP アドレスのどちらかを指定できるようになりました。

[Virtual WAN]、[VPN] サイトに移動し、オンプレミス ネットワーク用のサイトを作成します。 次の設定値に注意してください。

- Border Gateway Protocol:オンプレミス ネットワークで BGP が使用されている場合は、[有効] を選択します。

- プライベート アドレス空間:オンプレミス サイトにある IP アドレス空間を入力します。 このアドレス空間宛てのトラフィックは、VPN ゲートウェイ経由でオンプレミス ネットワークにルーティングされます。

[リンク] を選んで、物理リンクに関する情報を追加します。 次の設定情報に注意してください。

- プロバイダー名:このサイトのインターネット サービス プロバイダーの名前。 オンプレミスの ExpressRoute ネットワークの場合、これは ExpressRoute サービス プロバイダーの名前です。

- 速度:インターネット サービス リンクまたは ExpressRoute 回線の速度。

- IP アドレス: オンプレミス サイト上に存在する VPN デバイスのパブリック IP アドレス。 または、オンプレミスの ExpressRoute の場合は、ExpressRoute 経由の VPN デバイスのプライベート IP アドレスです。

- BGP を有効にすると、Azure でこのサイト用に作成したすべての接続に適用されます。 仮想 WAN 上で BGP を構成するのは、Azure VPN ゲートウェイ上で BGP を構成するのと同じです。

- オンプレミスの BGP ピア アドレスをデバイス側のご使用の VPN または VPN サイトの仮想ネットワーク アドレス空間の IP アドレスと同じにすることは "できません"。 VPN デバイスでは BGP ピア IP に別の IP アドレスを使用してください。 デバイスのループバック インターフェイスに割り当てられたアドレスを使用できます。 ただし、APIPA (169.254.x.x) アドレスにすることは "できません"。 場所を表す該当 VPN サイトでこのアドレスを指定します。

[次へ: 確認および作成 ] を選んで設定値を確認し、VPN サイトを作成して、サイトの [作成] を選びます。

次に、サイトをハブに接続します。 ゲートウェイの更新には、最大 30 分かかる場合があります。

3.ExpressRoute を使用するように VPN 接続設定を更新する

VPN サイトを作成してハブに接続したら、次の手順を使用して、ExpressRoute プライベート ピアリングを使用するように接続を構成します。

仮想ハブに移動します。 これを行うには、Virtual WAN に移動し、ハブを選択してハブのページを開くか、VPN サイトから接続されている仮想ハブに移動します。

[接続] の [VPN (Site-to-Site)]\(VPN (サイト間)\) を選択します。

省略記号 ([...]) を選ぶか、ExpressRoute 経由の VPN サイトを右クリックし、[このハブへの VPN 接続の編集] を選びます。

[基本] ページでは、既定値のままにします。

[リンク接続 1] ページで、次の設定を構成します。

- [Azure プライベート IP アドレスを使用する] には [はい] を選択します。 この設定は、パブリック IP アドレスの代わりに、この接続用のゲートウェイ上のハブ アドレス範囲内のプライベート IP アドレスを使用するようにハブ VPN ゲートウェイを構成します。 これにより、オンプレミス ネットワークからのトラフィックは、この VPN 接続にパブリック インターネットを使用するのではなく、ExpressRoute プライベート ピアリングのパスを通過することが保証されます。

[作成] をクリックして設定を更新します。 設定が作成されると、ハブ VPN ゲートウェイでは、VPN ゲートウェイ上のプライベート IP アドレスを使用して、ExpressRoute 経由でオンプレミス VPN デバイスとの IPsec/IKE 接続を確立します。

4.ハブ VPN ゲートウェイのプライベート IP アドレスを取得する

VPN デバイス構成をダウンロードして、ハブ VPN ゲートウェイのプライベート IP アドレスを取得します。 オンプレミスの VPN デバイスを構成するには、これらのアドレスが必要です。

- ハブのページで、[接続] の [VPN (Site-to-Site)]\(VPN (サイト間)\) を選択します。

- [概要] ページの上部にある [VPN 構成のダウンロード] を選択します。Azure により、リソース グループ "microsoft-network-[location]" にストレージ アカウントが作成されます。この location は WAN の場所です。 VPN デバイスに構成を適用した後は、このストレージ アカウントを削除できます。

- ファイルが作成されたら、リンクを選択してダウンロードします。

- VPN デバイスに構成を適用します。

VPN デバイスの構成ファイル

デバイスの構成ファイルには、オンプレミスの VPN デバイスを構成するときに使用する構成が含まれています。 このファイルを表示すると、次の情報を確認できます。

vpnSiteConfiguration:このセクションには、仮想 WAN に接続しているサイトとして設定されたデバイスの詳細が示されます。 ブランチ デバイスの名前とパブリック IP アドレスが含まれています。

vpnSiteConnections:このセクションには、次の設定に関する情報が示されます。

- 仮想ハブの仮想ネットワークのアドレス空間。

例 :"AddressSpace":"10.51.230.0/24" - ハブに接続されている仮想ネットワークのアドレス空間。

例 :"ConnectedSubnets":["10.51.231.0/24"] - 仮想ハブの VPN ゲートウェイの IP アドレス。 VPN ゲートウェイの各接続はアクティブ/アクティブ構成の 2 つのトンネルで構成されているため、このファイルには両方の IP アドレスが示されています。 この例では、各サイトに Instance0 と Instance1 が確認でき、これらはパブリック IP アドレスではなくプライベート IP アドレスです。

例:"Instance0":"10.51.230.4" "Instance1":"10.51.230.5" - VPN ゲートウェイ接続の構成の詳細 (BGP や事前共有キーなど)。 事前共有キーは自動的に生成されます。 この接続は、カスタム事前共有キーの [概要] ページでいつでも編集できます。

- 仮想ハブの仮想ネットワークのアドレス空間。

VPN デバイスの構成

デバイスを構成する手順が必要な場合は、VPN デバイス構成スクリプトのページの手順を使用できます。このとき、次の点に注意してください。

- VPN デバイスのページに記載されている手順は、仮想 WAN 向けの内容ではありません。 ただし、構成ファイルの仮想 WAN 値を使用して、VPN デバイスを手動で構成することができます。

- VPN ゲートウェイ用のダウンロード可能なデバイス構成スクリプトは、構成が異なるため、仮想 WAN では機能しません。

- 新しい仮想 WAN は、IKEv1 と IKEv2 の両方をサポートできます。

- 仮想 WAN では、ルートベースの VPN デバイスとデバイスの手順のみを使用できます。

5.仮想 WAN を表示する

- 仮想 WAN に移動します。

- [概要] ページで、マップ上の各ポイントはハブを表します。

- [ハブと接続] セクションでは、ハブ、サイト、リージョン、および VPN 接続の状態を確認できます。 また、入力と出力のバイト数を確認することもできます。

6.接続を監視する

Azure 仮想マシン (VM) とリモート サイト間の通信を監視するための接続を作成します。