演習 - Microsoft Sentinel プレイブックを作成する

Contoso で働いているセキュリティ運用アナリストであるあなたは、最近、いずれかのユーザーが仮想マシンを削除すると、多数のアラートが生成されることに気づきました。 あなたは、今後、このような発生を分析し、擬陽性の発生に対して生成されるアラートを削除したいと考えています。

演習: Microsoft Sentinel プレイブックを使用した脅威対処

あなたは、インシデントへの応答を自動化する Microsoft Sentinel プレイブックを実装することにしました。

この演習では、次のタスクを実行して、Microsoft Sentinel プレイブックを調べます。

Microsoft Sentinel プレイブックのアクセス許可を構成します。

プレイブックを作成して、インシデントに対応するアクションを自動化します。

インシデントを発生させてプレイブックをテストします。

注意

この演習を完了するには、演習の設定ユニットを完了済みである必要があります。 まだ完了していない場合は、今すぐ完了してから、この演習の手順を続行してください。

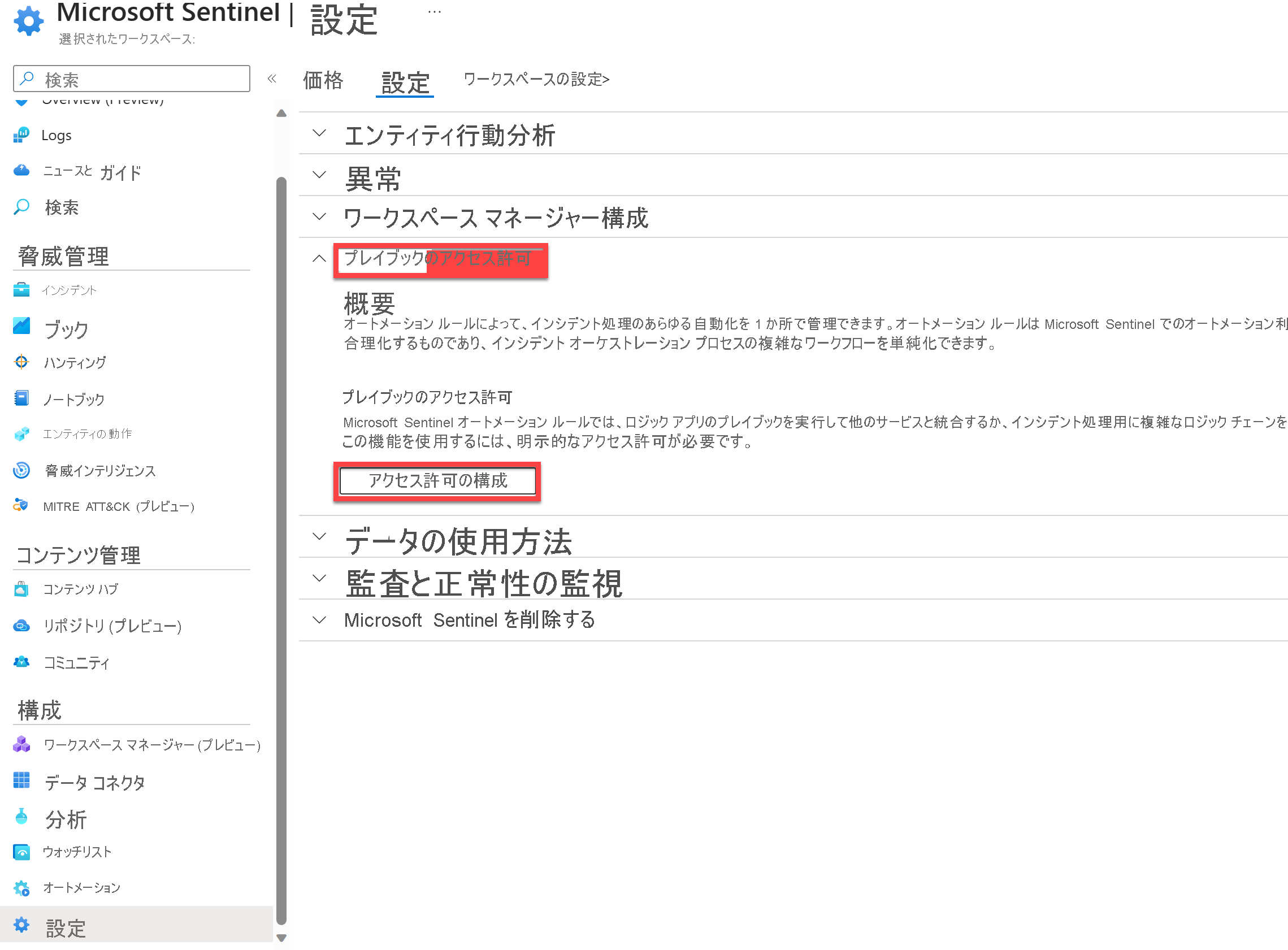

タスク 1: Microsoft Sentinel プレイブックのアクセス許可を構成する

Azure portal で、Microsoft Sentinel を検索して選択し、以前に作成した Microsoft Sentinel ワークスペースを選択します。

[Microsoft Sentinel] ページのメニュー バーにある [構成] セクションで、[設定] を選択します。

[設定] ページで、[設定] タブを選択し、下にスクロールして [プレイブックのアクセス許可] を展開します

[プレイブックのアクセス許可] で、[アクセス許可の構成] ボタンを選択します。

[アクセス許可の管理] ページの [参照] タブで、Microsoft Sentinel ワークスペースが属しているリソース グループを選択します。 [適用] を選択します。

![Microsoft Sentinel プレイブックの [アクセス許可の管理] ページのスクリーンショット。](../../wwl-sci/threat-response-sentinel-playbooks/media/06-manage-permissions.png)

"アクセス許可の追加が完了しました" というメッセージが表示されます。

タスク 2: Microsoft Sentinel プレイブックを使用する

Azure portal で、Microsoft Sentinel を検索して選択し、以前に作成した Microsoft Sentinel ワークスペースを選択します。

[Microsoft Sentinel] ページのメニュー バーにある [構成] セクションで、[オートメーション] を選択します。

上部のメニューで、[作成] と [インシデント トリガーを使用したプレイブック] を選択します。

[プレイブックの作成] ページの [基本] タブで、次の設定を指定します。

[設定] Value サブスクリプション Azure サブスクリプションを選択します。 Resource group Microsoft Sentinel サービスのリソース グループを選択します。 プレイブック名 ClosingIncident "(任意の名前を選択できます)" リージョン Microsoft Sentinel の場所と同じ場所を選択します。 Log Analytics ワークスペース 診断ログを有効にしない [次へ: 接続 >] を選択し、[次へ: 確認と作成 >] を選択します

[作成してデザイナーに進む] を選択します

Note

デプロイが完了するまで待ちます。 デプロイは 1 分以内に完了します。 実行中のままになる場合は、ページを更新することが必要な場合があります。

[Logic Apps デザイナー] ペインに、[Microsoft Sentinel インシデント (プレビュー)] が表示されます。

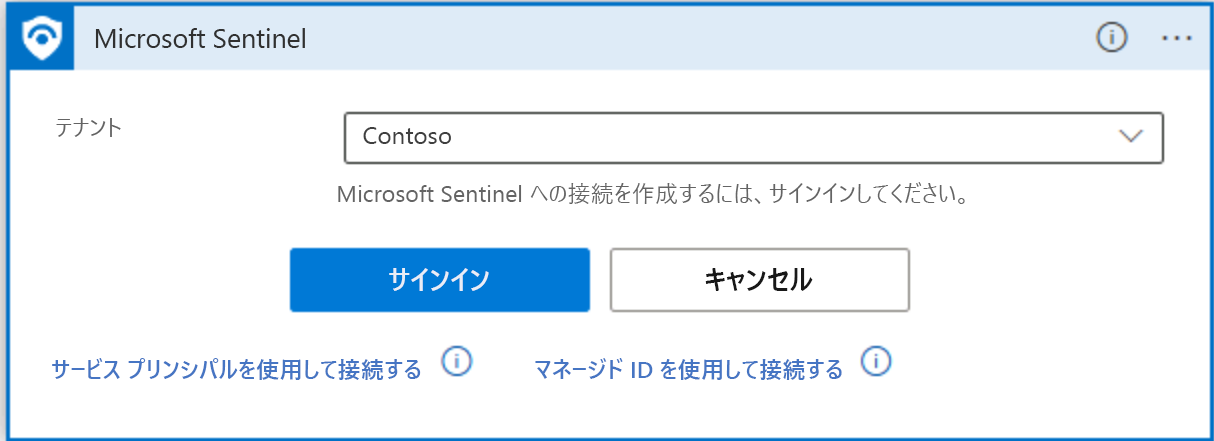

[Microsoft Sentinel インシデント (プレビュー)] ページで、[接続の変更] リンクを選択します。

[接続] ページで、[新しく追加] を選択します。

[Microsoft Sentinel] ページで、[サインイン] を選択します。

[アカウントにサインイン] ページで、Azure サブスクリプションの資格情報を入力します。

[Microsoft Sentinel インシデント (プレビュー)] ページに戻ると、アカウントに接続されていることがわかります。 [+ New step (+ 新しいステップ)] を選択します。

[操作の選択] ウィンドウで、検索フィールドに「Microsoft Sentinel」と入力します。

[Microsoft Sentinel] アイコンを選択します。

[アクション] タブで、[インシデントの取得 (プレビュー)] を見つけて選択します。

[インシデントの取得 (プレビュー)] ウィンドウで、[インシデント ARM ID] フィールドを選択します。 [動的コンテンツの追加] ウィンドウが開きます。

ヒント

フィールドを選択すると、新しいウィンドウが開き、これらのフィールドに動的コンテンツを入力できます。

次のスクリーンショットに示すように、[動的なコンテンツ] タブの検索ボックスで、「インシデント ARM」の入力を開始し、その後、一覧からエントリを選択できます。

![[インシデントの取得] のスクリーンショット。](../../wwl-sci/threat-response-sentinel-playbooks/media/06-get-incident.png)

[+ New step (+ 新しいステップ)] を選択します。

[操作の選択] ウィンドウで、検索フィールドに「Microsoft Sentinel」と入力します。

ヒント

[おすすめ] タブで、最近選択した項目に Microsoft Sentinel アイコンが表示されます。

[Microsoft Sentinel] アイコンを選択します。

[アクション] タブで、[インシデントの更新 (プレビュー)] を見つけて選択します。

[インシデントの更新 (プレビュー)] ウィンドウで、次の入力値を指定します。

設定 値 インシデント ARM ID の指定 インシデント ARM ID 所有者オブジェクト ID / UPN の指定 インシデント所有者オブジェクト ID 所有者の割り当て/割り当て解除の指定 ドロップダウン メニューから [割り当て解除] を選択します 重大度 既定のインシデントの重大度のままにすることができます 状態の指定 ドロップダウン メニューから [終了] を選択します。 分類の理由の指定 ドロップダウン メニューから、[不明] などのエントリを選ぶか、[カスタム値の入力] を選択して、IncidentClassification 動的コンテンツを選びます。 終了理由のテキスト 内容を説明するテキストを記述します。 ![[インシデント状態の取得] のスクリーンショット。](../../wwl-sci/threat-response-sentinel-playbooks/media/06-change-incident-status.png)

[インシデント ARM ID] フィールドを選択します。 [動的コンテンツの追加] ウィンドウが開き、検索ボックスで「インシデント ARM」の入力を開始できます。 [インシデント ARM ID] を選択し、[所有者オブジェクト ID / UPN] フィールドを選択します。

[動的コンテンツの追加] ウィンドウが開き、検索ボックスで「インシデント所有者」の入力を開始できます。 [インシデント所有者オブジェクト ID] を選択し、テーブル エントリを使用して残りのフィールドに入力します。

完了したら、Logic Apps デザイナーのメニュー バーから [保存] を選択し、Logic Apps デザイナーを閉じます。

タスク 3: インシデントを発生させ、関連付けられているアクションを確認する

Azure portal の [リソース、サービス、ドキュメントの検索] テキスト ボックスに「仮想マシン」と入力し、Enter キーを押します。

[仮想マシン] ページで、simple-vm 仮想マシンを見つけて選択し、ヘッダー バーで [削除] を選択します。

[simple-vm の削除] ページで、[OS ディスク] と [ネットワーク インターフェイス] の両方について [VM と共に削除] を選択します。

この仮想マシンと選択したリソースが削除されることを読んで理解しましたというボックスをオンにして確認し、[削除] を選択して仮想マシンを削除します。

![[simple-vm の削除] ページのスクリーンショット。](../../wwl-sci/threat-response-sentinel-playbooks/media/06-delete-simple-vm.png)

Note

このタスクにより、以前の演習の設定ユニットで作成した分析ルールに基づいてインシデントが作成されます。 インシデントの作成には最大 15 分かかることがあります。 完了するのを待ってから次の手順に進みます。

タスク 4: プレイブックを既存のインシデントに割り当てる

Azure portal で、Microsoft Sentinel を検索して選択し、以前に作成した Microsoft Sentinel ワークスペースを選択します。

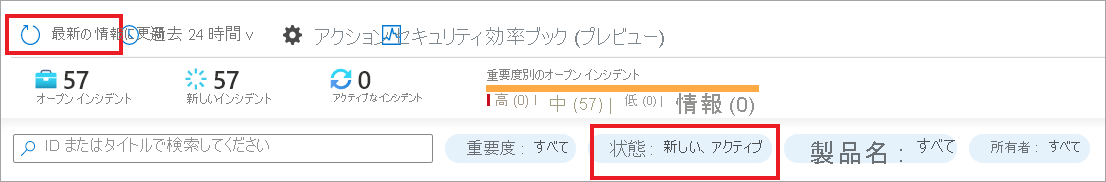

[Microsoft Sentinel | 概要] ページのメニュー バーにある [脅威の管理] セクションで、[インシデント] を選択します。

Note

上記の注に示したように、インシデントの作成には最大 15 分かかることがあります。 [インシデント] ページにインシデントが表示されるまでページを更新します。

[Microsoft Sentinel | インシデント] ページで、仮想マシンの削除に基づいて作成されたインシデントを選択します。

詳細ウィンドウで、[アクション] と [プレイブックの実行 (プレビュー)] を選択します。

[インシデントでプレイブックを実行する] ページの [プレイブック] タブに、ClosingIncident プレイブックが表示されるので、[実行] を選択します。

メッセージ [Playbook was triggered successfully](プレイブックが正常にトリガーされました) を受信したことを確認します。

[インシデントでプレイブックを実行する] ページを閉じて、[Microsoft Sentinel | インシデント] ページに戻ります。

[Microsoft Sentinel | インシデント] ページのヘッダー バーで、[更新] を選択します。 インシデントがペインに表示されなくなったことがわかります。 [状態] メニューで、[終了] を選択し、[OK] を選択します。

Note

[アラート] が [終了] として表示されるまで最長 5 分かかる場合があります

インシデントが再度表示されたことを確認し、[状態] 列に注目して、それが [終了] であることを確認します。

リソースのクリーンアップ

Azure portal で [リソース グループ] を検索します。

[azure-sentinel-rg] を選択します。

ヘッダー バーで、[リソース グループの削除] を選択します。

[リソース グループ名の入力] フィールドに、リソース グループの名前「azure-sentinel-rg」を入力し、[削除] を選択します。