Microsoft Entra Domain Services について調べる

現在のほとんどの組織では、基幹業務 (LOB) アプリケーションは、ドメイン メンバーであるコンピューターとデバイスにデプロイされています。 これらの組織では、認証に AD DS ベースの資格情報が使用され、グループ ポリシーによって管理されます。 これらのアプリを Azure で実行するように移動することを検討する場合、重要な問題の 1 つが、これらのアプリに認証サービスを提供する方法です。 このニーズを満たすために、ローカル インフラストラクチャと Azure IaaS の間にサイト間仮想プライベート ネットワーク (VPN) を実装するか、ローカル AD DS から Azure の仮想マシン (VM) としてレプリカ ドメイン コントローラーをデプロイすることができます。 これらのアプローチでは、追加のコストと管理作業が必要になる場合があります。 また、この 2 つの方法の違いは、1 つ目の選択肢を使用すると、認証トラフィックが VPN を通過しますが、2 つ目の選択肢では、レプリケーション トラフィックが VPN を通過し、認証トラフィックはクラウドにとどまる点です。

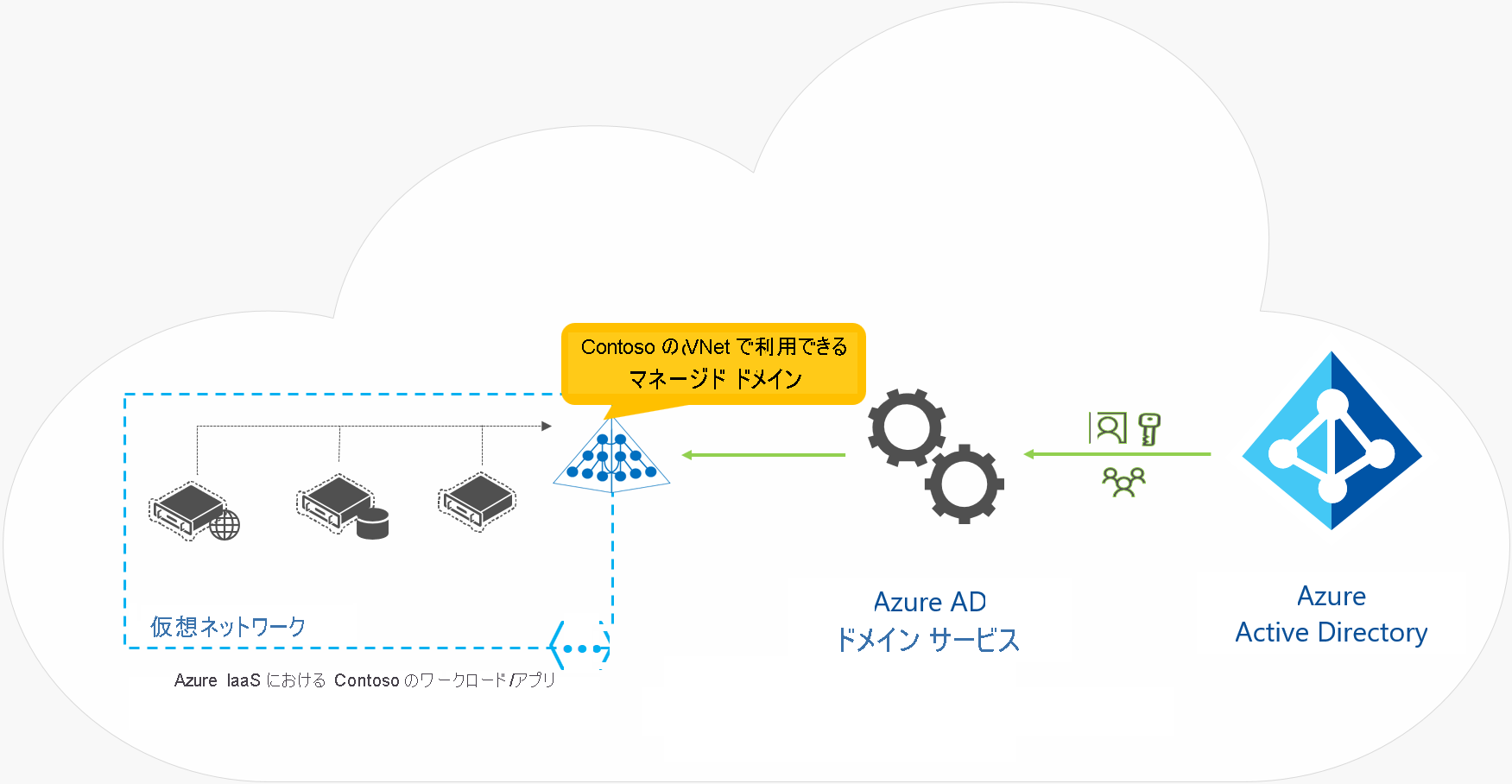

Microsoft では、これらの方法の代替策として Microsoft Entra Domain Services を提供しています。 このサービスは、Microsoft Entra ID P1 または P2 レベルの一部として実行され、グループ ポリシー管理、ドメイン参加、Kerberos 認証などのドメイン サービスを Microsoft Entra テナントに提供します。 これらのサービスはローカルにデプロイされた AD DS と完全に互換性があるため、クラウドに追加のドメイン コントローラーをデプロイして管理することなく使用できます。

Microsoft Entra ID はローカルの AD DS と統合できるため、Microsoft Entra Connect を実装すると、ユーザーはオンプレミスの AD DS と Microsoft Entra Domain Services の両方で組織の資格情報を利用できます。 AD DS がローカルにデプロイされていない場合でも、Microsoft Entra Domain Services をクラウド専用サービスとして使用することを選択できます。 これにより、オンプレミスまたはクラウドに単一のドメイン コントローラーを展開しなくても、ローカルに展開された AD DS と同様の機能を持つことができます。 たとえば、ある組織では、Microsoft Entra のテナントを作成し、Microsoft Entra Domain Services を有効にしたうえで、オンプレミスのリソースと Microsoft Entra テナントの間に仮想ネットワークをデプロイすることを選択できます。 仮想ネットワークに対して Microsoft Entra Domain Services を有効にして、すべてのオンプレミスのユーザーとサービスが Microsoft Entra ID からドメイン サービスを使用できるようにすることができます。

Microsoft Entra Domain Services には、組織にとって次のようないくつかの利点があります。

- 管理者は、ドメイン コントローラーの管理、更新、監視を行う必要がありません。

- 管理者は Active Directory レプリケーションをデプロイおよび管理する必要がありません。

- Microsoft Entra ID によって管理されるドメインに対して、Domain Admins または Enterprise Admins グループを用意する必要がありません。

Microsoft Entra Domain Services を実装する場合は、サービスの現在の制限事項に注意する必要があります。 次の設定があります。

- 基本のコンピューターの Active Directory オブジェクトのみがサポートされています。

- Microsoft Entra Domain Services ドメインのスキーマを拡張することはできません。

- 組織単位 (OU) 構造はフラットであり、入れ子になった OU は現在サポートされていません。

- 組み込みのグループ ポリシー オブジェクト (GPO) があり、コンピューターとユーザー アカウント用が存在します。

- 組み込みの GPO を持つ OU を対象にすることはできません。 また、Windows Management Instrumentation フィルターやセキュリティグループのフィルター処理を使用することはできません。

Microsoft Entra Domain Services を使用すると、LDAP、NTLM、または Kerberos プロトコルを使用するアプリケーションを、オンプレミスのインフラストラクチャからクラウドに自由に移行できます。 また、VM 上で Microsoft SQL Server や Microsoft SharePoint Server などのアプリケーションを使用したり、クラウド内のドメイン コントローラーやローカル インフラストラクチャへの VPN を必要とせずに、それらを Azure IaaS にデプロイしたりすることもできます。

Microsoft Entra Domain Services は、Azure portal を使って有効にすることができます。 このサービスは、ディレクトリのサイズに基づいて時間単位で課金されます。