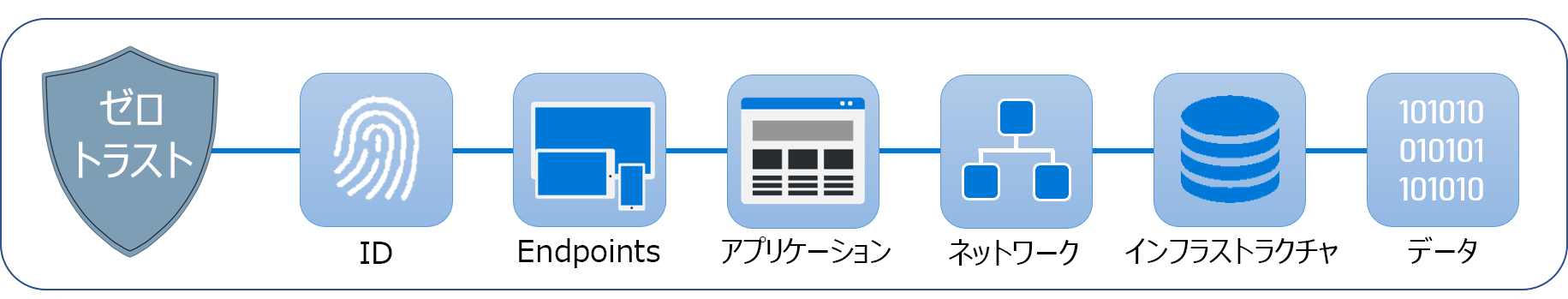

ゼロ トラスト セキュリティ モデル

ゼロ トラストは、ID、エンドポイント、アプリケーション、ネットワーク、インフラストラクチャ、データの 6 つの主要なセキュリティの柱を監視および制御するエンドツーエンドのセキュリティ戦略です。

ゼロ トラスト アプローチは、デジタル環境の進化に伴って発生するセキュリティ上の懸念事項に対処します。 現在、ほぼすべての組織に、モバイル、リモート、またはハイブリッドの従業員、クラウド アプリケーション、さまざまな環境に格納されているデータ、さまざまな場所から登録されたデバイスがあります。 堅牢なセキュリティ モデルがない場合、これらすべての要因が意図せずに重大なセキュリティ侵害につながる可能性があります。

実際には、「誰も信頼せず、すべてを確認する」ルールは、すべての要求、デバイス、またはユーザーを信頼してはならず、ネットワークへのアクセスを許可する前に、強力な認証方法で確認されるまでは潜在的な脅威として扱う必要があることを示しています。 これは、ユーザーとデバイスが、必要な特定のアプリケーションまたはデータのみにアクセスを許可されることを意味します。

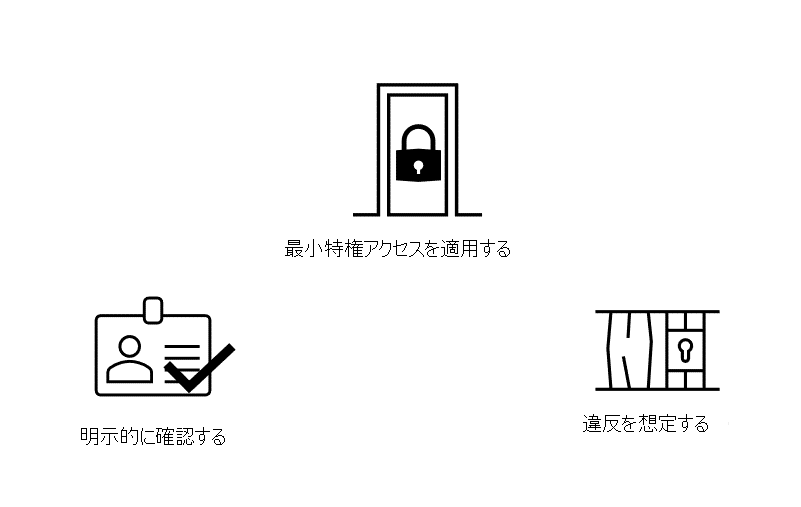

ゼロ トラスト原則

ゼロ トラスト セキュリティ フレームワークは、複数層の防御を提供するために、主な原則に基づいて動作します。

- 明示的に確認する: ゼロ トラストは、リソースにアクセスしようとしているすべてのユーザーとデバイスに対して厳格な ID 確認を要求します。 ゼロ トラストでは、ユーザーとデバイスの ID 確認は継続的なプロセスであり、多くの場合複数のレベルで行われます。 これにより、誰が何にアクセスできるのかを継続的に監視・確認できます。

- 最小限の特権アクセスを使用する: 最小限の特権アクセスの原則により、Just-In-Time (JIT) と Just-Enough-Access (JEA) を使用してユーザー アクセスが最小限に抑えられます。 つまり、特定のタスクに対するシステムとアプリケーションへのアクセスを、承認されたユーザーに最小限の時間だけ許可します。

- 侵害があるものと考える: この原則は、攻撃者が既にネットワークに存在しており、横方向に移動してより多くの情報を取得しようとしていると想定します。 これは、すべて拒否のアプローチを具体化し、リアルタイム監視を使用して、既知の動作に対するすべての要求を評価して、アクセスを制限および制御します。 侵害があるものと考えることは、損害を小さな領域へ封じ込めるために、必要なアクセス分離を作成し、その際にビジネスへの影響を最小限に抑えるという考え方です。