オンプレミス ポリシーによってブロックされているパスワード リセットのトラブルシューティング

この記事では、オンプレミスの Active Directory パスワード ポリシーでパスワードが許可されていないため、ユーザーまたは管理者がパスワードをリセットまたは変更できないシナリオのトラブルシューティングに役立ちます。

現象

Azure portalでは、次の手順を実行します。

- [Microsoft Entra ID>ユーザー] を選択します。

- 一覧からユーザーを選択します。

- [ パスワードのリセット ] リンクを選択します。

- ユーザーが使用する一時的なパスワードを入力します。

- [ パスワードのリセット ] ボタンを選択します。

このとき、次のエラー メッセージが表示されます。

残念ながら、このユーザーのパスワードは、オンプレミス ポリシーで許可されていないためリセットできません。 オンプレミス ポリシーを確認して、正しく設定されていることを確認してください。

原因

エラー メッセージは、オンプレミスのドメイン コントローラーによって送信されます。 問題の詳細を取得するには、次の手順に従います。

注:

この手順では、 アカウント管理 - エラー イベントに対してドメイン コントローラーの監査ポリシーを有効にする必要があります。 詳細については、「 アカウント管理の監査」を参照してください。

オンプレミスのドメイン コントローラーに移動します。

イベント ビューアー スナップインを開きます。 これを行うには、[ スタート] を選択し、「 eventvwr.msc」と入力し、Enter キーを押します。

サイドバーの [イベント ビューアー (ローカル)] ノードで、[Windows ログ] を展開し、[セキュリティ] を選択します。

イベント ID 4724、監査エラー ([キーワード] 列)、および [ユーザー アカウント管理] ([タスク カテゴリ] 列) を含む監査イベントを探します。 これらのイベントは、次の例のようになります。

Log Name: Security Source: Microsoft-Windows-Security-Auditing Date: 11/5/2020 2:44:01 AM Event ID: 4724 Task Category: User Account Management Level: Information Keywords: Audit Failure User: N/A Computer: ADDS01.Contoso.net Description: An attempt was made to reset an account's password. Subject: Security ID: Contoso\MSOL_73c8a9aa6173 Account Name: MSOL_73c8a9aa6173 Account Domain: Contoso Logon ID: 0xF91C5C Target Account: Security ID: Contoso\User01 Account Name: User01 Account Domain: Contoso Event Xml: <Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event"> <System> ... </System> </Event>

この例では、パスワード ライトバックが期待どおりに動作していることを確認します。 ただし、入力されたパスワードは、ローカルの Active Directory パスワード ポリシーを満たしていません。 パスワードの長さ、複雑さ、年齢、またはその他の要件により、ポリシーに違反する可能性があります。

ソリューション

ローカルの Active Directory パスワード ポリシーを満たすパスワードを指定します。

まず、パスワード ポリシーの現在の設定を確認して、違反を特定できるようにします。 次に、ドメイン コントローラーに移動し、次の 1 つ以上の方法を使用します。

オンプレミスのドメイン コントローラーから、管理コマンド プロンプト ウィンドウを開き、 net accounts コマンドを実行します。

C:\>net accounts Force user logoff how long after time expires?: Never Minimum password age (days): 0 Maximum password age (days): 42 Minimum password length: 7 Length of password history maintained: 24 Lockout threshold: Never Lockout duration (minutes): 30 Lockout observation window (minutes): 30 Computer role: PRIMARY The command completed successfully.または、管理 PowerShell ウィンドウを開き、 Get-ADDefaultDomainPasswordPolicy コマンドレットを実行します。

PS C:\WINDOWS\system32> Get-ADDefaultDomainPasswordPolicy ComplexityEnabled : True DistinguishedName : DC=contoso,DC=net LockoutDuration : 00:30:00 LockoutObservationWindow : 00:30:00 LockoutThreshold : 0 MaxPasswordAge : 42:00:00 MinPasswordAge : 00:00:00 MinPasswordLength : 7 objectClass : {domainDNS} objectGuid : 01234567-89ab-cdef-0123-456789abcdef PasswordHistoryCount : 24 ReversibleEncryptionEnabled : False管理コマンド プロンプト ウィンドウで、 を実行

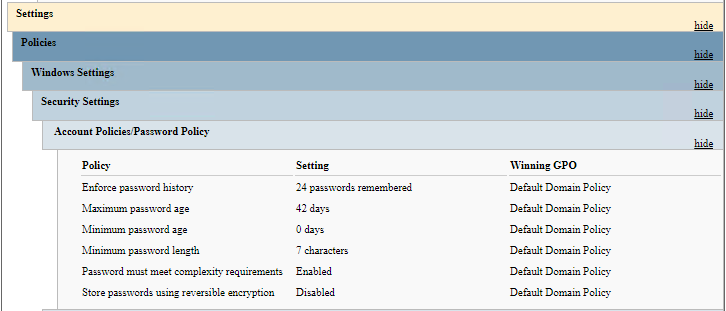

gpresult /h GPreport.htmしてグループ ポリシー レポートを HTML 形式でエクスポートします。 ブラウザー ウィンドウでエクスポートされたレポート (GPreport.htm) を開き、[ アカウント ポリシー/パスワード ポリシー] でポリシー設定を表示します。

ローカルの Active Directory パスワード ポリシーは、 きめ細かいパスワード ポリシーを使用して構成されましたか? その場合は、net user コマンド (net user <username> /domain) を実行して、ターゲット ユーザーの結果のパスワード ポリシーをチェックします。

C:\>net user User01 /domain

User name User01

Full Name User01

Comment

User's comment

Country/region code 000 (System Default)

Account active Yes

Account expires Never

Password last set 11/5/2020 1:57:43 PM

Password expires 12/17/2020 1:57:43 PM

Password changeable 11/5/2020 1:57:43 PM

Password required Yes

User may change password Yes

Workstations allowed All

Logon script

User profile

Home directory

Last logon Never

Logon hours allowed All

Local Group Memberships

Global Group memberships *Domain Users

The command completed successfully.

入力したパスワードはローカル Active Directory パスワード ポリシーに準拠していますが、問題は解決しませんか? その場合は、オンプレミスの AD DS 環境で Microsoft Entra Password Protection を使用しているか、ドメイン コントローラーにサード パーティ製のパスワード フィルター ソフトウェアがインストールされているかをチェックします。

お問い合わせはこちらから

質問がある場合やヘルプが必要な場合は、サポート要求を作成するか、Azure コミュニティ サポートにお問い合わせください。 Azure フィードバック コミュニティに製品フィードバックを送信することもできます。