Always On VPN への移行と DirectAccess の使用停止

適用対象: Windows Server 2022、Windows Server 2019、Windows Server 2016、Windows 10

「前: DirectAccess から Always On VPN への移行の計画

DirectAccess から Always On VPN に移行するには、クライアントを移行するための特定のプロセスが必要です。これにより、移行手順の順序を乱すことによって発生する競合状態を最小限に抑えることができます。 上位レベルでは、移行プロセスは次の 4 つの主要なステップで構成されます。

サイド バイ サイド VPN インフラストラクチャをデプロイする。 移行フェーズと、展開に組み込む機能を決定したら、デプロイ用の既存の DirectAccess を有効にするために必要なインフラストラクチャを構成します。

証明書と構成をクライアントにデプロイします。 VPN インフラストラクチャの準備ができたら、必要な証明書を作成し、クライアントに発行します。 クライアントが証明書を受け取ったら、VPN_Profile.ps1 構成スクリプトをデプロイします。 また、Intune を使って VPN クライアントを設定することもできます。 Microsoft Endpoint Configuration Manager または Microsoft Intune を使用して、VPN 構成の展開が正常に行われているかどうかを監視します。

DirectAccess のセキュリティ グループからデバイスを削除します。 ユーザーの移行が完了すると、そのユーザーのデバイスを DirectAccess セキュリティ グループから削除します。 環境から DirectAccess を削除する前に、DirectAccess のセキュリティ グループが空になっているかどうかを確認します。 セキュリティ グループにまだメンバーがいる場合は削除しないでください。 メンバーのいるセキュリティ グループを削除すると、従業員が自分のデバイスからリモート アクセスできなくなる危険性があります。 Microsoft Endpoint Configuration Manager または Microsoft Intune を使用して、デバイス割り当て情報を確認し、各ユーザに属するデバイスを検出します。

DirectAccess サーバーを使用停止にします。 構成設定と DNS レコードの削除が完了したら、DirectAccess サーバーを解体する準備が整います。 これを行うには、サーバー マネージャーで役割を削除するか、サーバーを使用停止して AD DS から削除します。

DirectAccess から Always On VPN への移行プロセスを開始する前に、移行のための計画を立てておく必要があります。 移行を計画していない場合は、「DirectAccess から Always On VPN への移行を計画する」を参照してください。

ヒント

このセクションは、Always On VPN のステップバイステップの展開ガイドではなく、Always On VPN Deployment for Windows Server および Windows 10 を補完し、移行に特化した導入ガイダンスを提供することを目的としています。

サイド バイ サイドの VPN インフラストラクチャを導入

VPN インフラストラクチャは既存の DirectAccess インフラストラクチャと共存する状態で展開します。 ステップバイステップの詳細については、「Always On VPN Deployment for Windows Server および Windows 10」を参照して、Always On VPN インフラストラクチャをインストールおよび構成してください。

サイドバイサイド展開は、次のような上位レベルのタスクで構成されています。

VPN ユーザー グループ、VPN サーバー グループ、および NPS サーバー グループを作成します。

必要な証明書テンプレートを作成し、公開します。

サーバー証明書を登録します。

Always On VPN 用のリモート アクセス サービスをインストールおよび構成します。

NPS をインストールして構成します。

Always On VPN のDNS とファイアウォールの規則を構成します。

次の図は、DirectAccess から Always On VPN への移行に伴うインフラストラクチャの変更点を視覚的に示したものです。

証明書と VPN 構成スクリプトをクライアントに展開する

Always On VPN デプロイセクションの VPN クライアント構成の大部分は、DirectAccess からAlways On VPN への移行を正常に完了するために 2 つの追加手順が必要とされます。

VPN クライアントが証明書なしで試行しないように、証明書の発行後にVPN_Profile.ps1 が存在することを確認する必要があります。 そのためには、証明書に登録したユーザーのみを VPN Deployment Readyグループに追加するスクリプトを実行し、このグループを使用して Always On VPN 構成を展開します。

注意

Microsoft では、ユーザー移行リングでこのプロセスを実行する前に、テストすることをお勧めしています。

VPN 証明書を作成して公開し、自動登録のグループ ポリシー オブジェクト (GPO) を有効にします。 従来の証明書ベースの Windows 10 VPN 展開では、接続を認証できるように、デバイスまたはユーザに証明書が発行されます。 新しい認証証明書を作成して自動登録用に公開する場合は、自動登録の設定を VPN ユーザー グループに設定した GPO を作成して展開する必要があります。 証明書と自動登録を設定する手順については、「サーバー インフラストラクチャを構成する」を参照してください。

VPN ユーザー グループにユーザーを追加します。 移行するユーザーを VPN ユーザー グループに追加します。 これらのユーザーは、移行後もそのセキュリティ グループに所属し、今後の証明書の更新を受け取ることができます。 すべてのユーザーが DirectAccess から Always On VPN に移行するまで、このグループにユーザーを追加し続けます。

VPN 認証証明書を受け取ったユーザーを特定します。 DirectAccess からの移行であるため、クライアントが必要な証明書を受け取り、VPN 設定情報を受信できる状態になったことを識別する方法を追加する必要があります。 GetUsersWithCert.ps1 スクリプトを実行して、指定されたテンプレート名から発行された失効していない証明書を現在発行されているユーザーを、指定された AD DS セキュリティ グループに追加します。 例えば、GetUsersWithCert.ps1 スクリプトを実行すると、VPN 認証証明書テンプレートから有効な証明書を発行されたユーザーが VPN Deployment Ready グループに追加されます。

注意

クライアントが必要な証明書をいつ受信したかを識別する方法がない場合は、証明書がユーザに発行される前に VPN 設定を展開すると、VPN 接続が失敗する可能性があります。 このような状況を回避するためには、証明機関またはスケジュールで GetUsersWithCert.ps1 スクリプトを実行し、証明書を受信したユーザーを VPN 展開準備グループと同期させます。 その後、そのセキュリティグループを使用して、Microsoft Endpoint Configuration Manager または Intune で VPN 構成の展開をターゲットにします。これにより、管理対象のクライアントが、証明書を受け取る前に VPN 構成を受け取ることがないようになります。

GetUsersWithCert.ps1

Import-module ActiveDirectory Import-Module AdcsAdministration $TemplateName = 'VPNUserAuthentication'##Certificate Template Name (not the friendly name) $GroupName = 'VPN Deployment Ready' ##Group you will add the users to $CSServerName = 'localhost\corp-dc-ca' ##CA Server Information $users= @() $TemplateID = (get-CATemplate | Where-Object {$_.Name -like $TemplateName} | Select-Object oid).oid $View = New-Object -ComObject CertificateAuthority.View $NULL = $View.OpenConnection($CSServerName) $View.SetResultColumnCount(3) $i1 = $View.GetColumnIndex($false, "User Principal Name") $i2 = $View.GetColumnIndex($false, "Certificate Template") $i3 = $View.GetColumnIndex($false, "Revocation Date") $i1, $i2, $i3 | %{$View.SetResultColumn($_) } $Row= $View.OpenView() while ($Row.Next() -ne -1){ $Cert = New-Object PsObject $Col = $Row.EnumCertViewColumn() [void]$Col.Next() do { $Cert | Add-Member -MemberType NoteProperty $($Col.GetDisplayName()) -Value $($Col.GetValue(1)) -Force } until ($Col.Next() -eq -1) $col = '' if($cert."Certificate Template" -eq $TemplateID -and $cert."Revocation Date" -eq $NULL){ $users= $users+= $cert."User Principal Name" $temp = $cert."User Principal Name" $user = get-aduser -Filter {UserPrincipalName -eq $temp} –Property UserPrincipalName Add-ADGroupMember $GroupName $user } }Always On VPN 構成を展開します。 VPN 認証証明書が発行され、GetUsersWithCert.ps1 スクリプトを実行すると、そのユーザーは VPN Deployment Ready セキュリティ グループに追加されます。

| 何を使用しているか | 結果 |

|---|---|

| 構成マネージャー | そのセキュリティ グループのメンバーシップに基づいて、ユーザー コレクションを作成します。 |

| Intune | セキュリティ グループが同期されたら、そのままターゲットにしてください。 |

GetUsersWithCert.ps1 構成スクリプトを実行するたびに、AD DS 発見ルールを実行してConfiguration Manager のセキュリティ グループ メンバーシップを更新する必要があります。 また、デプロイメント コレクションのメンバーシップの更新が十分に頻繁に行われるようにします (スクリプトと検出ルールに合わせて)。

Configuration Manager または Intune を使用して Windows クライアントに Always On VPN を展開するための追加情報については、「Always On VPN Deployment for Windows Server and Windows 10」を参照してください。 ただし、これらの移行特有のタスクは必ず組み込むようにしてください。

注意

これらの移行特有のタスクを組み込むことが、単純な常時接続 VPN の展開と DirectAccess から常時接続 VPN への移行の重要な違いです。 展開ガイドの方法ではなく、セキュリティ グループを対象としたコレクションを適切に定義するようにしてください。

DirectAccess セキュリティ グループからのデバイスの削除

ユーザーが認証証明書と VPN_Profile.ps1 構成スクリプトを受け取ると、Configuration Manager または Intune のいずれかで、対応する VPN 構成スクリプトの展開が成功したことが確認できます。 展開のたびに、後で DirectAccess を削除できるように、そのユーザーのデバイスを DirectAccess セキュリティ グループから削除します。 Intune と Configuration Manager の両方に、ユーザーのデバイス割り当て情報が含まれており、各ユーザーのデバイスを決定するのに役立ちます。

注意

コンピュータ グループではなく組織単位 (OU) で DirectAccess GPO を適用している場合は、ユーザーのコンピューター オブジェクトを OU の外に移動します。

DirectAccess インフラストラクチャの使用停止

すべての DirectAccess クライアントの常時接続 VPN への移行が完了したら、DirectAccess インフラストラクチャを廃止し、グループ ポリシーから DirectAccess の設定を削除することができます。 Microsoft では、環境から DirectAccess を適切に削除するために、次の手順を実行することをお勧めします。

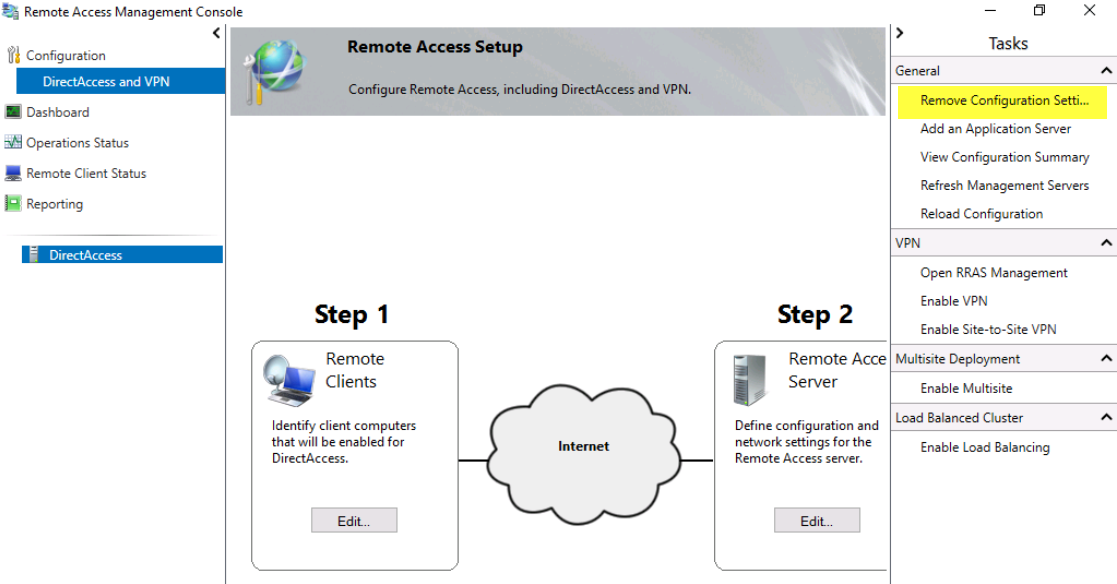

構成設定の削除。 次の図に示すように、リモート アクセス管理コンソールを開き、[構成設定の削除] を選択して作成した GPO とリモート アクセス グループのポリシー設定を削除します。 設定を削除する前にグループを削除すると、エラーが発生する可能性が高くなります。

DirectAccess のセキュリティ グループからデバイスを削除します。 ユーザーの移行が完了すると、そのユーザーのデバイスを DirectAccess セキュリティ グループから削除します。 環境から DirectAccess を削除する前に、DirectAccess のセキュリティ グループが空になっているかどうかを確認します。 セキュリティ グループのメンバーが残っている場合は削除しないでください。 メンバーのいるセキュリティ グループを削除すると、従業員が自分のデバイスからリモート アクセスできなくなる危険性があります。 Microsoft Endpoint Configuration Manager または Microsoft Intune を使用して、デバイス割り当て情報を確認し、各ユーザに属するデバイスを検出します。

DNS のクリーンアップ。 内部 DNS サーバーおよびパブリック DNS サーバーから、DA.contoso.com、DAGateway.contoso.com など、DirectAccess に関連するレコードを必ず削除してください。

DirectAccess サーバーを使用停止にします。 構成設定と DNS レコードの削除が完了したら、DirectAccess サーバーを解体する準備が整います。 これを行うには、サーバー マネージャーで役割を削除するか、サーバーを使用停止して AD DS から削除します。

DirectAccess の証明書を Active Directory 証明書サービスから削除します。 DirectAccess の実装にコンピューター証明書を使用している場合は、認証機関コンソールの Certificate Templates フォルダから公開されているテンプレートを削除します。

次のステップ

これで DirectAccess から Always On VPN への移行は完了です。