SMB over QUIC

SMB over QUIC では、TCP ネットワーク トランスポートの代替手段を導入し、インターネットなどの信頼されていないネットワークを介してエッジ ファイル サーバーへの安全で信頼性の高い接続を提供します。 QUIC は IETF で標準化されたプロトコルであり、TCP と比較すると多くの利点があります。

- すべてのパケットは常に暗号化され、ハンドシェイクは TLS 1.3 で認証されます。

- 信頼できるアプリケーションデータと信頼できないアプリケーションデータの並列ストリーム

- 最初のラウンド トリップ (0-RTT) でアプリケーションデータを交換

- 輻輳制御と損失回復の改善

- クライアントの IP アドレスまたはポートの変更を存続

SMB over QUIC は、在宅勤務者、モバイル デバイス ユーザー、および高セキュリティ組織に "SMB VPN" を提供します。 サーバー証明書は、従来の TCP ポート445ではなく、インターネット対応の UDP ポート 443 を介して TLS 1.3 で暗号化されたトンネルを作成します。 トンネル内の認証および承認を含むすべての SMB トラフィックが、基盤となるネットワークに公開されることはありません。 SMB は通常、QUIC トンネル内で動作するため、ユーザー エクスペリエンスは変わりません。 マルチチャネル、署名、圧縮、継続的な可用性、ディレクトリ リースなどの SMB 機能は正常に動作します。

ファイルサーバー管理者は、SMB over QUIC を有効にすることを選択する必要があります。 既定では有効になっていません。クライアントは、ファイル サーバーに対して、SMB over QUIC の有効化を強制することはできません。 Windows SMB クライアントは引き続き既定で TCP を使用し、TCP の試行が最初に失敗した場合、NET USE /TRANSPORT:QUIC または New-SmbMapping -TransportType QUIC を使用して意図的に QUIC を要求した場合にのみ、SMB over QUIC を試行します。

Note

外部エンドポイントとの SMB 接続と QUIC 接続が関係するシナリオでは、DFS 名前空間の特定の名前を定義することは推奨されていません。 これは、内部 DFS 名前空間名が参照され、これらの参照は通常、Windows の現在のリリースの外部クライアントでは到達できないためです。

前提条件

SMB over QUIC を使用するには、次のものが必要です。

以下のオペレーティング・システムのいずれかで動作しているSMBサーバー。

Windows Server 2022 Datacenter: Azure Edition (Microsoft Server オペレーティング システム) 以降

Windows Server 2025 以降の任意のエディション

Windows 11 デバイス (法人向け Windows)

SMB サーバーとクライアントが Active Directory ドメインに参加しているか、クライアントが SMB サーバー上にローカル ユーザー アカウントを持っている必要があります。 SMB サーバーは、認証のために少なくとも 1 つのドメイン コントローラーへのアクセス権を持っている必要がありますが、どのドメイン コントローラーにもインターネット アクセスは必要ありません。 Active Directory ドメインでは SMB over QUIC を使うことをお勧めしますが、必須ではありません。 ローカル ユーザー資格情報と NTLM を使って、ワークグループ参加済みサーバーで SMB over QUIC を使うこともできます。

ファイアウォール許可ルールを追加して SMB over QUIC を許可することにより、クライアントからパブリック インターフェイスでサーバーにアクセスできるようにする必要があります。 既定では、SMB over QUIC には UDP/443 受信が使用されます。 ファイルサーバーへの TCP/445 受信を許可しないでください。 既定のポートを変更する方法については、「代替 SMB ポートの構成」を参照してください。

ファイル サーバーは、認証のために少なくとも 1 つのドメイン コントローラーへのアクセス権を持っている必要がありますが、どのドメイン コントローラーにもインターネット アクセスは必要ありません。

Windows Admin Center (WAC) (ホームページ)

Active Directory Certificate Server などの認定資格証を発行するための公開鍵基盤 (PKI)、または Verisign、Digicert、Let's Encrypt などの信頼できるサードパーティの認定資格証発行者へのアクセス。

構成する SMB サーバーに対する管理者権限または同等の権限。

SMB over QUIC を展開する

手順 1: サーバー証明書をインストールする

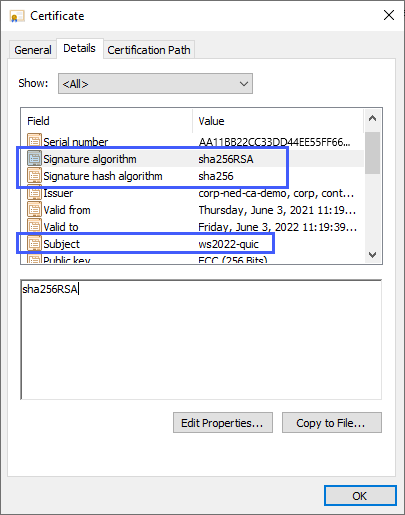

次のプロパティを使用して、証明機関によって発行された証明書を作成します。

- キーの使用法: デジタル署名

- 目的: サーバー認証 (EKU 1.3.6.1.5.5.7.3.1)

- 署名アルゴリズム: SHA256RSA (またはそれ以上)

- 署名ハッシュ: SHA256 (またはそれ以上)

- 公開キーアルゴリズム: ECDSA_P256 (またはそれ以上。2048 以上の長さの RSA を使用することも可能)

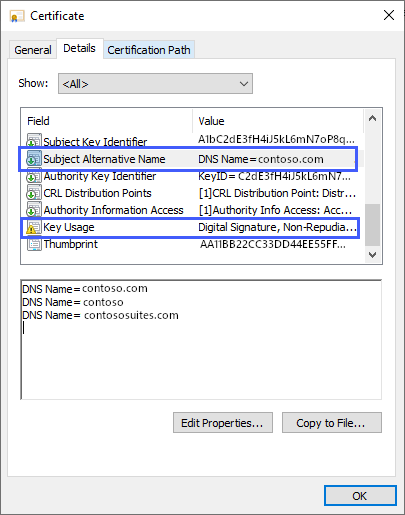

- サブジェクト代替名 (SAN): (SMB サーバーへの接続に使用される完全修飾 DNS 名ごとの DNS 名エントリ)

- サブジェクト: (CN= 任意ですが、存在しなければならない)

- 含まれる秘密キー: あり

![ECC の公開キー値 (256 ビット)、公開キー パラメーター ECDSA-P256、およびアプリケーション ポリシー 1 アプリケーション認定資格証ポリシーを示す [詳細] タブの認定資格証設定のスクリーンショット。](media/smb-over-quic/cert2.png)

Microsoft Enterprise 証明機関を使用する場合は、証明書テンプレートを作成し、ファイル サーバー管理者が要求時に DNS 名を指定できるようにすることができます。 証明書テンプレートの作成の詳細については、「PKI の設計と実装: パート III 証明書テンプレート」を参照してください。 Microsoft Enterprise 証明機関を使用して、SMB over QUIC で SMB の証明書を作成する方法については、次のビデオをご覧ください。

サードパーティの証明書を要求する場合は、ベンダーのドキュメントを参照してください。

Microsoft Enterprise 証明機関を使用する場合:

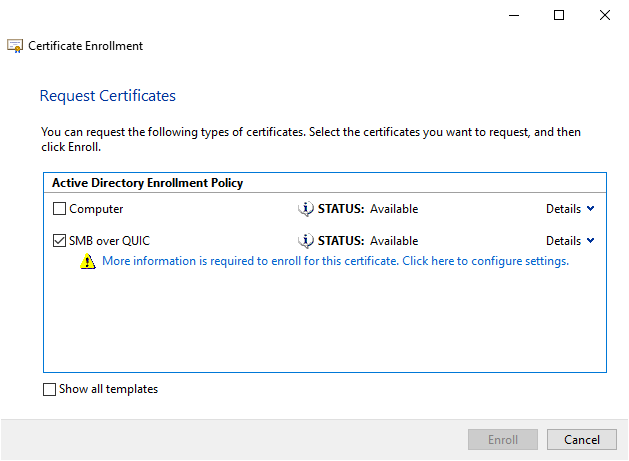

- ファイル サーバーで MMC.EXE を起動します。

- 証明書スナップインを追加し、[コンピューター アカウント] を選択します。

- [認定資格証 (ローカル コンピューター)]、[個人] の順に展開し、[認定資格証] を右クリックして、[新しい認定資格証を要求] を選択します。

- [次へ] を選択します

- [Active Directory 登録ポリシー] を選択します。

- [次へ] を選択します

- Active Directory で公開された SMB over QUIC の証明書テンプレートを選択します。

- [この認定資格証を登録するには詳細情報が必要です。ここをクリックして設定を行います。] を選択します。

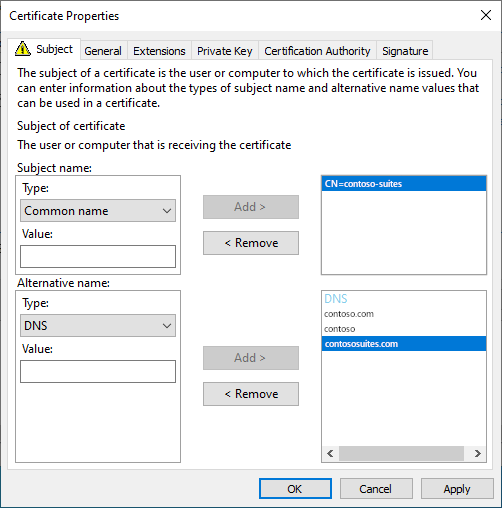

- クリックすると、ユーザーはファイル サーバーの検索に使用でき、値 Subject に共通名を入力し、サブジェクト代替名 に 1 つ以上の DNS 名を入力できます。

- [OK] を選択し、[登録] を選択します。

Note

SMB over QUIC サーバーの SAN には IP アドレスを使わないでください。

- IP アドレスを使うと、ドメイン コントローラーまたは KDC プロキシから Kerberos を使用できる場合でも、NTLM を使う必要があります。

- SMB over QUIC を実行している Azure IaaS VM では、プライベート インターフェイスに戻るパブリック インターフェイスに NAT を使います。 SMB over QUIC では、NAT を経由するサーバー名に対する IP アドレスの使用はサポートされていません。この場合にのみ、パブリック インターフェイスの IP アドレスに解決される完全修飾 DNS 名を使う必要があります。

Note

サード パーティの証明機関が発行した認定資格証ファイルを使用している場合は、認定資格証スナップインまたは WAC を使用してインポートできます。

手順 2: SMB over QUIC を構成する

SMB over QUIC を構成するには、いずれかの方法を選択して、手順に従います。

重要

Windows Server 2025 を使用している場合は、PowerShell を使用する方法で SMB over QUIC を構成する必要があります。 現在、Windows Admin Center を使用した方法は、Windows Server 2025 ではサポートされていません。

SMB over QUIC の構成と使用のデモについては、こちらのビデオをご覧ください。

管理者としてファイル サーバーにサインインします。

管理用 PC またはファイル サーバーに最新バージョンの WAC をインストールします。 最新バージョンのファイルおよびファイル共有拡張子が必要です。 [設定]> の [自動更新拡張機能] が有効な場合、WAC が自動でインストールします。

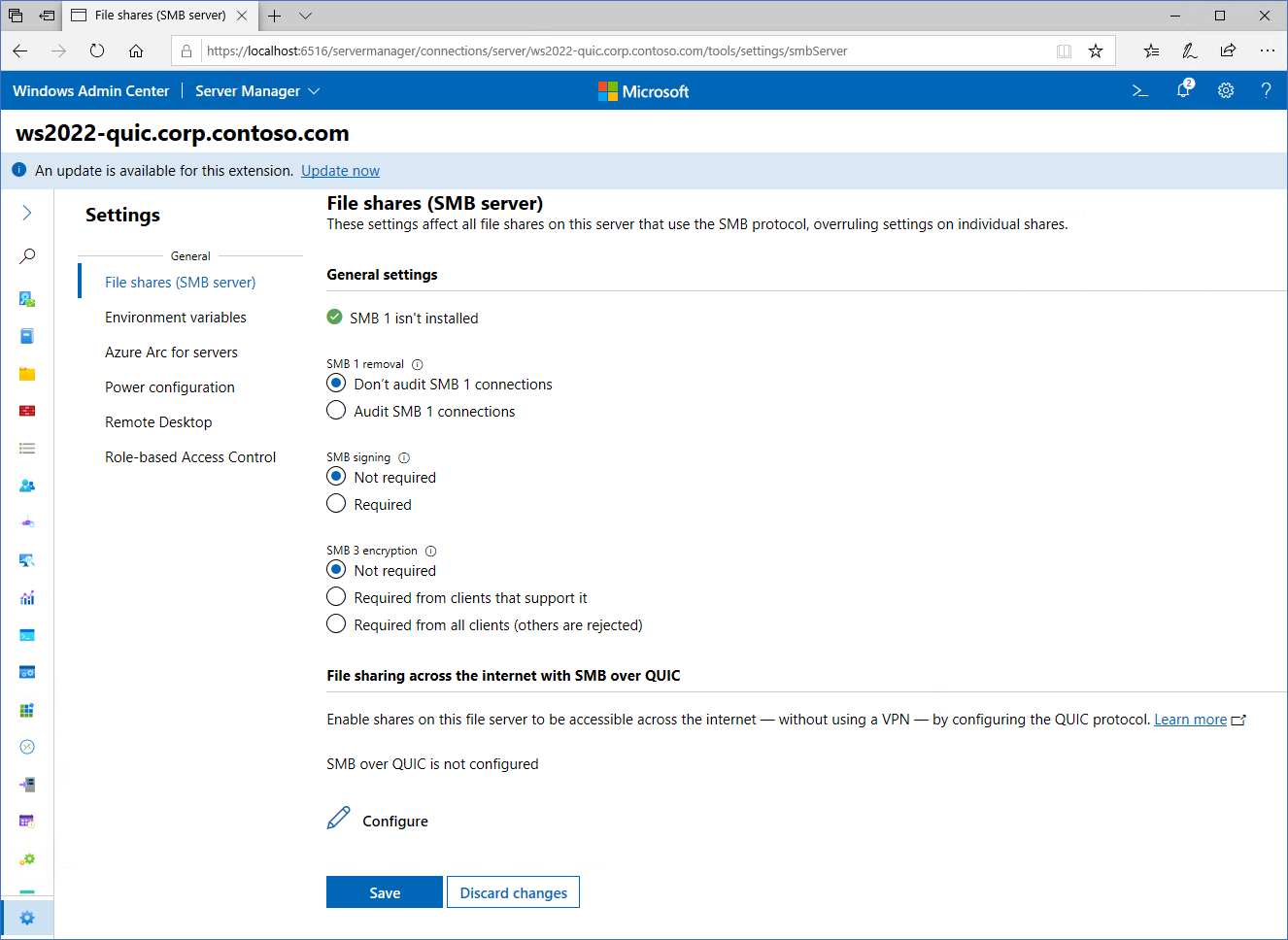

WAC を使用してサーバーに接続し、左下にある [設定] アイコンを選択します。 [ファイル共有 (SMB サーバー)] セクションの [SMB over QUIC でインターネット経由でファイルを共有] で [構成] を選択します。

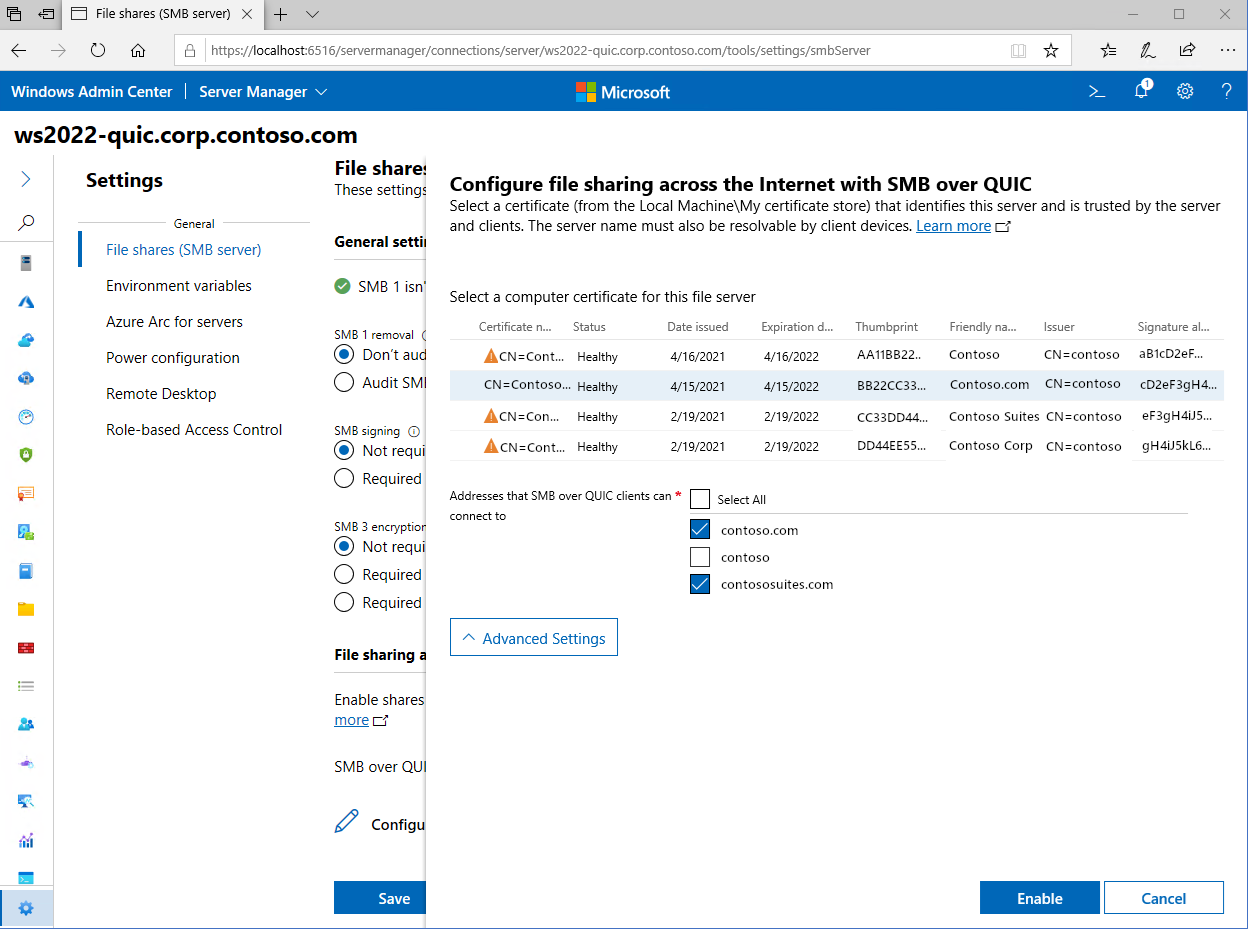

[このファイル サーバー用のコンピューター認定資格証を選択] で認定資格証を選択し、クライアントが接続できるサーバー アドレスを選択するか、[すべて選択] を選択して、[有効化] を選択します。

証明書と SMB over QUIC レポートが正常であることを確認します。

[ファイルとファイル共有] メニュー オプションを選択します。 既存の SMB 共有をメモするか、新しい SMB 共有を作成します。

クライアント経由で SMB に制御を適用する場合は、クライアント アクセス制御を使用できます。 SMB over QUIC サーバーにアクセスできるクライアントを制限する方法の詳細については、「SMB over QUIC クライアント アクセス制御を構成する」を参照してください。

手順 3: SMB 共有に接続する

Windows クライアント デバイスをドメインに参加させます。 SMB over QUIC ファイル サーバーの証明書サブジェクト代替名が DNS に公開され、完全修飾名になっているか、または Windows クライアントの HOST ファイルに追加されていることを確認します。 サーバーの証明書サブジェクト代替名が、DNS に公開されているか、または Windows クライアントの HOSTS ファイルに追加されていることを確認します。

Windows クライアント デバイスを、ドメイン コントローラーまたはファイル サーバーの内部 IP アドレスへのネットワーク アクセスに含まれない外部ネットワークに移動します。

Windows ファイル エクスプローラーのアドレス バーに、ファイル サーバー上の共有への UNC パスを入力し、共有内のデータにアクセスできることを確認します。 または、UNC パスと共に

NET USE /TRANSPORT:QUICまたはNew-SmbMapping -TransportType QUICを使用できます。 例 :REM Automatically tries TCP then QUIC NET USE * \\fsedge1.contoso.com\sales REM Tries only QUIC NET USE * \\fsedge1.contoso.com\sales /TRANSPORT:QUIC#Tries only QUIC New-SmbMapping -LocalPath 'Z:' -RemotePath '\\fsedge1.contoso.com\sales' -TransportType QUIC

SMB over QUIC クライアントの監査

監査は、SMB over QUIC へのクライアント接続を追跡するために使用され、イベントはイベント ログに書き込まれます。 イベント ビューアーは、QUIC トランスポート プロトコルのこの情報をキャプチャします。 この機能は、Windows 11 バージョン 24H2 以降の SMB クライアントで使用できます。これらのログを表示するには、次の手順に従います。

- [イベント ビューアー] を開きます。

- Applications and Services Logs\Microsoft\Windows\SMBClient\Connectivity に移動します。

- イベント ID 30832 を監視します。

KDC プロキシを構成する (オプションですが、推奨されます)

既定では、SMB over QUIC ファイル サーバーへの接続時に Windows クライアント デバイスから Active Directory ドメイン コントローラーにアクセスすることはできません。 つまり、認証ではクライアントの代わりにファイル サーバーが認証を行う NTLMv2 が使用されます。 TLS 1.3 で暗号化された QUIC トンネルの外部では、NTLMv2 認証または承認は行われません。 ただし、一般的なセキュリティのベストプラクティスとして Kerberos を使用することをお勧めします。また、デプロイでは新しい NTLMv2 依存関係を作成することはお勧めしません。 これを可能にするために、ユーザーの代わりにチケット要求を転送するように KDC プロキシを構成できます。その際、インターネット対応の HTTPS 暗号化通信チャネルを使用します。 KDC プロキシは SMB over QUIC でサポートされており、強く推奨されます。

Note

KDC プロキシを構成しているファイル サーバーでは、TCP ポート 443 を使用して WAC をゲートウェイ モードで構成することはできません。 ファイル サーバーで WAC を構成する場合は、使用されておらず、443 ではないポートにポートを変更してください。 ポート 443 ですでに WAC を構成している場合は、WAC セットアップ MSI を再実行し、プロンプトが表示されたら別のポートを選択します。

WAC バージョン 2110 以降を使用していることを確認します。

通常どおり、SMB over QUIC を構成します。 WAC 2110 以降では、SMB over QUIC で KDC プロキシを構成するオプションが自動的に有効になり、ファイル サーバーで追加の手順を実行する必要はありません。 既定の KDC プロキシ ポートは 443 で、WAC が自動割り当てします。

Note

WAC を使用してワークグループに参加している SMB over QUIC サーバーは構成できません。 サーバーを Active Directory ドメインに参加させるか、PowerShell またはグループ ポリシーで KDC プロキシを構成する手順に従う必要があります。

Note

KDC プロキシの自動構成は後で SMB over QUIC で行われるため、これらのサーバー手順は必要ありません。

証明書の有効期限と更新

発行者からの新しい証明書に置き換える期限切れの SMB over QUIC 証明書には、新しい拇印が含まれます。 期限切れの SMB over QUIC 証明書は、Active Directory 証明書サービスを使って自動的に更新できますが、更新された証明書の拇印も新しくなります。 これは、実質的に、証明書の有効期限が切れたときは、新しい拇印をマップする必要があるので、SMB over QUIC を再構成する必要があることを意味します。 既存の SMB over QUIC 構成の WAC で新しい認定資格証を選択するか、Set-SMBServerCertificateMapping PowerShell コマンドを使用して新しい認定資格証のマッピングを更新します。 Windows Server 用 Azure Automanage を使って、証明書の期限切れが近いことを検出し、停止を防ぐことができます。 詳しくは、Windows Server 用 Azure Automanage に関する記事をご覧ください。

メモ

- Azure パブリック クラウドを使っていないお客様向けに、バージョン 22H2 以降の Azure Stack HCI では、Windows Server 2022 Datacenter: Azure Edition を利用できます。

- Active Directory ドメインでは SMB over QUIC を使うことをお勧めしますが、要件ではありません。 ローカル ユーザー資格情報と NTLM を使用してワークグループに参加しているサーバー上で SMB over QUIC を使用したり、Microsoft Entra に参加した Windows サーバーを使用して Azure IaaS を使用したりすることもできます。 Azure 以外の IaaS ベースのマシン用の Microsoft Entra 参加済み Windows Server はサポートされていません。 Microsoft Entra ID にはユーザーまたはグループの SID が含まれていないため、Microsoft Entra に参加している Windows Server は、リモート Windows セキュリティ操作の資格情報をサポートしません。 Microsoft Entra に参加している Windows サーバーは、ドメインベースまたはローカルのユーザー アカウントを使用して SMB over QUIC 共有にアクセスする必要があります。

- SMB サーバーがワークグループ内にある (つまり、AD ドメイン参加済みではない) 場合は、WAC を使って SMB over QUIC を構成することはできません。 このシナリオでは、New-SMBServerCertificateMapping cmdlet を使用する必要があります 。

- モバイル ユーザーのパスワードのみを使用して構成された読み取り専用ドメイン コントローラーをファイル サーバーで使用できるようにすることをお勧めします。

- ユーザーは強力なパスワードを持っているか、理想的には、Windows Hello for Business MFA またはスマート カードによるパスワードレス戦略を使用して構成する必要があります。 きめ細かいパスワードポリシーを使用して、モバイル ユーザーのアカウント ロックアウト ポリシーを構成します。侵入防止ソフトウェアを導入して、強引な攻撃やパスワード スプレー攻撃を検出する必要があります。