アプリ コントロールの管理のヒント & 既知の問題

注

App Control for Business の一部の機能は、特定の Windows バージョンでのみ使用できます。 アプリ制御機能の可用性について詳しくは、こちらをご覧ください。

この記事では、管理者向けのヒントとテクニックと、App Control for Business に関する既知の問題について説明します。 運用環境で有効にする前に、ラボでこの構成をテストします。

アプリ制御ポリシー ファイルの場所

ポリシーが署名されているかどうか、および使用されたポリシーの展開方法に応じて、次の場所に複数のポリシー形式のアプリ制御ポリシーが見つかります。

- <OS ボリューム>\Windows\System32\CodeIntegrity\CiPolicies\Active\{PolicyId GUID}.cip

- <EFI システム パーティション>\Microsoft\Boot\CiPolicies\Active\{PolicyId GUID}.cip

{PolicyId GUID} の値はポリシーによって一意であり、<PolicyId> 要素を使用してポリシー XML で定義されます。

1 つのポリシー形式のアプリ制御ポリシーの場合、上記の 2 つの場所に加えて、次の場所で SiPolicy.p7b というファイルも検索します。

- <EFI システム パーティション>\Microsoft\Boot\SiPolicy.p7b

- <OS ボリューム>\Windows\System32\CodeIntegrity\SiPolicy.p7b

注

単一ポリシー形式の GUID {A244370E-44C9-4C06-B551-F6016E563076} を使用する複数のポリシー形式のアプリ制御ポリシーは、ポリシー ファイルの場所のいずれかに存在する場合があります。

ファイル ルールの優先順位

アプリコントロールエンジンがデバイス上のアクティブなポリシーセットに対してファイルを評価すると、ルールは次の順序で適用されます。 ファイルが一致するものに遭遇すると、App Control はそれ以上の処理を停止します。

明示的な拒否規則 - 明示的な拒否規則が存在する場合、許可しようとする他の規則が作成された場合でも、ファイルはブロックされます。 拒否ルールでは、任意の ルール レベルを使用できます。 拒否ルールを作成する場合は、意図した以上のブロックを回避するために、最も具体的なルール レベルを使用します。

明示的な許可規則 - ファイルに対して明示的な許可規則が存在する場合は、ファイルが実行されます。

次に、アプリ コントロールは、ファイルの マネージド インストーラー拡張属性 (EA) または インテリジェント セキュリティ グラフ (ISG) EA を確認します。 いずれかの EA が存在し、ポリシーで対応するオプションが有効になっている場合、ファイルは許可されます。

最後に、ポリシーで ISG オプションが有効になっている場合、App Control は ISG にクラウド呼び出しを行ってファイルに関する評判を得ます。

明示的な規則によって許可されていないファイル、または ISG または MI に基づいて許可されていないファイルは暗黙的にブロックされます。

既知の問題

32 を超えるポリシーがアクティブな場合にブート停止エラー (ブルー スクリーン) が発生する

2024 年 4 月 9 日以降にリリースされた Windows セキュリティ更新プログラムを適用するまで、デバイスは 32 個のアクティブ なポリシーに制限されます。 ポリシーの最大数を超えた場合、バグチェック値が0x0000003bの ci.dll を参照しているデバイスのブルースクリーン。 アプリ制御ポリシーを計画するときは、この最大ポリシー数の制限を考慮してください。 デバイスでアクティブになっている Windows 受信トレイ ポリシー も、この制限にカウントされます。 ポリシーの上限を削除するには、2024 年 4 月 9 日以降にリリースされた Windows セキュリティ更新プログラムをインストールし、デバイスを再起動します。 それ以外の場合は、デバイス上のポリシーの数を減らして、32 個以下のポリシーを維持します。

注

ポリシー制限はWindows 11 21H2 では削除されず、32 個のポリシーに制限されたままになります。

監査モード ポリシーは、一部のアプリの動作を変更したり、アプリのクラッシュを引き起こしたりする可能性があります

アプリコントロール監査モードはアプリへの影響を避けるために設計されていますが、一部の機能は常にオン/常に適用され、オプション 0 Enabled:UMCI を使用してユーザー モード コード整合性 (UMCI) をオンにするアプリコントロール ポリシーが適用されます。 監査モードでの既知のシステム変更の一覧を次に示します。

- 一部のスクリプト ホストでは、監査モードであっても、コードをブロックしたり、権限が少ないコードを実行したりする場合があります。 個々のスクリプト ホストの動作については、「 App Control を使用した スクリプトの適用」を参照してください。

- オプション 19 有効:動的コード セキュリティ は、UMCI ポリシーにそのオプションが含まれている場合、常に適用されます。 「 アプリ コントロールと .NET」を参照してください。

.NET ネイティブ イメージでは、誤検知ブロック イベントが生成される可能性があります

場合によっては、App Control for Business のエラーと警告が書き込まれるコード整合性ログには、.NET アセンブリ用に生成されたネイティブ イメージのエラー イベントが含まれます。 通常、ブロックされたネイティブ イメージは対応するアセンブリにフォールバックし、.NET は次のスケジュールされたメンテナンス期間にネイティブ イメージを再生成するため、ネイティブ イメージ ブロックは機能的に問題ありません。

楕円曲線暗号 (ECC) を使用した署名はサポートされていません

アプリ コントロールの署名者ベースのルールは、RSA 暗号化でのみ機能します。 ECDSA などの ECC アルゴリズムはサポートされていません。 アプリ コントロールが ECC 署名に基づいてファイルをブロックする場合、対応する 3089 署名情報イベントに VerificationError = 23 が表示されます。 ファイルを承認するには、代わりにハッシュまたはファイル属性ルールを使用するか、ファイルが RSA を使用して署名で署名されている場合は、他の署名者ルールを使用します。

MSI インストーラーは、FilePath 規則で許可されている場合、Windows 10でユーザー書き込み可能として扱われます

MSI インストーラー ファイルは常に、Windows 10および Windows Server 2022 以前のユーザー書き込み可能として検出されます。 FilePath ルールを使用して MSI ファイルを許可する必要がある場合は、アプリ制御ポリシーでオプション 18 Disabled:Runtime FilePath Rule Protection を設定する必要があります。

インターネットから直接起動された MSI インストールは、アプリコントロールによってブロックされます

.msi ファイルをインターネットから App Control によって保護されたコンピューターに直接インストールできない。 たとえば、次のコマンドは失敗します。

msiexec -i https://download.microsoft.com/download/2/E/3/2E3A1E42-8F50-4396-9E7E-76209EA4F429/Windows10_Version_1511_ADMX.msi

回避策として、MSI ファイルをダウンロードし、ローカルで実行します。

msiexec -i c:\temp\Windows10_Version_1511_ADMX.msi

カスタム ポリシーを使用したブートとパフォーマンスの低下

App Control は、受信トレイ Windows プロセスを含め、実行されるすべてのプロセスを評価します。 アプリコントロール テンプレートに基づいてポリシーが構築されていない場合や、Windows 署名者を信頼していない場合は、起動時間の短縮、パフォーマンスの低下、およびブートの問題が発生する可能性があります。 このような理由から、ポリシーを作成するには、可能な限り App Control 基本テンプレート を使用する必要があります。

AppId タグ付けポリシーに関する考慮事項

AppId タグ付けポリシーは、アプリコントロールの基本テンプレートに基づいて構築されていないか、Windows のインボックス署名者を許可しない場合、起動時間が大幅に増加する可能性があります (約 2 分)。

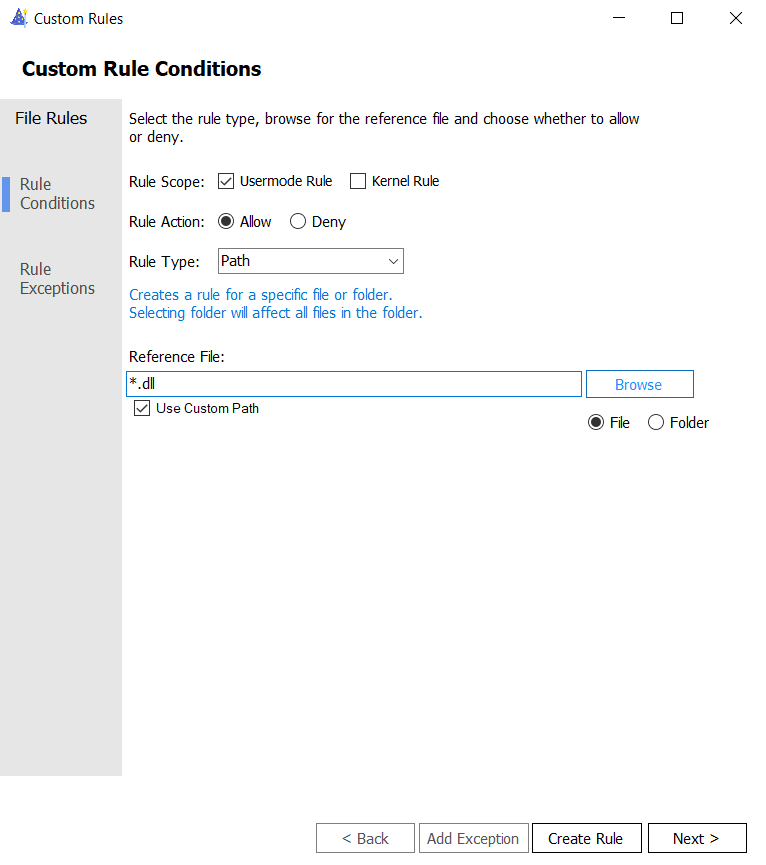

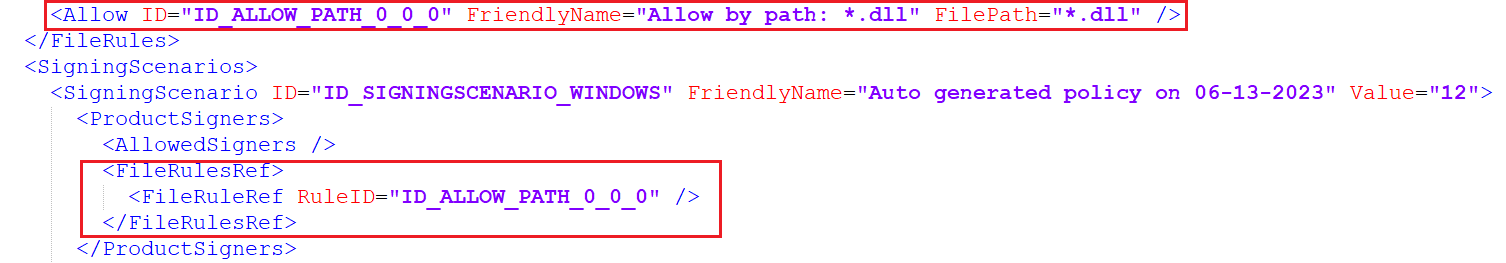

Windows 署名者の一覧を許可できない場合、またはアプリコントロールの基本テンプレートからビルドできない場合は、次の規則をポリシーに追加してパフォーマンスを向上させます。

AppId タグ付けポリシーは dll ファイルを評価しますがタグ付けできないため、この規則では dll の評価が短絡され、評価パフォーマンスが向上します。