Microsoft Defender Application Guard をインストールする準備をする

注

- Windows 分離アプリ起動ツール API を含むMicrosoft Defender Application Guardは、Microsoft Edge for Businessでは非推奨となり、更新されなくなります。 Microsoft Edge セキュリティ機能の詳細については、「 Microsoft Edge For Business Security」を参照してください。

- Windows 11以降、Windows 分離アプリ起動ツール API を含むバージョン 24H2 Microsoft Defender Application Guardは使用できなくなります。

- Application Guardは非推奨であるため、Edge Manifest V3 への移行はありません。 対応するブラウザー拡張機能と関連する Windows ストア アプリは使用できなくなりました。 企業で MDAG の使用を廃止する準備ができるまで保護されていないブラウザーをブロックする場合は、AppLocker ポリシーまたは Microsoft Edge 管理サービスを使用することをお勧めします。 詳細については、「Microsoft Edge とMicrosoft Defender Application Guard」を参照してください。

続行する前に、Microsoft Defender Application Guardのシステム要件を確認して、Microsoft Defender Application Guardのハードウェアとソフトウェアのインストール要件を確認してください。

注

Microsoft Defender Application Guard は、VM と VDI 環境ではサポートされていません。 非運用マシン上でテストや自動化を行う場合は、ホスト上で Hyper-V によって入れ子になった仮想化を有効にして、VM 上の WDAG を有効にすることができます。

Microsoft Defender Application Guard の準備

Microsoft Defender Application Guard をインストールして使用する前に、エンタープライズでどの方法で使用するかを決定する必要があります。 Application Guard は、スタンドアロン モードか企業管理モードのいずれかで使うことができます。

スタンドアロン モード

従業員は、管理者または管理ポリシー構成なしでハードウェア分離の閲覧セッションを使うことができます。 このモードでは、Application Guard をインストールする必要があります。その後、従業員は非信頼サイトを閲覧中に Application Guard で Microsoft Edge を手動で起動する必要があります。 この機能の例については、「スタンドアロン モードでの Application Guard」テスト シナリオをご覧ください。

スタンドアロン モードは、次の場合に適用できます。

- Windows 10 Enterprise エディション、バージョン 1709 以降

- Windows 10 Pro エディション、バージョン 1803 以降

- Windows 10 Education エディション、バージョン 1809 以降

- Windows 11 Enterprise、Education、または Pro エディション

企業管理モード

お客様とお客様のセキュリティ部門は、信頼されたドメインを明示的に追加して、従業員のデバイスのニーズを満たすよう Application Guard エクスペリエンスをカスタマイズして適用し、会社の境界を定義できます。 エンタープライズ管理モードでは、ブラウザー要求も自動的にリダイレクトされ、コンテナーに非エンタープライズ ドメインが追加されます。

エンタープライズ管理モードは、次の場合に適用できます。

- Windows 10 Enterprise エディション、バージョン 1709 以降

- Windows 10 Education エディション、バージョン 1809 以降

- Windows 11 Enterpriseまたは Education エディション

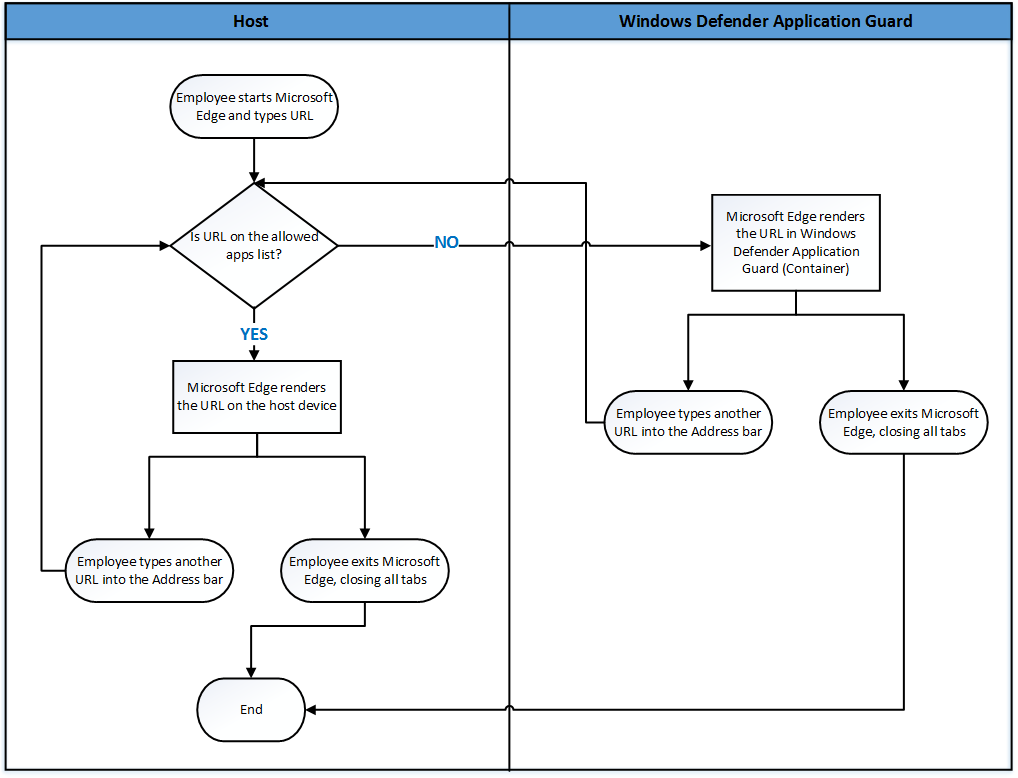

次の図は、ホスト PC と分離されたコンテナー間のフローを示しています。

Application Guard をインストールする

Application Guard 機能は既定では無効です。 ただし、コントロール パネル、PowerShell、またはモバイル デバイス管理 (MDM) ソリューションを使って従業員のデバイスにすばやくインストールできます。

コントロール パネルからインストールする

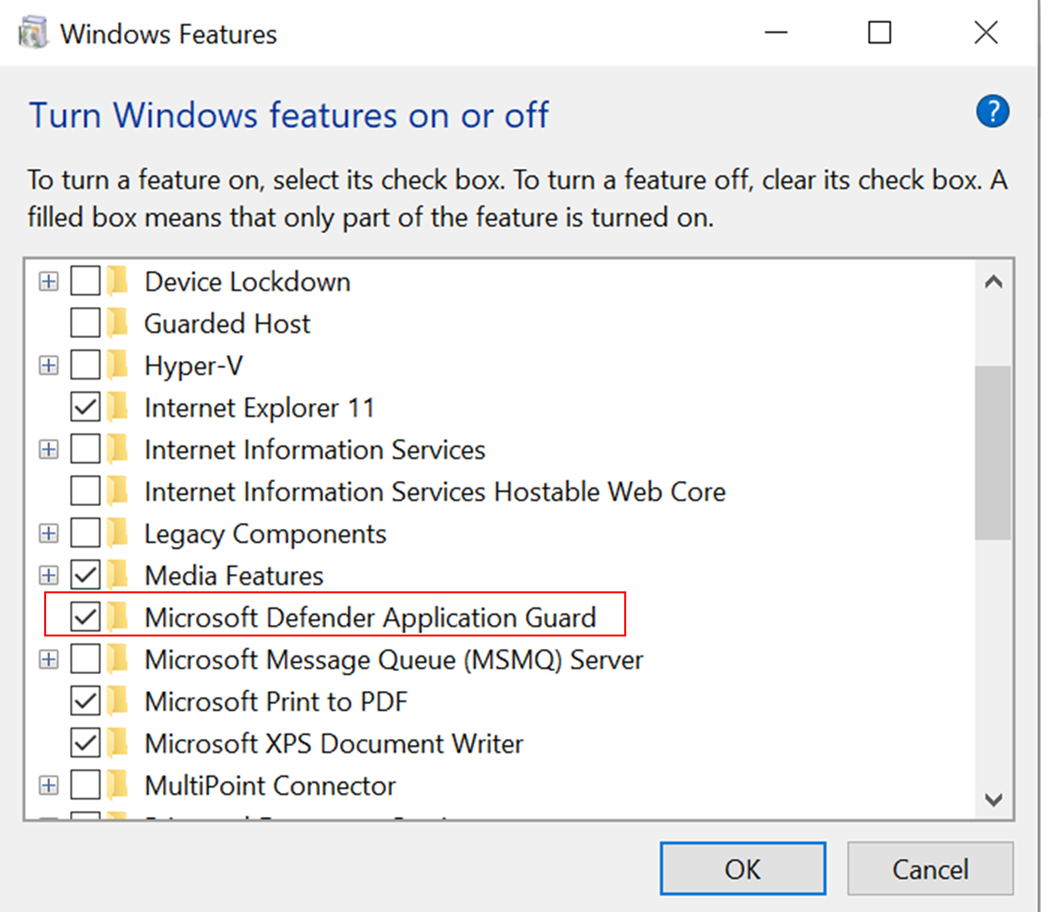

コントロール パネルを開き、[プログラム] を選択し、[Windows 機能のオンとオフを切り替える] を選択します。

[Microsoft Defender Application Guard] の横にある [チェック] ボックスを選択し、[OK] を選択してApplication Guardとその基になる依存関係をインストールします。

PowerShell からインストールする

注

この手順を行う前に、デバイスがすべてのシステム要件を満たしていることを確認します。 PowerShell は、システム要件をチェックせずに機能をインストールします。 デバイスがシステム要件を満たしていない場合、Application Guard は機能しない可能性があります。 この手順は、企業管理シナリオにのみ推奨されています。

Windows タスク バーの [検索 ] アイコンを選択し、「 PowerShell」と入力します。

Windows PowerShellを右クリックし、[管理者として実行] を選択して、管理者の資格情報を使用してWindows PowerShellを開きます。

次のコマンドを入力します。

Enable-WindowsOptionalFeature -Online -FeatureName Windows-Defender-ApplicationGuardデバイスを再起動して、Application Guardとその基になる依存関係をインストールします。

Intuneからインストールする

重要

組織のデバイスが要件を満たしており、Intune に登録されていることを確認します。

Microsoft Intune管理センターにサインインします。

[ エンドポイント のセキュリティ>アタッチサーフェスの削減>ポリシーの作成] を選択し、次の操作を行います。

- [Platform (プラットフォーム)] リストで、[Windows 10 and later (Windows 10 以降)] を選択します。

- [ プロファイル の種類] で、[ アプリとブラウザーの分離] を選択します。

- [作成] を選択します。

[基本] タブで、ポリシーの [名前] と [説明] を指定します。 [次へ] を選択します。

[構成設定] タブで、必要に応じてApplication Guard設定を構成します。 [次へ] を選択します。

[スコープ タグ] タブで、organizationでスコープ タグを使用している場合は、[+ スコープ タグの選択] を選択し、使用するタグを選択します。 [次へ] を選択します。

スコープ タグの詳細については、「 分散型 IT にロールベースのアクセス制御 (RBAC) とスコープ タグを使用する」を参照してください。

[ 割り当て] ページで 、ポリシーを受け取るユーザーまたはグループを選択します。 [次へ] を選択します。

ポリシーの割り当ての詳細については、「Microsoft Intuneでのポリシーの割り当て」を参照してください。

設定を確認し、[ 作成] を選択します。

ポリシーの作成後、ポリシーを適用する必要があるデバイスでは、Microsoft Defender Application Guard有効になります。 保護を有効にするには、ユーザーはデバイスを再起動する必要がある場合があります。