Microsoft Defender ウイルス対策でクラウド保護を有効にする

適用対象:

- Microsoft Defender ウイルス対策

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

プラットフォーム

- Windows

Microsoft Defenderウイルス対策のクラウド保護は、正確でリアルタイムでインテリジェントな保護を実現します。 クラウド保護は既定で有効にする必要があります。

注:

改ざん防止は 、クラウド保護やその他のセキュリティ設定が変更されないようにするのに役立ちます。 その結果、改ざん防止が有効になっている場合、 改ざん保護された設定 に加えられた変更は無視されます。 デバイスに変更を加える必要があり、それらの変更が改ざん防止によってブロックされる場合は、 トラブルシューティング モードを 使用してデバイスの改ざん防止を一時的に無効にすることをお勧めします。 トラブルシューティング モードが終了すると、改ざん保護された設定に加えられた変更はすべて構成済みの状態に戻されることに注意してください。

クラウド保護を有効にする必要がある理由

Microsoft Defenderウイルス対策クラウド保護は、エンドポイントやネットワーク全体のマルウェアから保護するのに役立ちます。 クラウド保護が有効になっている場合にのみ、Microsoft Defender for Endpointの特定のセキュリティ機能が機能するため、クラウド保護をオンにしておくことをお勧めします。

次の表は、クラウド保護に依存する機能をまとめたものです。

| 機能/機能 | サブスクリプションの要件 | 説明 |

|---|---|---|

|

クラウド内のメタデータに対するチェック。 Microsoft Defenderウイルス対策クラウド サービスは、防御の追加レイヤーとして機械学習モデルを使用します。 これらの機械学習モデルにはメタデータが含まれているため、疑わしいファイルまたは悪意のあるファイルが検出されると、そのメタデータがチェックされます。 詳細については、「ブログ: 次世代保護の中核となる高度なテクノロジMicrosoft Defender for Endpoint把握する」を参照してください。 |

Microsoft Defender for Endpointプラン 1 またはプラン 2 (スタンドアロンまたは Microsoft 365 E3 や E5 などのプランに含まれる) | |

|

クラウド保護とサンプル送信。 ファイルと実行可能ファイルは、Microsoft Defenderウイルス対策クラウド サービスに送信して、爆発と分析を行うことができます。 自動サンプル送信はクラウド保護に依存しますが、スタンドアロン設定として構成することもできます。 詳細については、「Microsoft Defender ウイルス対策のクラウド保護とサンプル提出」を参照してください。 |

Microsoft Defender for Endpointプラン 1 またはプラン 2 (スタンドアロンまたは Microsoft 365 E3 や E5 などのプランに含まれる) | |

|

改ざん防止。 改ざん防止は、organizationのセキュリティ設定に対する望ましくない変更から保護するのに役立ちます。 詳細については、「 改ざん防止によるセキュリティ設定の保護」を参照してください。 |

Microsoft Defender for Endpoint プラン 2 (スタンドアロンまたは Microsoft 365 E5 などのプランに含まれる) | |

|

事前ブロック 一目でブロックすると、新しいマルウェアが検出され、数秒以内にブロックされます。 疑わしいファイルまたは悪意のあるファイルが検出されると、一目でブロックする機能がクラウド保護バックエンドに対してクエリを実行し、ヒューリスティック、機械学習、およびファイルの自動分析を適用して、それが脅威であるかどうかを判断します。 詳細については、「一目でブロックする」とは |

Microsoft Defender for Endpointプラン 1 またはプラン 2 (スタンドアロンまたは Microsoft 365 E3 や E5 などのプランに含まれる) | |

|

緊急署名の更新。 悪意のあるコンテンツが検出されると、緊急署名の更新プログラムと修正プログラムが展開されます。 次の定期的な更新を待つ代わりに、これらの修正プログラムと更新プログラムを数分以内に受け取ることができます。 更新プログラムの詳細については、「ウイルス対策セキュリティ インテリジェンスと製品の更新プログラムMicrosoft Defender」を参照してください。 |

Microsoft Defender for Endpoint プラン 2 (スタンドアロンまたは Microsoft 365 E5 などのプランに含まれる) | |

|

ブロック モードのエンドポイント検出と応答 (EDR)。 ブロック モードの EDR では、Microsoft Defenderウイルス対策がデバイス上の主要なウイルス対策製品でない場合に、追加の保護が提供されます。 ブロック モードの EDR は、Microsoft 以外のプライマリ ウイルス対策ソリューションが見逃した可能性がある EDR によって生成されたスキャン中に見つかった成果物を修復します。 Microsoft Defenderウイルス対策をプライマリ ウイルス対策ソリューションとして使用するデバイスで有効にすると、ブロック モードの EDR は、EDR によって生成されたスキャン中に識別された成果物を自動的に修復する追加の利点を提供します。 詳細については、「ブロック モードでの EDR」を参照してください。 |

Microsoft Defender for Endpoint プラン 2 (スタンドアロンまたは Microsoft 365 E5 などのプランに含まれる) | |

|

攻撃面の縮小ルール。 ASR ルールは、マルウェアを阻止するために構成できるインテリジェントなルールです。 特定のルールでは、完全に機能するためにクラウド保護を有効にする必要があります。 このルールには以下のような決まりがあります。 - 有病率、年齢、または信頼されたリストの条件を満たしていない限り、実行可能ファイルの実行をブロックする - ランサムウェアに対する高度な保護を使用する - 信頼されていないプログラムがリムーバブル ドライブから実行されないようにブロックする 詳細については、「 攻撃面の縮小ルールを使用してマルウェア感染を防ぐ」を参照してください。 |

Microsoft Defender for Endpointプラン 1 またはプラン 2 (スタンドアロンまたは Microsoft 365 E3 や E5 などのプランに含まれる) | |

|

侵害のインジケーター (IoC)。 Defender for Endpoint では、エンティティの検出、防止、除外を定義するように IoC を構成できます。 例: "許可" インジケーターを使用して、ウイルス対策スキャンと修復アクションの例外を定義できます。 "アラートとブロック" インジケーターを使用すると、ファイルやプロセスの実行を防ぐことができます。 詳細については、「Createインジケーター」を参照してください。 |

Microsoft Defender for Endpoint プラン 2 (スタンドアロンまたは Microsoft 365 E5 などのプランに含まれる) |

クラウド保護を構成する方法

ウイルス対策クラウド保護Microsoft Defenderオンまたはオフにするには、次のようないくつかの方法のいずれかを使用します。

Configuration Managerを使用することもできます。 また、Windows セキュリティ アプリを使用して、個々のエンドポイントでクラウド保護をオンまたはオフにすることができます。

エンドポイントがクラウド保護サービスに接続できるようにするための特定のネットワーク接続要件の詳細については、「 ネットワーク接続の構成と検証」を参照してください。

注:

Windows 10とWindows 11では、この記事で説明する基本レポート オプションと高度なレポート オプションに違いはありません。 これは従来の違いであり、いずれかの設定を選択すると、同じレベルのクラウド保護になります。 共有される情報の種類や量に違いはありません。 収集内容の詳細については、 Microsoft のプライバシーに関する声明を参照してください。

Microsoft Intuneを使用してクラウド保護を有効にする

Intune管理センター (https://intune.microsoft.com) に移動し、サインインします。

[ エンドポイント セキュリティ>ウイルス対策] を選択します。

[AV ポリシー] セクションで、既存のポリシーを選択するか、[+ Create ポリシー] を選択します。

タスク 手順 新しいポリシーの作成 1. [プラットフォーム] で、[Windows 10、Windows 11、および Windows Server] を選択します。

2. [プロファイル] で、[Microsoft Defenderウイルス対策] を選択します。

3. [ 基本 ] ページで、ポリシーの名前と説明を指定し、[ 次へ] を選択します。

4. [Defender ] セクションで[ Cloud Protection を許可する] を見つけて、[ 許可] に設定します。 [次へ] を選択します。

5. [ サンプルの送信同意] まで下にスクロールし、次のいずれかの設定を選択します。

- すべてのサンプルを自動的に送信する

- 安全なサンプルを自動的に送信する

6. [スコープ タグ] ステップで、organizationでスコープ タグを使用している場合は、使用するタグを選択し、[次へ] を選択します。

7. [ 割り当て] ステップで、このポリシーを適用するグループ、ユーザー、またはデバイスを選択し、[ 次へ] を選択します。

8. [確認と作成] 手順で、ポリシーの設定を確認し、[Create] を選択します。既存のポリシーを編集する 1. 編集するポリシーを選択します。

2. [ 構成設定] の [ 編集] を選択します。

3. [Defender ] セクションで、[ Cloud Protection を許可する] を見つけて、[ 許可] に設定します。

4. [ サンプルの送信同意] まで下にスクロールし、次のいずれかの設定を選択します。

- すべてのサンプルを自動的に送信する

- 安全なサンプルを自動的に送信する

5. [ 確認と保存] を選択します。

ヒント

Intuneでのウイルス対策設定のMicrosoft Defenderの詳細については、「Intuneのエンドポイント セキュリティのウイルス対策ポリシー」を参照してください。

グループ ポリシーを使用してクラウド保護を有効にする

グループ ポリシー管理デバイスで、グループ ポリシー管理コンソールを開き、構成するグループ ポリシー オブジェクトを右クリックし、[編集] を選択します。

[グループ ポリシー管理] エディターで、[コンピューターの構成] に移動します。

[ 管理用テンプレート] を選択します。

ツリーを Windows コンポーネントに展開します>Microsoft Defenderウイルス対策 > MAPS

注:

MAPS の設定は、クラウドで提供される保護と同じです。

[ Microsoft MAPS に参加] をダブルクリックします。 オプションがオンになっていることを確認し、 Basic MAPS または Advanced MAPS に設定します。 [OK] を選択します。

検出されたソフトウェアに関する基本的な情報または追加情報を送信することを選択できます。

基本 MAPS: Basic メンバーシップは、デバイスで検出されたマルウェアと望ましくない可能性のあるソフトウェアに関する基本情報を Microsoft に送信します。 情報には、ソフトウェアがどこから来たか (URL や部分パスなど)、脅威を解決するために実行されたアクション、およびアクションが成功したかどうかが含まれます。

高度なマップ: 高度なメンバーシップは、基本的な情報に加えて、ソフトウェアへの完全なパスや、ソフトウェアがデバイスに与えた影響に関する詳細情報など、マルウェアや望ましくない可能性のあるソフトウェアに関する詳細情報を送信します。

詳細な分析が必要な場合は、[ファイル サンプルの送信] をダブルクリックします。 最初のオプションが [有効] に設定されていること、および他のオプションが次のいずれかに設定されていることを確認します。

- 安全なサンプルを送信 する (1)

- すべてのサンプルを送信 する (3)

注:

[ 安全なサンプルの送信 (1)] オプションは、ほとんどのサンプルが自動的に送信されることを意味します。 個人情報が含まれている可能性があるファイルは、ユーザーに追加の確認を求めます。 オプションを Always Prompt (0) に設定すると、デバイスの保護状態が低下します。 [送信しない] (2) に設定すると、Microsoft Defender for Endpointの [一目でブロック] 機能が機能しなくなります。

[OK] を選択します。

PowerShell コマンドレットを使用してクラウド保護を有効にする

次のコマンドレットは、クラウド保護を有効にすることができます。

Set-MpPreference -MAPSReporting Advanced

Set-MpPreference -SubmitSamplesConsent SendAllSamples

Microsoft Defender ウイルス対策で PowerShell を使用する方法の詳細については、「PowerShell コマンドレットを使用して、ウイルス対策コマンドレットと Microsoft Defender ウイルス対策コマンドレットMicrosoft Defender構成して実行する」を参照してください。 ポリシー CSP - Defender には、特に -SubmitSamplesConsent に関する詳細情報もあります。

重要

-SubmitSamplesConsent を にSendSafeSamples設定できます (既定値、推奨設定)NeverSend、、または AlwaysPrompt。

この設定は SendSafeSamples 、ほとんどのサンプルが自動的に送信されることを意味します。 個人情報が含まれている可能性があるファイルは、ユーザーに続行を求めるプロンプトが表示され、確認が必要になります。

と AlwaysPrompt のNeverSend設定により、デバイスの保護レベルが低下します。 さらに、この設定はNeverSend、Microsoft Defender for Endpointの [一目でブロック] 機能が機能しないことを意味します。

Windows 管理命令 (WMI) を使用してクラウド保護を有効にする

次のプロパティには、MSFT_MpPreference クラスの Set メソッドを使用します。

MAPSReporting

SubmitSamplesConsent

許可されるパラメーターの詳細については、「WINDOWS DEFENDER WMIv2 API」を参照してください。

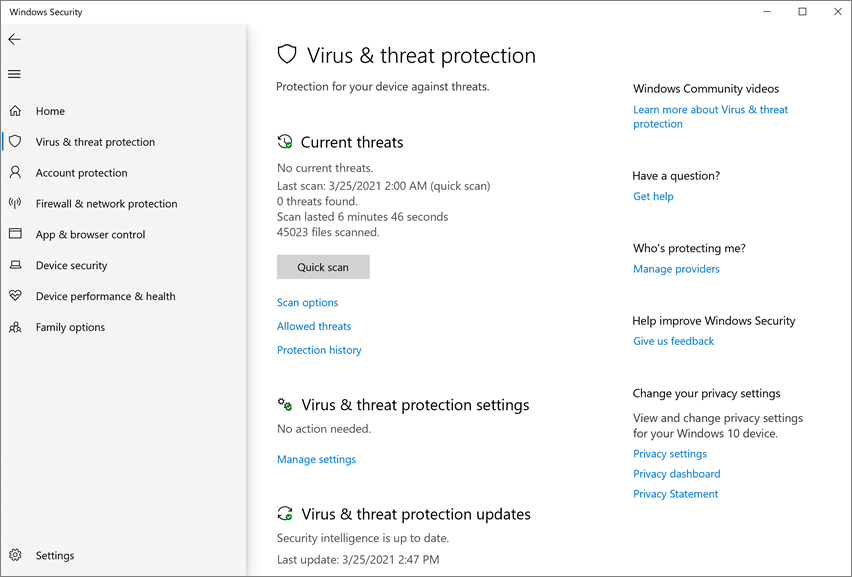

Windows セキュリティ アプリを使用して個々のクライアントでクラウド保護を有効にする

注:

[Microsoft MAPS グループ ポリシーレポートのローカル設定のオーバーライドを構成する] 設定が [無効] に設定されている場合、Windows 設定のクラウドベースの保護設定は灰色表示され、使用できません。 グループ ポリシー オブジェクトを介して行われた変更は、Windows 設定で設定が更新される前に、最初に個々のエンドポイントに展開する必要があります。

タスク バーでシールド アイコンを選択するか、スタート メニューでWindows セキュリティを検索して、Windows セキュリティ アプリを開きます。

[ ウイルス & 脅威保護 ] タイル (または左側のメニュー バーのシールド アイコン) を選択し、[ ウイルス & 脅威保護の設定] で [ 設定の管理] を選択します。

クラウドベースの保護と自動サンプル送信が [オン] に切り替わることを確認します。

注:

自動サンプル送信がグループ ポリシーで構成されている場合、設定は灰色で表示され、使用できません。

関連項目

ヒント

他のプラットフォームのウイルス対策関連情報を探している場合は、次を参照してください。

- macOS 上で Microsoft Defender for Endpoint 用の基本設定を設定する

- Mac 用 Microsoft Defender for Endpoint

- Intune の Microsoft Defender ウイルス対策の macOS ウイルス対策ポリシー設定

- Linux 上で Microsoft Defender for Endpoint 用の基本設定を設定する

- Linux 用 Microsoft Defender for Endpoint

- Android 機能用 Defender for Endpoint を構成する

- iOS 機能用 Microsoft Defender for Endpoint を構成する

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。