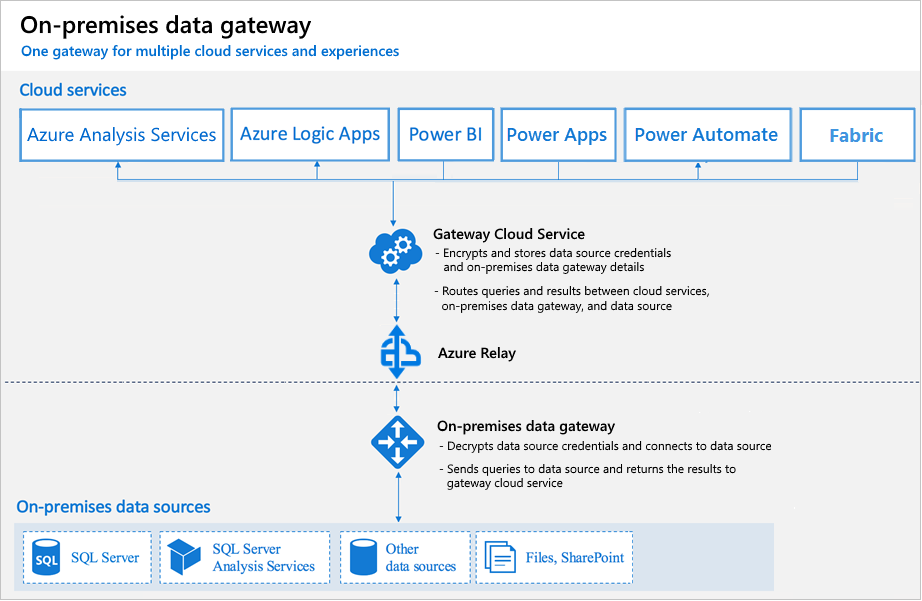

Архитектура локального шлюза данных

Пользователи в вашей организации могут получить доступ к локальным данным, к которым у них уже есть авторизация от служб в облаке, таких как Power BI, Power Platform и Microsoft Fabric. Но прежде чем эти пользователи смогут подключить облачную службу к локальному источнику данных, необходимо установить и настроить локальный шлюз данных.

Шлюз обеспечивает быстрый и безопасный обмен данными в фоновом режиме. Эти данные передаются от пользователя в облаке к вашему локальному источнику данных, а затем обратно в облако.

Администратор, как правило, это тот пользователь, который устанавливает и настраивает шлюз. Для этих действий могут понадобиться специальные знания о ваших локальных серверах или разрешения администратора сервера.

Эта статья не содержит пошаговых инструкций по установке и настройке шлюза. Для этого руководства перейдите к установке локального шлюза данных. В этой статье подробно описаны принципы работы шлюза.

Принцип работы шлюза

Давайте сначала посмотрим, что происходит, когда вы взаимодействуете с элементом, подключенным к локальному источнику данных.

Примечание.

В зависимости от облачной службы может потребоваться настроить источник данных для шлюза.

- Облачная служба создает запрос и зашифрованные учетные данные для локального источника данных. Запрос и учетные данные отправляются в очередь шлюза для обработки, когда шлюз периодически опрашивает службу. Дополнительные сведения о шифровании учетных данных в Power BI см. в техническом документе по безопасности Power BI.

- Облачная служба шлюза анализирует запрос и отправляет запрос в Azure Relay.

- Ретранслятор Azure отправляет ожидающие запросы в шлюз при периодическом опросе. И шлюз, и служба Power BI реализованы только для приема трафика TLS 1.2.

- Шлюз получает запрос, расшифровывает учетные данные и подключается с ними к одному или нескольким источникам данных.

- Шлюз отправляет запрос на выполнение в источник данных.

- Результаты передаются из источника данных обратно в шлюз, а затем в облачную службу. Служба использует результаты.

На шаге 6 запросы, такие как Power BI и обновления Служб Azure Analysis Services, могут возвращать большие объемы данных. Для таких запросов данные временно хранятся на компьютере шлюза. Они там хранятся до тех пор, пока все данные не будут получены из источника данных. Затем данные отправляются обратно в облачную службу. Этот процесс называется буферизацией. Мы рекомендуем использовать твердотельный накопитель (SSD) в качестве хранилища для буферизации.

Аутентификация в локальных источниках данных

Сохраненные учетные данные используются для подключения шлюза к локальным источникам данных. Вне зависимости от того, какой пользователь отправил запрос, шлюз для подключения использует сохраненные учетные данные. Но могут быть исключения аутентификации, такие как DirectQuery и LiveConnect для Analysis Services в Power BI. Дополнительные сведения о шифровании учетных данных в Power BI см. в техническом документе по безопасности Power BI.

Учетная запись для входа

Входите в систему с помощью рабочей или учебной учетной записи. Эта учетная запись является вашей учетной записью организации. Если вы зарегистрировались для использования предложения Office 365 и не предоставили действительный рабочий электронный адрес, имя вашей учетной записи может выглядеть так: nancy@contoso.onmicrosoft.com. Облачная служба хранит учетную запись в клиенте в идентификаторе Microsoft Entra. В большинстве случаев имя субъекта-пользователя (UPN) учетной записи идентификатора Microsoft Entra совпадает с адресом электронной почты.

Безопасность трафика

Трафик передается из шлюза в Azure Relay в серверный кластер Power BI. Используя экспресс-маршрут, вы можете убедиться, что этот трафик не проходит через общедоступный Интернет. Весь внутренний трафик Azure проходит через магистраль Azure.

Microsoft Entra ID

Облачные службы Майкрософт используют идентификатор Microsoft Entra для проверки подлинности пользователей. Идентификатор Microsoft Entra — это клиент, содержащий имена пользователей и группы безопасности. Как правило, адрес электронной почты, который вы используете для входа, совпадает с именем участника-пользователя для учетной записи. Дополнительные сведения о проверке подлинности в Power BI см. в техническом документе по безопасности Power BI.

Разделы справки сообщить, что такое имя участника-участника?

Вы можете не знать имя участника-пользователя и не являться администратором домена. Чтобы узнать имя участника-пользователя для учетной записи, выполните следующую команду на рабочей станции: whoami /upn.

Хотя результат выглядит как адрес электронной почты, это имя участника-пользователя для учетной записи локального домена.

Синхронизация локальная служба Active Directory с идентификатором Microsoft Entra

Вы хотите, чтобы каждая из учетных записей локальная служба Active Directory соответствовала учетной записи идентификатора Майкрософт, так как имя участника-пользователя для обеих учетных записей должно совпадать.

Облачные службы знают только о учетных записях в идентификаторе Microsoft Entra. При этом неважно, добавили ли вы учетную запись в локальную службу Active Directory. Если учетная запись не существует в идентификаторе Microsoft Entra, ее нельзя использовать.

Существуют различные способы сопоставления учетных записей локальная служба Active Directory с идентификатором Microsoft Entra.

Добавьте учетные записи вручную в идентификатор Microsoft Entra.

Создайте учетную запись на портале Azure или в центре администрирования Microsoft 365. Убедитесь, что имя этой учетной записи совпадает с именем участника-пользователя учетной записи локальной службы Active Directory.

Используйте средство Microsoft Entra ID Connect для синхронизации локальных учетных записей с клиентом Идентификатора Microsoft Entra.

Средство Microsoft Entra ID Connect предоставляет параметры синхронизации каталогов и настройки проверки подлинности. Можно настроить синхронизацию хэша паролей, сквозную аутентификацию и федерацию. Если вы не являетесь администратором клиента или администратором локального домена, обратитесь к ИТ-администратору, чтобы настроить Microsoft Entra ID Connect.

Microsoft Entra ID Connect гарантирует, что имя участника-пользователя Идентификатора Microsoft Entra соответствует локальному имени участника-пользователя Active Directory. Это соответствие удобно использовать для активных подключений Analysis Services с использованием Power BI или единого входа (SSO).

Примечание.

Синхронизация учетных записей с помощью средства Microsoft Entra ID Connect создает новые учетные записи в клиенте Идентификатора Microsoft Entra.