Руководство. Анализ риска.

Защита идентификации Microsoft Entra предоставляет организациям отчеты, которые они могут использовать для изучения рисков идентификации в их среде. Эти отчеты включают в себя рискованных пользователей, рискованных входов, удостоверений рабочих нагрузок и обнаружения рисков. Исследование событий является ключом к более глубокому пониманию и идентификации слабых точек в стратегии безопасности. Все эти отчеты позволяют загружать события в . Формат CSV или интеграция с другими решениями безопасности, такими как выделенное средство управления сведениями о безопасности и событиями (SIEM) для дальнейшего анализа. Организации также могут воспользоваться преимуществами интеграции API Microsoft Defender и Microsoft Graph для агрегирования данных с другими источниками.

Отчеты о рисках находятся в Центре администрирования Microsoft Entra в разделе "Защита> идентификации". Вы можете перейти непосредственно к отчетам или просмотреть сводку важных аналитических сведений в представлении панели мониторинга и перейти к соответствующим отчетам.

Каждый отчет содержит список всех обнаружений за период, показанный в верхней части отчета. Администраторы могут при необходимости фильтровать и удалять столбцы на основе их предпочтений. Администраторы могут скачать данные в . CSV или . Формат JSON для дальнейшей обработки.

Когда администраторы выбирают одну или несколько записей, параметры подтверждения или увольнения рисков отображаются в верхней части отчета. При выборе отдельного события риска откроется панель с дополнительными сведениями, чтобы помочь в расследовании.

Отчет о рискованных пользователях включает всех пользователей, учетные записи которых в настоящее время или рассматриваются как риск компрометации. Рискованные пользователи должны быть расследованы и исправлены, чтобы предотвратить несанкционированный доступ к ресурсам. Мы рекомендуем начать с пользователей с высоким риском из-за высокой достоверности компрометации. Узнайте больше о том, что означает уровни

Пользователь становится рискованным пользователем, когда:

- У них есть один или несколько рискованных входов.

- У них есть один или несколько рисков, обнаруженных в учетной записи, например утечка учетных данных.

Чтобы просмотреть и исследовать рискованных пользователей, перейдите к отчету о рискованных пользователях и используйте фильтры для управления результатами. В верхней части страницы можно добавить другие столбцы, такие как уровень риска, состояние и сведения о рисках.

Когда администраторы выбирают отдельного пользователя, появится панель сведений о рискованных пользователях. Сведения о рискованных пользователях предоставляют такие сведения, как идентификатор пользователя, расположение офиса, недавний рискованные входы, обнаружения, не связанные с знаком и журналом рисков. На вкладке "Журнал рисков" показаны события, которые привели к изменению риска пользователя за последние 90 дней. Этот список включает обнаружения рисков, которые увеличили риск пользователя. Он также может включать действия по исправлению пользователей или администраторов, которые снизили риск пользователя; Например, пользователь сбрасывает пароль или администратор, закрывая риск.

Если у вас есть Copilot для безопасности, у вас есть доступ к сводке на естественном языке , включая: почему уровень риска пользователя был повышен, рекомендации по устранению и реагированию, а также ссылки на другие полезные элементы или документацию.

С помощью сведений, предоставленных отчетом о рискованных пользователях, администраторы могут просматривать следующее:

- Риск пользователя, который был исправлен, отклонен или по-прежнему подвержен риску и нуждается в расследовании

- Детальные сведения об обнаружении

- Рискованные входы, связанные с заданным пользователем

- Журнал рисков

Выполнение действий на уровне пользователя применяется ко всем обнаружениям, связанным с этим пользователем. Администраторы могут принять меры для пользователей и выбрать следующее:

- Сброс пароля . Это действие отменяет текущие сеансы пользователя.

- Убедитесь, что пользователь скомпрометирован . Это действие выполняется с истинным положительным результатом. Защита идентификаторов задает для пользователя высокий риск и добавляет новое обнаружение, администратор подтвердил, что пользователь скомпрометирован. Пользователь считается рискованным до тех пор, пока не будут приняты меры по исправлению.

- Подтвердите безопасность пользователя. Это действие выполняется при ложном срабатывании. Это позволяет удалять риски и обнаружения для этого пользователя и помещать его в режим обучения для повторного получения свойств использования. Этот параметр можно использовать для пометки ложных срабатываний.

- Отключение риска пользователя . Это действие выполняется с доброкачественным положительным риском пользователя. Этот риск пользователя, который мы обнаружили, является реальным, но не вредоносным, как и из известного теста на проникновение. Аналогичные пользователи должны продолжать оцениваться для риска.

- Блокировать пользователя . Это действие блокирует вход пользователя, если злоумышленник имеет доступ к паролю или возможности выполнять MFA.

- Изучение с помощью Microsoft 365 Defender . Это действие принимает администраторов на портал Microsoft Defender , чтобы разрешить администратору дальнейшее изучение.

Отчет о рискованных входах содержит фильтруемые данные за последние 30 дней (1 месяц). Защита идентификаторов оценивает риск для всех потоков проверки подлинности, будь то интерактивный или не интерактивный. В отчете о входе в рискованный режим отображаются интерактивные и неинтерактивные входы. Чтобы изменить это представление, используйте фильтр "Тип входа".

С помощью сведений, предоставленных отчетом о входе в рискованный режим, администраторы могут просматривать следующее:

- Входы, которые находятся под угрозой, подтвержденные скомпрометированные, подтвержденные безопасные, отклоненные или исправленные.

- Уровни риска в режиме реального времени и накопленного риска, связанные с попытками входа.

- Сработавшие типы обнаружения

- Применение политик условного доступа

- Сведения о многофакторной проверке подлинности (MFA)

- Сведения об устройстве

- Сведения о приложении

- Сведения о расположении

Администраторы могут принять меры по событиям рискованного входа и выбрать следующее:

- Убедитесь, что вход скомпрометирован . Это действие подтверждает, что вход является истинным положительным. Вход считается рискованным до тех пор, пока не будут приняты меры по исправлению.

- Подтвердите безопасный вход. Это действие подтверждает, что вход является ложным срабатыванием. Аналогичные входы не должны рассматриваться как рискованные в будущем.

- Отключение риска входа — это действие используется для доброкачественного истинного положительного результата. Этот риск входа, который мы обнаружили, является реальным, но не вредоносным, например из известного теста на проникновение или известного действия, созданного утвержденным приложением. Аналогичные входы должны продолжать оцениваться для риска.

Дополнительные сведения о том, когда нужно выполнить каждое из этих действий, см. в статье о том, как корпорация Майкрософт использует мои отзывы о рисках.

Отчет об обнаружении рисков содержит отфильтрованные данные до последних 90 дней (три месяца).

С помощью информации, предоставленной отчетом об обнаружении рисков, администраторы могут найти следующее:

- Сведения о каждом обнаружении рисков

- Тип атаки на основе платформы MITRE ATT&CK

- Другие риски, активированные в то же время

- Расположение попытки входа

- Ссылка на дополнительные сведения из Microsoft Defender for Cloud Apps.

Затем администраторы могут вернуться к отчету о рисках или о входах пользователей для выполнения действий на основе собранных данных.

Ескерім

Наша система может обнаружить, что событие риска, которое способствовало оценке риска пользователя, было ложным положительным или риск пользователя был исправлен с применением политики, например завершение запроса MFA или безопасного изменения пароля. Поэтому наша система отклонит состояние риска и подробные сведения о риске "ИИ, подтвержденный вход в систему", будут отображаться, и он больше не будет способствовать риску пользователя.

При запуске начальной триажа рекомендуется выполнить следующие действия:

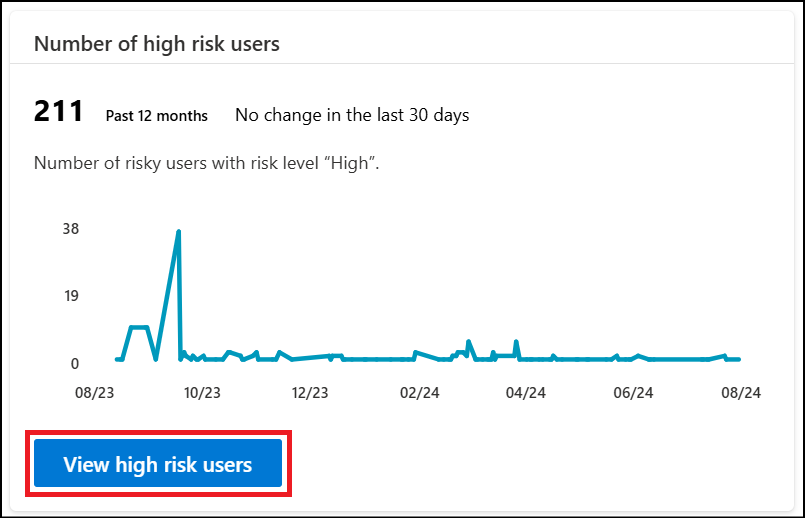

- Просмотрите панель мониторинга защиты идентификаторов, чтобы визуализировать количество атак, количество пользователей с высоким риском и другие важные метрики на основе обнаружения в вашей среде.

- Просмотрите книгу анализа влияния, чтобы понять сценарии, в которых риск очевиден в вашей среде, и политики доступа на основе рисков должны быть включены для управления пользователями с высоким риском и входами.

- Добавьте корпоративные виртуальные сети и диапазоны IP-адресов в именованные расположения, чтобы уменьшить ложные срабатывания.

- Рассмотрите возможность создания известной базы данных путешественников для обновленных отчетов организации о путешествиях и их использования для перекрестной ссылки на поездки.

- Просмотрите журналы, чтобы определить аналогичные действия с одинаковыми характеристиками. Это действие может быть признаком более скомпрометированных учетных записей.

- Если существуют распространенные характеристики, такие как IP-адрес, география, успешность и сбой и т. д., попробуйте заблокировать их политикой условного доступа.

- Проверьте, какие ресурсы могут быть скомпрометированы, включая потенциальные скачивание данных или административные изменения.

- Включение политик самостоятельного исправления с помощью условного доступа

- Проверьте, выполнил ли пользователь другие рискованные действия, например скачивание большого объема файлов из нового расположения. Такое поведение является сильным признаком возможного компромисса.

Если вы подозреваете, что злоумышленник может олицетворить пользователя, необходимо, чтобы пользователь сбрасывал пароль и выполнял многофакторную проверку подлинности или блокировал пользователя и отменял все маркеры обновления и доступа.

Организации могут использовать следующую платформу, чтобы начать расследование любых подозрительных действий. Рекомендуемый первый шаг — самостоятельное исправление, если это вариант. Самостоятельное исправление может происходить с помощью самостоятельного сброса пароля или с помощью потока исправления политики условного доступа на основе рисков.

Если самостоятельное исправление не является вариантом, администратору необходимо устранить риск. Исправление выполняется путем вызова сброса пароля, необходимости повторной регистрации пользователя для MFA, блокировки пользователей или отзыва сеансов пользователей в зависимости от сценария. На следующей блок-диаграмме показан рекомендуемый поток после обнаружения риска:

После хранения риска может потребоваться дополнительное расследование, чтобы пометить риск как безопасный, скомпрометированный или закрыть его. Чтобы прийти к уверенному выводу, может потребоваться: беседа с пользователем, на который имеется вопрос, просмотрите журналы входа, просмотрите журналы аудита или запрос журналов рисков в Log Analytics. Ниже описаны рекомендуемые действия на этом этапе исследования:

- Проверьте журналы и проверьте, является ли действие нормальным для данного пользователя.

- Просмотрите прошлые действия пользователя, включая следующие свойства, чтобы узнать, является ли он нормальным для данного пользователя.

- Приложение

- Устройство — проверьте регистрацию и соответствие требованиям

- Расположение — проверьте, должен ли пользователь находиться в другом расположении или часто менять расположения

- IP-адрес

- строка агента пользователя;

- Если у вас есть доступ к другим средствам безопасности, таким как Microsoft Sentinel, проверьте наличие предупреждений, которые могут указывать на более крупные проблемы.

- Организации с доступом к Microsoft 365 Defender могут следовать событию риска пользователя через другие связанные оповещения, инциденты и цепочку MITRE ATT&CK.

- Чтобы перейти из отчета о рискованных пользователях, выберите пользователя в отчете о рискованных пользователях и выберите многоточие (...) на панели инструментов, а затем выберите "Исследовать с помощью Microsoft 365 Defender".

- Просмотрите прошлые действия пользователя, включая следующие свойства, чтобы узнать, является ли он нормальным для данного пользователя.

- Обратитесь к пользователю, чтобы убедиться, что они распознают вход; однако рассмотрите такие методы, как электронная почта или Teams, могут быть скомпрометированы.

- Убедитесь, что у вас есть такие сведения, как:

- Метка времени

- Приложение

- Устройство

- Расположение

- IP-адрес

- Убедитесь, что у вас есть такие сведения, как:

- В зависимости от результатов расследования помечайте пользователя или войдите как подтвержденное скомпрометированное, подтвержденное безопасное или отклоните риск.

- Настройте политики условного доступа на основе рисков, чтобы предотвратить аналогичные атаки или устранить любые пробелы в охвате.

Чтобы изучить обнаружение рисков Microsoft Entra Threat Intelligence, выполните следующие действия на основе сведений, предоставленных в поле "Дополнительные сведения" в области сведений об обнаружении рисков:

- Вход был получен из подозрительного IP-адреса:

- убедитесь, что этот IP-адрес действительно можно считать подозрительным в вашей среде;

- создает ли этот IP-адрес большое число неудачных входов одного или нескольких пользователей в каталоге?

- поступает ли с этого IP-адреса трафик с необычным протоколом или от неожиданного приложения, например с устаревшим протоколом Exchange?

- если это IP-адрес поставщика облачных служб, проверьте отсутствие легальных корпоративных приложений, работающих с того же IP-адреса.

- Эта учетная запись была жертвой атаки с распыления паролем:

- убедитесь, что аналогичная атака не ведется на других пользователей в вашем каталоге;

- проверьте наличие у других пользователей похожих нетипичных входов в течение того же периода; Атаки с распыления паролем могут отображать необычные шаблоны в:

- строка агента пользователя;

- Приложение

- Протокол

- диапазоны IP-адресов или ASN;

- время и частота входа в систему.

- Это обнаружение было активировано правилом в режиме реального времени:

- убедитесь, что аналогичная атака не ведется на других пользователей в вашем каталоге; Эти сведения можно найти с помощью номера TI_RI_#### , назначенного правилу.

- Правила реального времени защищают от новых атак, определенных аналитикой угроз Майкрософт. Если несколько пользователей в каталоге были мишенью одной атаки, изучите необычные шаблоны в других атрибутах входа.

- Если вы можете подтвердить, что действие не было выполнено законным пользователем:

- Рекомендуемое действие. Помечайте вход как скомпрометированный и вызовите сброс пароля, если он еще не выполнен самостоятельной исправлением. Заблокировать пользователя, если злоумышленник имеет доступ к сбросу пароля или выполнить многофакторную проверку подлинности и сброс пароля.

- Если пользователь, как известно, использует IP-адрес в области своих обязанностей:

- Рекомендуемое действие. Подтвердите вход как безопасный.

- Если вы можете подтвердить, что пользователь недавно путешествовал в место назначения, указанное в оповещении:

- Рекомендуемое действие. Подтвердите вход как безопасный.

- Если вы можете подтвердить, что диапазон IP-адресов находится из санкционированного VPN.

- Рекомендуемое действие. Подтвердите вход как безопасный и добавьте диапазон IP-адресов VPN в именованные расположения в идентификаторе Microsoft Entra и Microsoft Defender для облака Apps.

- Если вы можете подтвердить, что действие не было выполнено законным пользователем, используя сочетание оповещений о рисках, расположения, приложения, IP-адреса, агента пользователя или других характеристик, которые являются непредвиденными для пользователя:

- Рекомендуемое действие. Помечайте вход как скомпрометированный и вызовите сброс пароля, если он еще не выполнен самостоятельной исправлением. Блокировать пользователя, если злоумышленник имеет доступ к сбросу пароля или выполнению.

- Рекомендуемое действие. Настройте политики условного доступа на основе рисков, чтобы требовать сброс пароля, выполнять MFA или блокировать доступ для всех входов с высоким риском.

- Если вы можете подтвердить расположение, приложение, IP-адрес, агент пользователя или другие характеристики, которые ожидаются для пользователя, и нет других признаков компрометации:

- Рекомендуемое действие. Разрешить пользователю самостоятельно устранить проблему с помощью политики условного доступа на основе рисков или подтвердить вход администратора как безопасного.

- Дополнительные сведения об обнаружении на основе маркеров см. в тактике публикации токенов блога : как предотвратить, обнаруживать и реагировать на кражу облачных маркеров сборник схем исследования кражи маркеров.

- Браузер обычно не используется пользователем или действием в браузере не соответствует обычному поведению пользователей.

- Рекомендуемое действие: подтвердите вход как скомпрометированный и вызовите сброс пароля, если он еще не выполнен самостоятельной исправлением. Блокировать пользователя, если злоумышленник имеет доступ к сбросу пароля или выполнению MFA.

- Рекомендуемое действие. Настройте политики условного доступа на основе рисков, чтобы требовать сброс пароля, выполнять MFA или блокировать доступ для всех входов с высоким риском.

- Если вы можете подтвердить, что действие не было выполнено законным пользователем:

- Рекомендуемое действие: подтвердите вход как скомпрометированный и вызовите сброс пароля, если он еще не выполнен самостоятельной исправлением. Заблокировать пользователя, если злоумышленник имеет доступ к сбросу пароля или выполнить многофакторную проверку подлинности и сбросить пароль и отозвать все маркеры.

- Рекомендуемое действие. Настройте политики условного доступа на основе рисков, чтобы требовать сброс пароля или выполнять многофакторную проверку подлинности для всех входов с высоким риском.

- Если пользователь, как известно, использует IP-адрес в области своих обязанностей:

- Рекомендуемое действие. Подтвердите вход как безопасный.

- Если вы можете подтвердить, что действие не было выполнено законным пользователем:

- Рекомендуемое действие. Помечайте вход как скомпрометированный и вызовите сброс пароля, если он еще не выполнен самостоятельной исправлением. Заблокировать пользователя, если злоумышленник имеет доступ к сбросу пароля или выполнить многофакторную проверку подлинности и сбросить пароль и отозвать все маркеры.

- Если пользователь, как известно, использует IP-адрес в области своих обязанностей:

- Рекомендуемое действие: подтверждение безопасного входа.

- Если вы можете подтвердить, что учетная запись не скомпрометирована и не отображает индикаторы подбора или распыления паролей для учетной записи.

- Рекомендуемое действие. Разрешить пользователю самостоятельно устранить проблему с помощью политики условного доступа на основе рисков или подтвердить вход администратора как безопасного.

Дополнительные сведения об обнаружении рисков распыления паролей см. в статье " Исследование спрея паролей".

- Если это обнаружение определило утечку учетных данных для пользователя:

- Рекомендуемое действие: подтвердите, что пользователь скомпрометирован, и вызовите сброс пароля, если он еще не выполнен самостоятельной исправлением. Заблокировать пользователя, если злоумышленник имеет доступ к сбросу пароля или выполнить многофакторную проверку подлинности и сбросить пароль и отозвать все маркеры.

- Устранение рисков и разблокирование пользователей

- Identity Protection policies (Политики защиты идентификации)

- Включение политик входа и риска для пользователей