Настройка пользовательского поставщика утверждений для события выдачи маркера

В этой статье описывается настройка настраиваемого поставщика утверждений для события запуска выдачи маркеров. Используя существующий Функции Azure REST API, вы зарегистрируете пользовательское расширение проверки подлинности и добавьте атрибуты, которые он будет анализировать из REST API. Чтобы проверить расширение пользовательской проверки подлинности, вы зарегистрируете пример приложения OpenID Connect для получения маркера и просмотра утверждений.

- Подписка Azure с возможностью создания Функции Azure. Если у вас нет существующей учетной записи Azure, зарегистрируйтесь на бесплатную пробную версию или воспользуйтесь преимуществами подписки Visual Studio при создании учетной записи.

- Функция триггера HTTP, настроенная для события выдачи маркера, развернутого в Функции Azure. Если у вас его нет, выполните действия, описанные в статье о создании REST API для события запуска выдачи маркеров в Функции Azure.

- Базовое понимание концепций, описанных в обзоре расширений пользовательской проверки подлинности.

- Клиент идентификатора Microsoft Entra. Для этого руководства можно использовать клиент или клиент рабочей силы.

- Для внешних клиентов используйте поток пользователя регистрации и входа.

Теперь вы настроите пользовательское расширение проверки подлинности, которое будет использоваться идентификатором Microsoft Entra для вызова функции Azure. Расширение пользовательской проверки подлинности содержит сведения о конечной точке REST API, утверждениях, которые он анализирует из REST API, а также о том, как пройти проверку подлинности в REST API. Выполните следующие действия, чтобы зарегистрировать пользовательское расширение проверки подлинности в приложении-функции Azure.

Ескерім

У вас может быть не более 100 пользовательских политик расширений.

- Войдите в портал Azure по крайней мере администратор приложений и администратор проверки подлинности.

- Найдите и выберите идентификатор Microsoft Entra и выберите корпоративные приложения.

- Выберите расширения пользовательской проверки подлинности и нажмите кнопку "Создать пользовательское расширение".

- В разделе "Основы" выберите тип события TokenIssuanceStart и нажмите кнопку "Далее".

- В конфигурации конечной точки заполните следующие свойства:

- Имя — имя настраиваемого расширения проверки подлинности. Например, событие выдачи маркера.

- Целевой URL-адрес —

{Function_Url}URL-адрес функции Azure. Перейдите на страницу обзора приложения-функции Azure, а затем выберите созданную функцию. На странице обзора функции выберите "Получить URL-адрес функции" и используйте значок копирования, чтобы скопировать URL-адрес customauthenticationextension_extension (системный ключ). - Описание — описание пользовательских расширений проверки подлинности.

- Выберите Далее.

- В разделе "Проверка подлинности API" выберите параметр "Создать новое приложение", чтобы создать регистрацию приложения, представляющего приложение-функцию.

- Присвойте приложению имя, например Функции Azure API событий проверки подлинности.

- Выберите Далее.

- В разделе "Утверждения" введите атрибуты, которые вы ожидаете, что пользовательское расширение проверки подлинности будет проанализировано из REST API и будет объединено в маркер. Добавьте следующие утверждения:

- dateOfBirth

- customRoles

- версия_API

- correlationId

- Нажмите кнопку "Далее" и "Создать", которая регистрирует пользовательское расширение проверки подлинности и связанную регистрацию приложения.

- Обратите внимание на идентификатор приложения в разделе "Проверка подлинности API", который необходим для настройки проверки подлинности для функции Azure в приложении-функции Azure.

После создания расширения пользовательской проверки подлинности необходимо предоставить разрешения API. Пользовательское расширение проверки подлинности используется client_credentials для проверки подлинности в приложении-функции Azure с помощью Receive custom authentication extension HTTP requests разрешения.

Откройте страницу обзора нового расширения пользовательской проверки подлинности. Запишите идентификатор приложения в разделе "Проверка подлинности API", так как это потребуется при добавлении поставщика удостоверений.

В разделе "Проверка подлинности API" выберите "Предоставить разрешение".

Откроется новое окно и после входа он запрашивает разрешения на получение http-запросов на расширение пользовательской проверки подлинности. Это позволяет пользовательскому расширению проверки подлинности проходить проверку подлинности в API. Выберите Принять.

Чтобы получить маркер и проверить пользовательское расширение проверки подлинности, можно использовать https://jwt.ms приложение. Это веб-приложение, принадлежащее Майкрософт, которое отображает декодированные содержимое токена (содержимое маркера никогда не покидает браузер).

Выполните следующие действия, чтобы зарегистрировать веб-приложение jwt.ms :

На домашней странице в портал Azure выберите идентификатор Microsoft Entra.

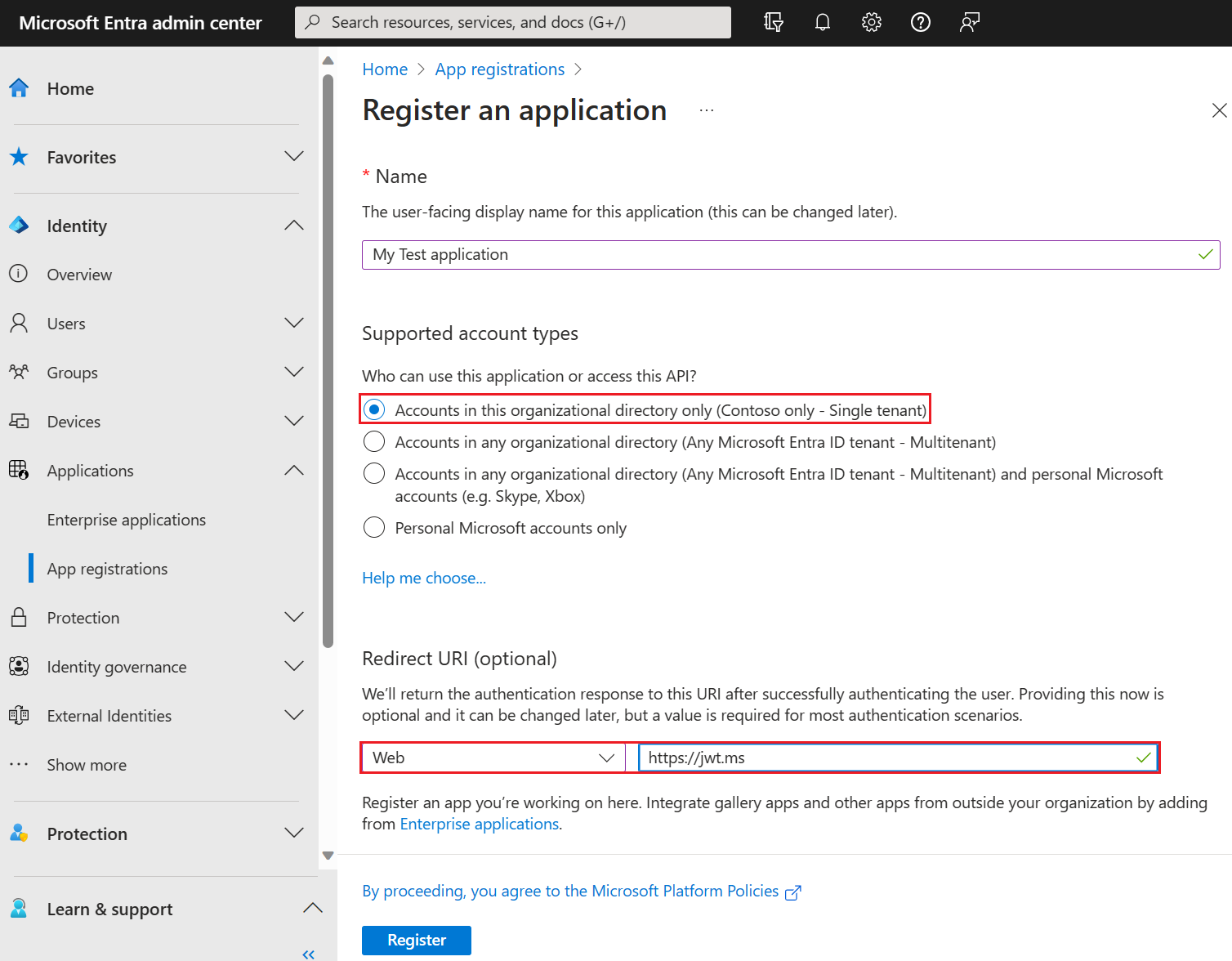

Выберите Регистрация приложений >Новая регистрация.

Введите имя приложения. Например, мое тестовое приложение.

В разделе Поддерживаемые типы учетных записей выберите Учетные записи только в этом каталоге организации.

В раскрывающемся списке "Выбор платформы " в URI перенаправления выберите веб-сайт и введите

https://jwt.msв текстовое поле URL-адреса.Нажмите кнопку "Регистрация", чтобы завершить регистрацию приложения.

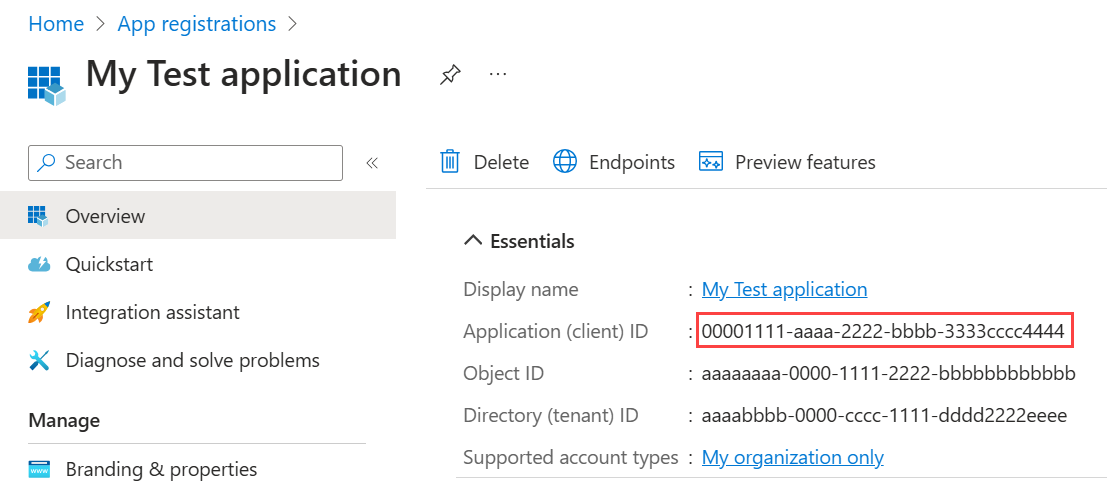

На странице обзора регистрации приложения скопируйте идентификатор приложения (клиента). Идентификатор приложения называется приведенным

{App_to_enrich_ID}ниже. В Microsoft Graph он ссылается на свойство appId .

Тестовое приложение jwt.ms использует неявный поток. Включите неявный поток в регистрации приложения My Test:

- В разделе Управление выберите Проверка подлинности.

- В разделе Неявное предоставление разрешения и гибридные потоки установите флажок Токены ИД (используются для неявных и гибридных потоков).

- Выберите Сохранить.

Политика сопоставления утверждений используется для выбора атрибутов, возвращаемых из настраиваемого расширения проверки подлинности, сопоставляется с маркером. Чтобы разрешить расширение маркеров, необходимо явно включить регистрацию приложения для принятия сопоставленных утверждений:

- В разделе "Управление" в разделе "Управление" в разделе "Мои тестовые приложения" выберите "Манифест".

- В манифесте найдите

acceptMappedClaimsатрибут и задайте для параметра значениеtrue. - Задайте для

accessTokenAcceptedVersionзначение2. - Выберите Сохранить, чтобы сохранить изменения.

В следующем фрагменте КОДА JSON показано, как настроить эти свойства.

{

"id": "22222222-0000-0000-0000-000000000000",

"acceptMappedClaims": true,

"accessTokenAcceptedVersion": 2,

...

}

Ескерту

Не указывайте для свойства acceptMappedClaims значение true в приложениях с несколькими арендаторами, так как это может разрешить злоумышленникам создать новые политики сопоставления утверждений для таких приложений. Вместо этого настройте пользовательский ключ подписи.

Перейдите к следующему шагу, назначьте пользовательскому поставщику утверждений приложению.

Чтобы маркеры выдавали утверждения, входящие из пользовательского расширения проверки подлинности, необходимо назначить пользовательскому поставщику утверждений приложению. Это основано на аудитории токенов, поэтому поставщику необходимо назначить клиентскому приложению для получения утверждений в маркере идентификатора и приложения ресурсов для получения утверждений в маркере доступа. Поставщик пользовательских утверждений использует настраиваемое расширение проверки подлинности, настроенное с прослушивателем событий запуска выдачи маркеров. Вы можете выбрать, сопоставляются ли все утверждения или подмножество утверждений из пользовательского поставщика утверждений.

Ескерім

Можно создавать только 250 уникальных назначений между приложениями и пользовательскими расширениями. Если вы хотите применить один и тот же пользовательский вызов расширения к нескольким приложениям, рекомендуется использовать API Microsoft Graph authenticationEventListeners для создания прослушивателей для нескольких приложений. Это не поддерживается в портал Azure.

Выполните следующие действия, чтобы подключить приложение "Мой тест" с пользовательским расширением проверки подлинности:

Назначение настраиваемого расширения проверки подлинности в качестве источника пользовательского поставщика утверждений;

На домашней странице в портал Azure выберите идентификатор Microsoft Entra.

Выберитекорпоративные приложения, а затем в разделе "Управление" выберите "Все приложения". Найдите и выберите приложение "Мой тест" в списке.

На странице "Обзор" приложения "Мой тест" перейдите в раздел "Управление" и выберите единый вход.

В разделе "Атрибуты и утверждения" выберите "Изменить".

Разверните меню "Дополнительные параметры".

Рядом с поставщиком настраиваемых утверждений выберите "Настроить".

Разверните раскрывающийся список "Поставщик пользовательских утверждений" и выберите событие выдачи маркера, созданное ранее.

Выберите Сохранить.

Затем назначьте атрибуты от пользовательского поставщика утверждений, который должен быть выдан маркеру в качестве утверждений:

Нажмите кнопку "Добавить новое утверждение", чтобы добавить новое утверждение. Укажите имя утверждения, которое вы хотите вывести, например dateOfBirth.

В разделе "Источник" выберите атрибут и выберите customClaimsProvider.dateOfBirth в раскрывающемся списке "Исходный атрибут ".

Выберите Сохранить.

Повторите этот процесс, чтобы добавить атрибуты customClaimsProvider.customRoles, customClaimsProvider.apiVersion и customClaimsProvider.correlationId и соответствующее имя. Рекомендуется сопоставить имя утверждения с именем атрибута.

Расширение пользовательской проверки подлинности Microsoft Entra использует серверный поток для получения маркера доступа, который отправляется в заголовке HTTP Authorization в функцию Azure. При публикации функции в Azure, особенно в рабочей среде, необходимо проверить маркер, отправленный в заголовке авторизации.

Чтобы защитить функцию Azure, выполните следующие действия, чтобы интегрировать проверку подлинности Microsoft Entra для проверки входящих маркеров с регистрацией приложения API событий проверки подлинности Функции Azure. Выберите одну из следующих вкладок на основе типа клиента.

Ескерім

Если приложение-функция Azure размещается в другом клиенте Azure, отличном от клиента, в котором зарегистрировано пользовательское расширение проверки подлинности, перейдите на вкладку Open ID Connect .

Выполните следующие действия, чтобы добавить Microsoft Entra в качестве поставщика удостоверений в приложение-функцию Azure.

В портал Azure найдите и выберите ранее опубликованное приложение-функцию.

В разделе Параметры выберите Проверка подлинности.

Выберите " Добавить поставщик удостоверений".

Выберите Корпорацию Майкрософт в качестве поставщика удостоверений.

Выберите "Сотрудники" в качестве типа клиента.

В разделе "Регистрация приложений" выберите выбор существующей регистрации приложения в этом каталоге для типа регистрации приложений и выберите регистрацию приложения API событий проверки подлинности Функции Azure, которую вы ранее создали при регистрации пользовательского поставщика утверждений.

Введите следующий URL-адрес издателя,

https://login.microsoftonline.com/{tenantId}/v2.0где{tenantId}находится идентификатор клиента вашего рабочего клиента.В разделе "Требование к клиентскому приложению" выберите "Разрешить запросы из определенных клиентских приложений " и введите

99045fe1-7639-4a75-9d4a-577b6ca3810f.В разделе "Требование клиента" выберите "Разрешить запросы от определенных клиентов" и введите идентификатор клиента рабочей силы.

В разделе "Неавторизованные запросы" выберите HTTP 401 Unauthorizeded в качестве поставщика удостоверений.

Отмените выбор параметра хранилища токенов.

Выберите "Добавить ", чтобы добавить проверку подлинности в функцию Azure.

Если вы настроили поставщика удостоверений Майкрософт, пропустите этот шаг. В противном случае, если функция Azure размещена в другом клиенте, отличном от клиента, в котором зарегистрировано пользовательское расширение проверки подлинности, выполните следующие действия, чтобы защитить функцию:

- На домашней странице портал Azure выберите идентификатор> Microsoft Entra Регистрация приложений.

- Выберите созданную ранее регистрацию приложения API событий проверки подлинности Функции Azure.

- Выберите Сертификаты и секреты>Секреты клиента>Создать секрет клиента.

- Выберите срок действия секрета или укажите настраиваемое время существования, добавьте описание и нажмите кнопку "Добавить".

- Запишите значение секрета для использования в коде клиентского приложения. Это значение секрета больше нигде не отображается после закрытия страницы.

Найдите и выберите приложение-функцию, которое вы ранее опубликовали.

В разделе Параметры выберите Проверка подлинности.

Выберите " Добавить поставщик удостоверений".

Выберите OpenID Connect в качестве поставщика удостоверений.

Укажите имя, например идентификатор Microsoft Entra Contoso.

В разделе записи метаданных введите следующий URL-адрес в URL-адрес документа. Замените

{tenantId}идентификатор клиента Microsoft Entra.https://login.microsoftonline.com/{tenantId}/v2.0/.well-known/openid-configurationВ разделе регистрации приложения введите идентификатор приложения (идентификатор клиента) созданного ранее приложения API событий проверки подлинности Функции Azure.

Вернитесь в функцию Azure под регистрацией приложения, введите секрет клиента.

Отмените выбор параметра хранилища токенов.

Выберите "Добавить", чтобы добавить поставщика удостоверений OpenID Connect.

Чтобы проверить настраиваемый поставщик утверждений, выполните следующие действия.

Откройте новый частный браузер и перейдите по следующему URL-адресу.

https://login.microsoftonline.com/{tenantId}/oauth2/v2.0/authorize?client_id={App_to_enrich_ID}&response_type=id_token&redirect_uri=https://jwt.ms&scope=openid&state=12345&nonce=12345Замените

{tenantId}идентификатор клиента, имя клиента или одно из проверенных доменных имен. Например,contoso.onmicrosoft.com.Замените

{App_to_enrich_ID}идентификатором клиента приложения "Мой тест".После входа в систему вы увидите декодированные маркеры

https://jwt.msпо адресу. Убедитесь, что утверждения из функции Azure представлены в декодированных маркерах, напримерdateOfBirth.