Использование отчета о входе для просмотра событий многофакторной проверки подлинности Microsoft Entra

Чтобы просмотреть и понять события многофакторной проверки подлинности Microsoft Entra, можно использовать отчет о входе Microsoft Entra. В этом отчете отображаются сведения о проверке подлинности для событий, когда пользователю предлагается многофакторная проверка подлинности, а также о том, используются ли какие-либо политики условного доступа. Подробные сведения о отчете о входе см . в обзоре отчетов о действиях входа в идентификаторе Microsoft Entra.

Кеңес

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Отчет о входе предоставляет сведения об использовании управляемых приложений и действий входа пользователей, включая сведения об использовании многофакторной проверки подлинности. Эти данные позволяют понять, как работает многофакторная проверка подлинности в вашей организации. Ответы на такие вопросы:

- Выполнена ли многофакторная проверка подлинности при входе?

- Как пользователь выполнил ее?

- Какие методы проверки подлинности использовались во время входа?

- Почему пользователю не удалось это сделать?

- Сколько пользователей проходят многофакторную проверку подлинности?

- Скольким пользователям не удалось ее пройти?

- С какими общими проблемами сталкиваются пользователи, проходя многофакторную проверку подлинности?

Чтобы просмотреть отчет о действиях входа в Центре администрирования Microsoft Entra, выполните следующие действия. Можно также запрашивать данные с помощью API отчетов.

Войдите в Центр администрирования Microsoft Entra как минимум политику проверки подлинности Администратор istrator.

Перейдите к удостоверению>, а затем выберите "Пользователи>всех пользователей" в меню слева.

В меню слева выберите журналы входа.

Отобразится список событий входа, включая состояние. Здесь можно выбрать событие для просмотра дополнительных сведений о нем.

На вкладке "Условный доступ" сведений о событии показано, какая политика активировала запрос MFA.

Если доступно, отображается то, что было использовано для проверки подлинности, например текстовое сообщение, уведомление приложения Microsoft Authenticator или телефонный звонок.

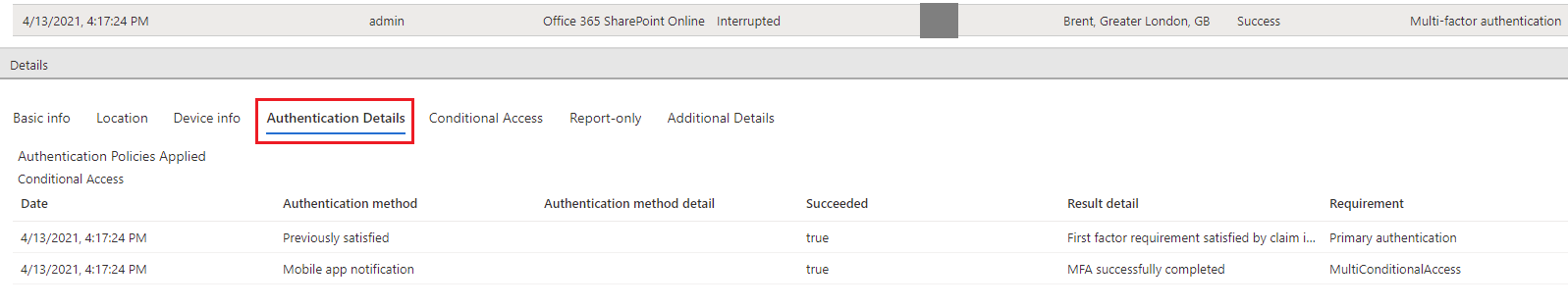

На вкладке Сведения о проверке подлинности содержатся следующие сведения для каждой попытки проверки подлинности.

- Список примененных политик проверки подлинности (например, условный доступ, MFA для каждого пользователя, параметры безопасности по умолчанию).

- Последовательность методов проверки подлинности, используемых для входа.

- Была ли попытка проверки подлинности успешной.

- Сведения о причинах успешной или неудачной попытки проверки подлинности.

Эта информация позволяет администраторам устранять неполадки на каждом шаге входа пользователя и отслеживать следующие сведения.

- Объем входов, защищенных многофакторной проверкой подлинности

- Показатели использования и успешности для каждого метода проверки подлинности.

- Использование методов проверки подлинности без пароля (например, беспарольный вход с помощью телефона, FIDO2 и Windows Hello для бизнеса).

- Как часто требования к проверке подлинности удовлетворяются утверждениями токенов (где пользователям не предлагается вводить пароль, вводить SMS OTP и т. д.)

При просмотре отчета о входе перейдите на вкладку Сведения о проверке подлинности.

Ескерім

Код проверки OATH регистрируется как метод проверки подлинности для аппаратных и программных маркеров OATH (например, приложение Microsoft Authenticator).

Маңызды

На вкладке Сведения о проверке подлинности поначалу могут отображаться неполные или неточные данные, пока данные журнала не будут полностью агрегированы. Ниже приведены известные примеры.

- Сообщение удовлетворено утверждением в маркере может отображаться ошибочно при первоначальной регистрации событий входа.

- Строка первичной проверки подлинности изначально не регистрируется.

Следующие сведения отображаются в окне Сведения о проверке подлинности для события входа, которое показывает, был ли запрос MFA удовлетворен или отклонен.

Если многофакторная проверка подлинности выполнена, в этом столбце можно просмотреть дополнительные сведения о ее выполнении.

- Завершено в облаке.

- Истек срок действия из-за политик, настроенных для клиента.

- Запрос регистрации.

- Выполнено путем утверждения в токене.

- Выполнено путем утверждения, предоставленного внешним поставщиком.

- Выполнено за счет строгой проверки подлинности.

- Пропущено, так как был выполнен поток входа в брокер Windows.

- Пропущено из-за пароля приложения.

- Пропущено из-за расположения.

- Пропущено из-за зарегистрированного устройства.

- Пропущено из-за устройства.

- Успешно завершено.

Если произошел сбой многофакторной проверки подлинности, в этом столбце будет указана причина сбоя.

- Выполняется проверка подлинности.

- Попытка повторного выполнения проверки подлинности.

- Неверный код указан слишком много раз.

- Недействительная проверка подлинности.

- Недействительный код проверки в мобильном приложении.

- Неправильные настройки.

- Звонок был направлен на голосовую почту.

- Недопустимый формат номера телефона.

- Ошибка службы.

- Не удается подключиться к телефону пользователя.

- Не удается отправить уведомление от мобильного приложения на устройстве.

- Не удается отправить уведомление от мобильного приложения.

- Пользователь отклонил проверку подлинности.

- пользователь не ответил на уведомление мобильного приложения

- У пользователя нет методов проверки, зарегистрированных

- Пользователь ввел неправильный код.

- Пользователь ввел неправильный ПИН-код.

- Пользователь отклонил телефонный звонок без успешного выполнения проверки подлинности.

- Пользователь заблокирован.

- Пользователь не ввел код проверки.

- Не удалось найти пользователя.

- Код проверки уже использован один раз.

Сначала убедитесь, что установлен пакет SDK Microsoft Graph PowerShell.

Определите пользователей, зарегистрированных для многофакторной проверки подлинности с помощью Powershell: Этот набор команд исключает отключенных пользователей, так как эти учетные записи не могут пройти проверку подлинности в идентификаторе Microsoft Entra:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Определите пользователей, которые не зарегистрированы для MFA, выполнив следующие команды PowerShell. Этот набор команд исключает отключенных пользователей, так как эти учетные записи не могут пройти проверку подлинности в идентификаторе Microsoft Entra:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Выявление зарегистрированных пользователей и методов вывода:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

Следующие дополнительные сведения и отчеты доступны для событий MFA, в том числе событий сервера MFA:

| Отчет | Расположение | Description |

|---|---|---|

| Журнал заблокированных пользователей | Microsoft Entra ID > Security > MFA > Block/unblock users | История запросов на блокировку или разблокирование пользователей. |

| Использование локальных компонентов | Отчет об активности MFA > для безопасности идентификатора > Microsoft Entra > | Предоставляет сведения об общем использовании сервера MFA. Расширения NPS и журналы AD FS для действия облачной MFA теперь включены в журналы входа и больше не публикуются в этом отчете. |

| Журнал обойденных пользователей | Одноразовая обходная обходная проверка подлинности безопасности > идентификатора > Microsoft Entra ID > | Предоставляет историю запросов сервера MFA, чтобы обойти MFA для пользователя. |

| Состояние сервера | Состояние сервера MFA > для безопасности идентификатора > Microsoft Entra > | Сведения о состоянии серверов Многофакторной проверки подлинности (MFA), с которыми связана ваша учетная запись. |

События входа в облако MFA из локального адаптера AD FS или расширения NPS не будут содержать все поля в журналах входа, заполненные из-за ограниченных данных, возвращаемых локальным компонентом. Эти события можно определить по идентификатору ресурса adfs или radius в свойствах события. К ним относятся:

- resultSignature

- appID

- deviceDetail

- conditionalAccessStatus

- authenticationContext

- isInteractive

- tokenIssuerName

- riskDetail, riskLevelAggregated,riskLevelDuringSignIn, riskState,riskEventTypes, riskEventTypes_v2

- authenticationProtocol

- incomingTokenType

Организации, выполняющие последнюю версию расширения NPS или использующие Microsoft Entra Подключение Health, будут иметь IP-адрес расположения в событиях.

В этой статье представлен обзор отчета о действиях входа. Дополнительные сведения о том, что содержит этот отчет, см. в отчетах о действиях входа в идентификаторе Microsoft Entra.