P2S VPN Microsoft Entra ID 인증을 위한 사용자 지정 대상 그룹 앱 ID 만들기 또는 수정하기

이 문서의 단계는 P2S(지점 및 사이트 간) 연결을 위해 새 Microsoft 등록 Azure VPN Client에 대한 Microsoft Entra ID 사용자 지정 앱 ID(사용자 지정 대상 그룹)를 만드는 데 도움이 됩니다. 기존 테넌트도 업데이트하여 이전 Azure VPN Client 앱에서 새 Microsoft 등록 Azure VPN Client 앱을 변경할 수 있습니다.

사용자 지정 대상 그룹 앱 ID를 구성할 때 Azure VPN Client 앱과 연결된 지원되는 값을 사용할 수 있습니다. 가능한 경우 Microsoft 등록 앱 ID Azure Public 대상 그룹 값 c632b3df-fb67-4d84-bdcf-b95ad541b5c8을 사용자 지정 앱에 연결하는 것이 좋습니다. 지원되는 값의 전체 목록은 P2S VPN - Microsoft Entra ID를 참조하세요.

이 문서에서는 높은 수준의 단계를 제공합니다. 애플리케이션을 등록하는 스크린샷은 사용자 인터페이스에 액세스하는 방법에 따라 약간 다를 수 있지만 설정은 동일합니다. 자세한 내용은 빠른 시작: 애플리케이션 등록을 참조하세요. P2S에 대한 Microsoft Entra ID 인증에 대한 자세한 내용은 P2S에 대한 Microsoft Entra ID 인증을 참조하세요.

사용자 및 그룹에 따라 액세스를 구성하거나 제한하기 위해 사용자 지정 대상 그룹 앱 ID를 구성하는 경우 시나리오: 사용자 및 그룹에 따라 P2S 액세스 구성 - Microsoft Entra ID 인증을 참조하세요. 시나리오 문서에서는 워크플로 및 사용 권한을 할당하는 단계를 간략하게 설명합니다.

필수 조건

이 문서에서는 이미 Microsoft Entra 테넌트 및 엔터프라이즈 애플리케이션을 만들 수 있는 권한(일반적으로 클라우드 애플리케이션 관리자 역할 이상)이 있다고 가정합니다. 자세한 내용은 Microsoft Entra ID에서 새 테넌트 만들기 및 Microsoft Entra ID로 사용자 역할 할당을 참조하세요.

이 문서에서는 Microsoft 등록 앱 ID Azure Public 대상 그룹 값

c632b3df-fb67-4d84-bdcf-b95ad541b5c8을 사용하여 사용자 지정 앱을 구성한다고 가정합니다. 이 값에는 전역 동의가 있으므로 조직에 대한 동의를 제공하기 위해 수동으로 등록할 필요가 없습니다. 이 값을 사용하는 것이 좋습니다.현재 Microsoft 등록 앱에 대해 지원되는 대상 그룹 값은 하나뿐입니다. 지원되는 추가 값은 지원되는 대상 그룹 값 표를 참조하세요.

Microsoft 등록 대상 그룹 값이 구성과 호환되지 않는 경우 수동으로 등록된 이전 ID 값을 계속 사용할 수 있습니다.

수동으로 등록된 앱 ID 값을 대신 사용해야 하는 경우 이 구성을 계속하기 전에 앱이 로그인하고 사용자 프로필을 읽을 수 있도록 동의해야 합니다. 클라우드 애플리케이션 관리자 역할이 할당된 계정으로 로그인해야 합니다.

조직에 대한 관리자 동의를 부여하려면 다음 명령을 수정하여 원하는

client_id값을 포함합니다. 이 예제에서 client_id 값은 Azure Public에 대한 것입니다. 추가 지원되는 값은 표를 참조하세요.https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consent브라우저의 주소 표시줄에서 배포 위치와 관련된 URL을 복사하여 붙여 넣습니다.

메시지가 표시되면 클라우드 애플리케이션 관리자 역할이 있는 계정을 선택합니다.

요청된 사용 권한 페이지에서 수락을 선택합니다.

애플리케이션 등록

앱 등록 페이지로 이동하는 방법에는 여러 가지가 있습니다. 한 가지 방법은 Microsoft Entra 관리 센터를 통해서입니다. Azure Portal 및 Microsoft Entra ID를 사용할 수도 있습니다. 클라우드 애플리케이션 관리자 역할 이상이 있는 계정으로 로그인합니다.

여러 테넌트에 액세스할 수 있는 경우 위쪽 메뉴의 설정 아이콘을 사용하여 디렉터리 + 구독 메뉴에서 애플리케이션을 등록하려는 테넌트로 전환합니다.

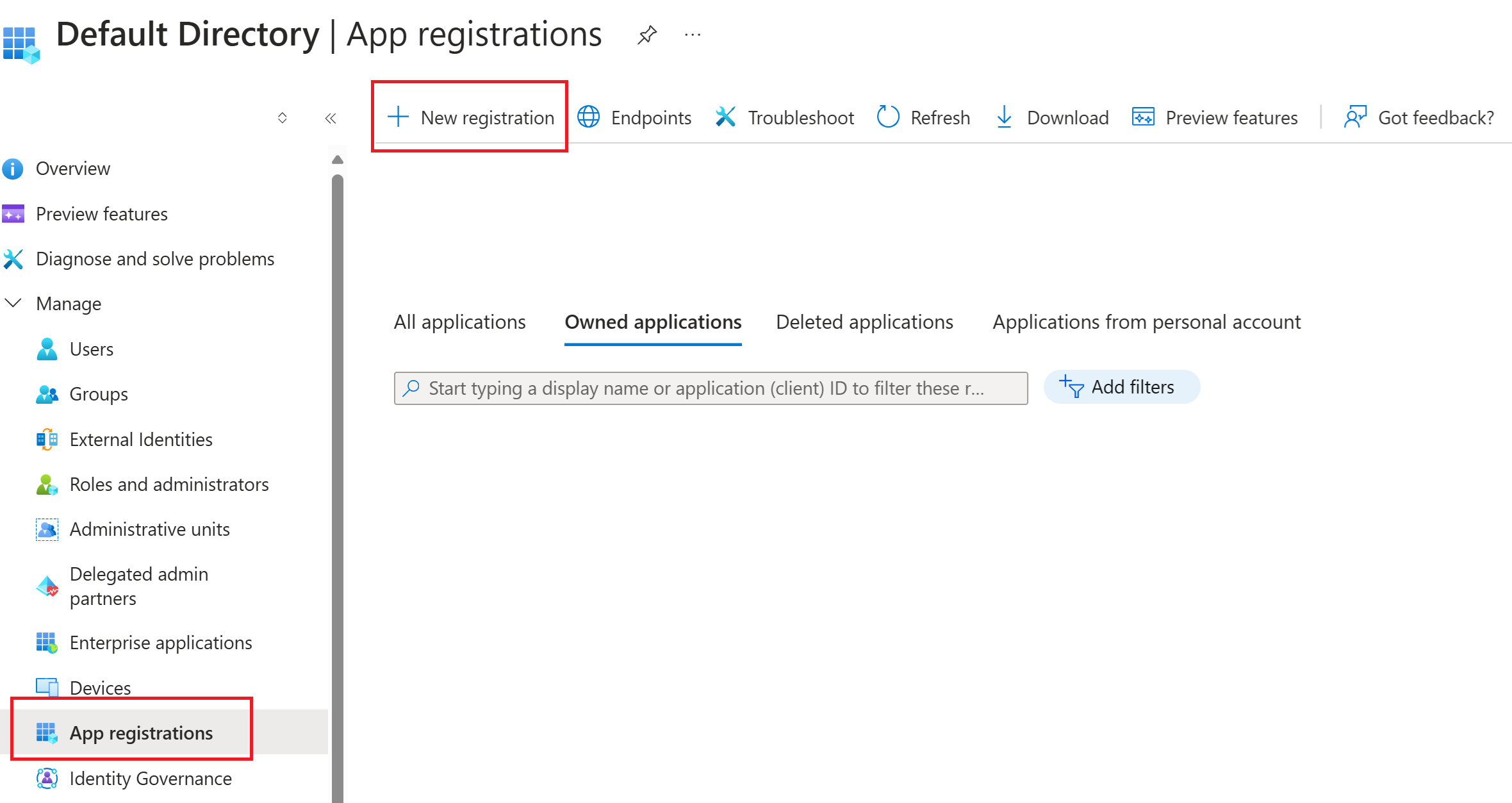

앱 등록으로 이동하여 새 등록을 선택합니다.

애플리케이션 등록 페이지에서 애플리케이션의 표시 이름을 입력합니다. 애플리케이션 사용자는 앱을 사용할 때 표시 이름(예: 로그인 중)을 볼 수 있습니다. 언제든지 표시 이름을 변경할 수 있습니다. 여러 앱 등록이 동일한 이름을 공유할 수 있습니다. 앱 등록에서 자동으로 생성된 애플리케이션(클라이언트) ID는 ID 플랫폼 내에서 앱을 고유하게 식별합니다.

애플리케이션을 사용할 수 있는 사용자(로그인 대상이라고도 함)를 지정합니다. 이 조직 디렉터리의 계정만(nameofyourdirectory만 - 단일 테넌트)을 선택합니다.

다음 섹션에서 리디렉션 URI를 구성하므로 지금은 리디렉션 URI(선택 사항)를 그대로 둡니다.

등록을 선택하여 초기 앱 등록을 완료합니다.

등록이 완료되면 Microsoft Entra 관리 센터에 앱 등록의 개요 창이 표시됩니다. 애플리케이션(클라이언트) ID가 표시됩니다. 클라이언트 ID라고도 하는 이 값은 Microsoft ID 플랫폼에서 애플리케이션을 고유하게 식별합니다. P2S 게이트웨이를 구성할 때 사용하는 사용자 지정 대상 그룹 값입니다. 이 값이 있더라도 Micrsoft에 등록된 애플리케이션을 애플리케이션 ID에 연결하려면 다음 섹션을 완료해야 합니다.

API 공개 및 범위 추가

이 섹션에서는 세분화된 권한을 할당하는 범위를 만듭니다.

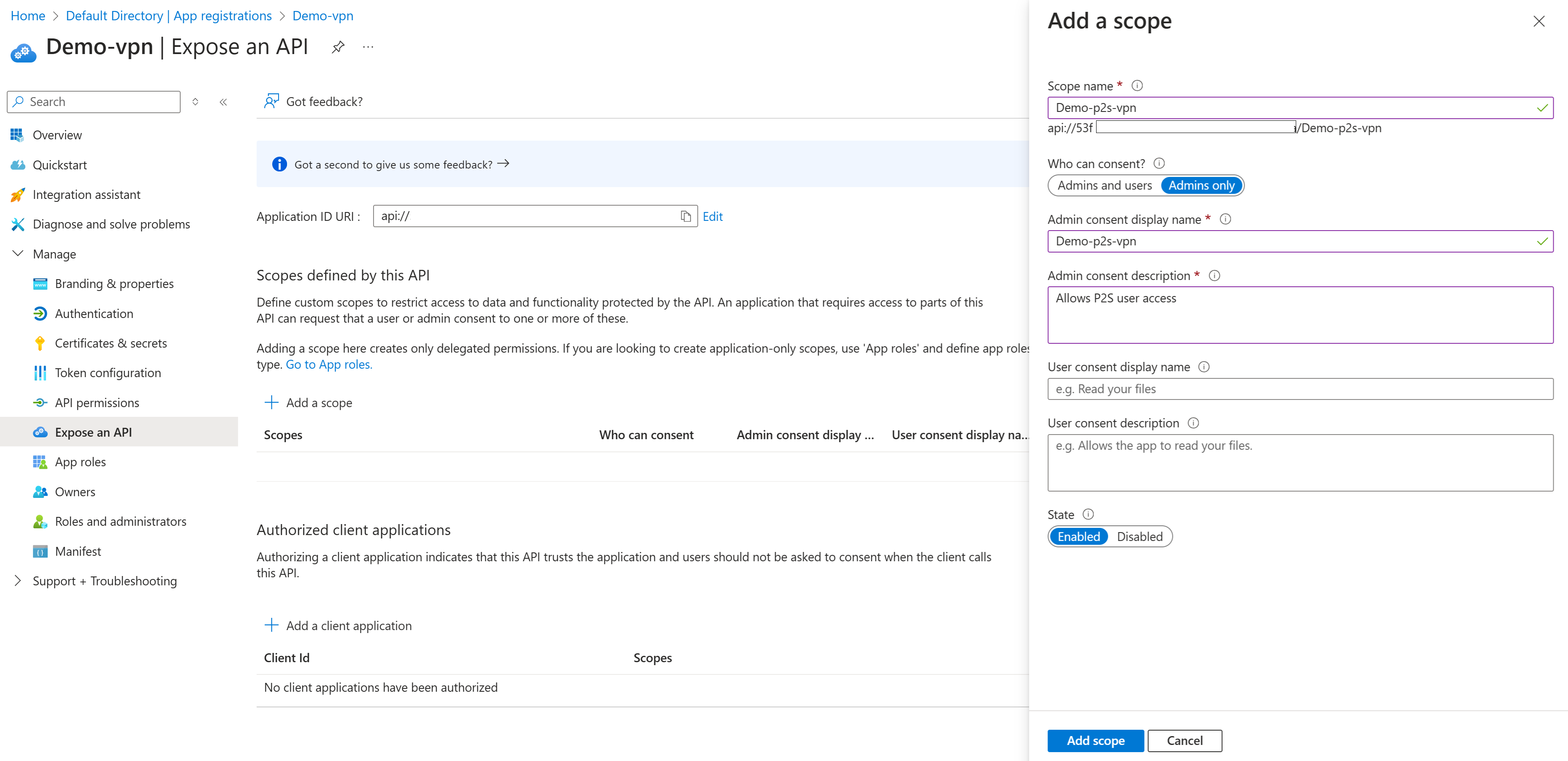

등록된 앱의 왼쪽 창에서 API 공개를 선택합니다.

범위 추가를 선택합니다. 범위 추가 창에서 애플리케이션 ID URI를 봅니다. 이 필드는 자동으로 생성됩니다. 기본값은

api://<application-client-id>입니다. 앱 ID URI는 API 코드에서 참조하는 범위의 접두사 역할을 하며 전역적으로 고유해야 합니다.저장 및 계속을 선택하여 다음 범위 추가 창으로 진행합니다.

이 범위 추가 창에서 범위의 특성을 지정합니다. 이 연습에서는 예제 값을 사용해도 되고, 직접 값을 지정해도 됩니다.

필드 값 범위 이름 예: p2s-vpn1 동의할 수 있는 사람 관리자 전용 관리자 동의 표시 이름 예: p2s-vpn1-users 관리자 동의 설명 예: P2S VPN에 대한 액세스 State(상태) 활성화 범위 추가를 선택하여 범위를 추가합니다.

Azure VPN Client 애플리케이션 추가

이 섹션에서는 Microsoft 등록 Azure VPN Client 애플리케이션 ID를 연결합니다.

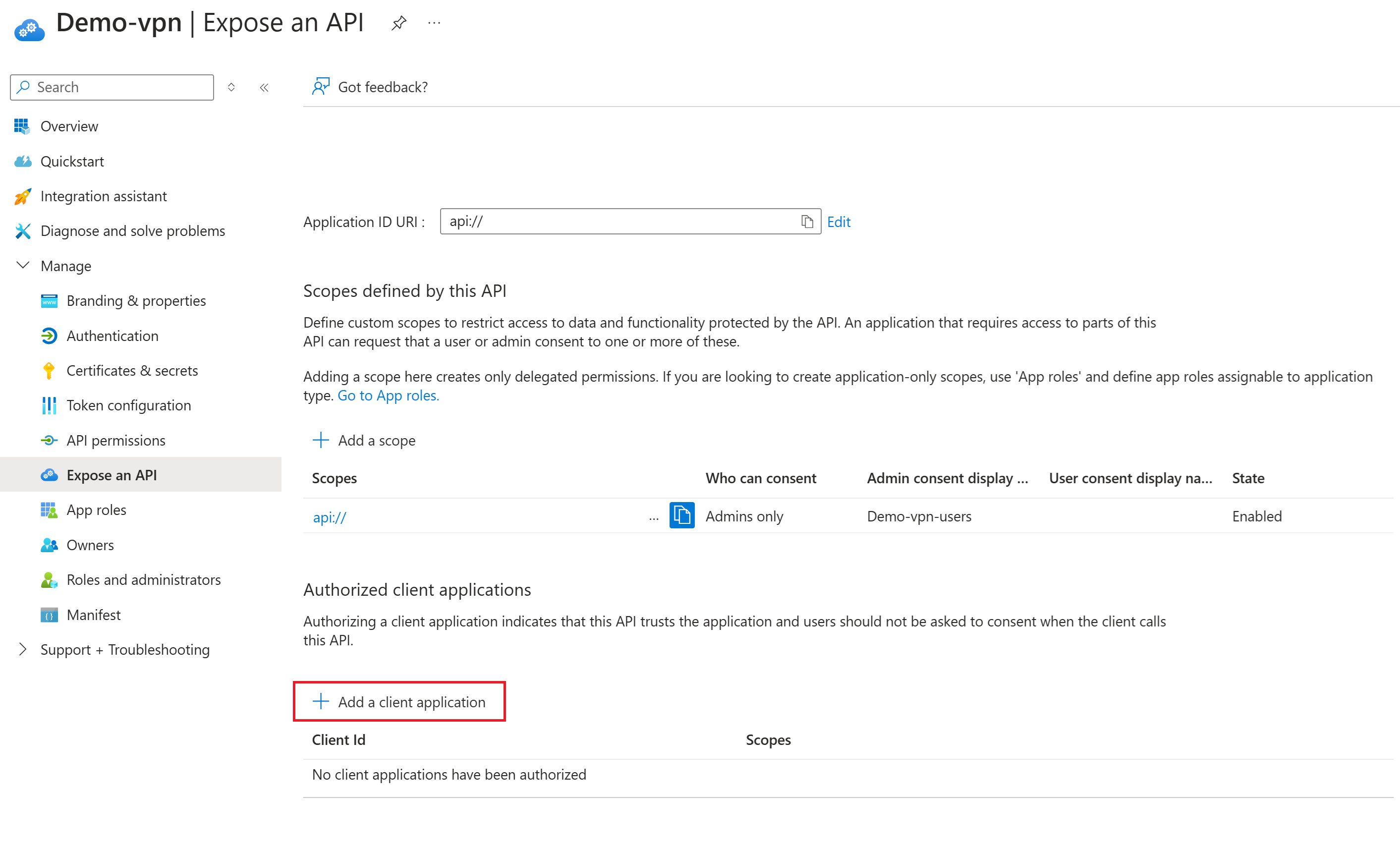

API 공개 페이지에서 + 클라이언트 애플리케이션 추가를 선택합니다.

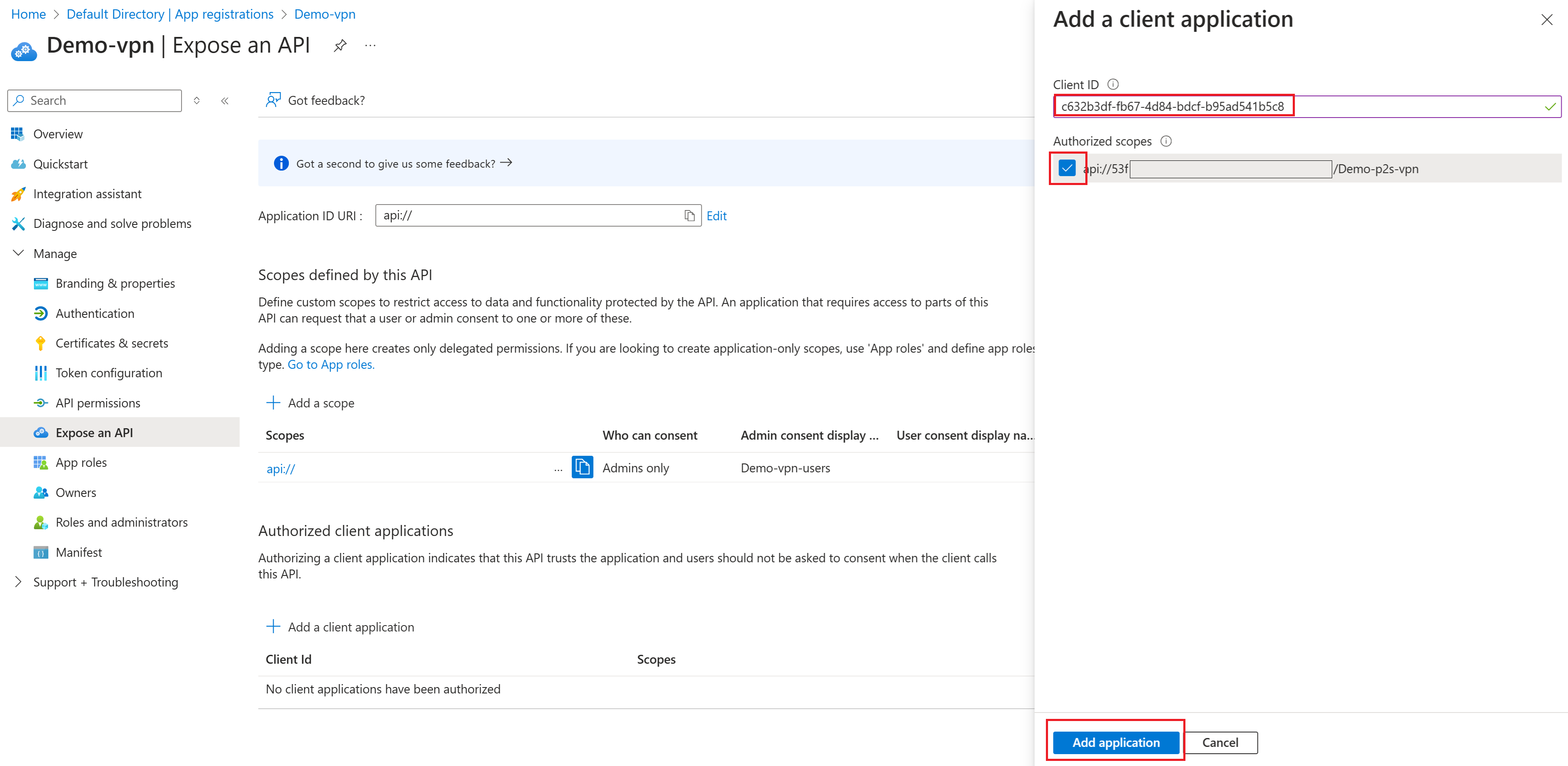

클라이언트 애플리케이션 추가 창에서 클라이언트 ID에 다른 값이 필요한 경우가 아니면 Microsoft 등록 Azure VPN Client 앱

c632b3df-fb67-4d84-bdcf-b95ad541b5c8에 대한 Azure 공용 애플리케이션 ID를 사용합니다.권한 있는 범위가 선택되어 있는지 확인합니다.

애플리케이션 추가를 선택합니다.

값 수집

애플리케이션에 대한 개요 페이지에서 Microsoft Entra ID 인증을 위한 지점 및 사이트 간 VPN Gateway를 구성할 때 필요한 다음 값을 기록해 둡니다.

- 애플리케이션(클라이언트) ID: P2S VPN Gateway를 구성할 때 대상 그룹 필드에 사용하는 사용자 지정 대상 그룹 ID입니다.

- 디렉터리(테넌트) ID: 이 값은 P2S VPN Gateway에 대한 테넌트 및 발급자 필드에 필요한 값의 일부입니다.

P2S VPN Gateway 구성

이전 섹션의 단계를 완료한 후 Microsoft Entra ID 인증을 위한 P2S VPN Gateway 구성 - Microsoft 등록 앱을 계속합니다.

Microsoft 등록 VPN 앱 클라이언트 ID로 업데이트

참고 항목

이러한 단계는 Azure VPN Client 앱과 연결된 지원되는 값에 사용할 수 있습니다. 가능한 경우 Microsoft 등록 앱 ID Azure Public 대상 그룹 값 c632b3df-fb67-4d84-bdcf-b95ad541b5c8을 사용자 지정 앱에 연결하는 것이 좋습니다.

대상 그룹 ID 필드에 사용자 지정 값을 사용하도록 P2S VPN Gateway를 이미 구성했으며 새 Microsoft 등록 Azure VPN Client로 변경하려는 경우 클라이언트 애플리케이션을 API에 추가하여 새 애플리케이션에 권한을 부여할 수 있습니다. 이 방법을 사용하면 최신 버전의 클라이언트를 사용하는 경우 Azure VPN Gateway 또는 Azure VPN 클라이언트의 설정을 변경할 필요가 없습니다.

다음 단계에서는 Microsoft 등록 Azure VPN Client 앱 ID 대상 그룹 값을 사용하여 다른 권한 있는 클라이언트 애플리케이션을 추가합니다. 권한 있는 기존 클라이언트 애플리케이션의 값은 변경하지 않습니다. 더 이상 사용하지 않는 경우 항상 기존 권한 있는 클라이언트 애플리케이션을 삭제할 수 있습니다.

앱 등록 페이지로 이동하는 방법에는 여러 가지가 있습니다. 한 가지 방법은 Microsoft Entra 관리 센터를 통해서입니다. Azure Portal 및 Microsoft Entra ID를 사용할 수도 있습니다. 클라우드 애플리케이션 관리자 역할 이상이 있는 계정으로 로그인합니다.

여러 테넌트에 액세스할 수 있는 경우 상단 메뉴의 설정 아이콘을 사용하여 디렉터리 + 구독 메뉴에서 사용하려는 테넌트로 전환합니다.

앱 등록으로 이동하여 등록된 앱의 표시 이름을 찾습니다. 페이지를 열려면 클릭합니다.

API 표시를 클릭합니다. API 공개 페이지에서 이전 Azure VPN Client 대상 그룹 값

Client Id이 있는지 확인합니다.+ 클라이언트 애플리케이션 추가를 선택합니다.

클라이언트 애플리케이션 추가 창에서 클라이언트 ID에 Microsoft 등록 Azure VPN Client 앱

c632b3df-fb67-4d84-bdcf-b95ad541b5c8의 Azure 공용 애플리케이션 ID를 사용합니다.권한 있는 범위가 선택되어 있는지 확인합니다. 그런 다음, 애플리케이션 추가를 클릭합니다.

API 공개 페이지에서 이제 두 개의 클라이언트 ID 값이 모두 나열된 것을 볼 수 있습니다. 이전 버전을 삭제하려면 값을 클릭하여 클라이언트 애플리케이션 편집 페이지를 열고 삭제를 클릭합니다.

개요 페이지에서 값이 변경되지 않은 것을 확인합니다. 게이트웨이 대상 그룹 ID 필드에 표시된 사용자 지정 애플리케이션(클라이언트) ID를 사용하여 게이트웨이 및 클라이언트를 이미 구성했으며 클라이언트가 이 사용자 지정 값을 사용하도록 이미 구성된 경우 추가 변경을 수행할 필요가 없습니다.

다음 단계

- Microsoft Entra ID 인증을 위한 P2S VPN Gateway(Microsoft 등록 앱)를 구성합니다.

- 가상 네트워크에 연결하려면 클라이언트 컴퓨터에서 Azure VPN 클라이언트를 구성해야 합니다. P2S VPN 연결을 위한 VPN 클라이언트 구성을 참조하세요.

- 질문과 대답은 VPN Gateway FAQ의 지점 및 사이트 간 연결 섹션을 참조하세요.